оценка уязвимости квартиры пример

Что такое оценка уязвимости? (Часть I)

Справочное руководство «Что такое оценка уязвимости?», представленное американской ИБ-компанией Demyo Inc.

Справочное руководство

DemyoInc. – американская ИБ-компания со штаб-квартирой в Майами, Флорида, США

Deymo Inc. проводит всесторонние тестирования на проникновение, оценку уязвимости, реагирование на инциденты и аудит сервисов на соответствие и многое другое. Подробности можно узнать на сайте: www.demyo.com

Целью документа является освещение основных понятий в отношении оценки уязвимости, читатель должен обладать некоторыми базовыми техническими знаниями в области информационных технологий для того, чтобы понять содержание статьи, тем не менее, настоящий документ не углубляется в глубокие технические познания.

Что это?

В компьютерной безопасности термин «уязвимость» используется для обозначения недостатка системы, который позволяет атакующему нарушить неприкосновенность системы. Уязвимости могут быть результатом слабых паролей, ошибок в программном обеспечении, неправильных настроек программного обеспечения, компьютерного вируса или вредоносной программы другого типа инъекции скрипт-кода или SQL-инъекции.

Риск безопасности классифицируется как уязвимость, если признаётся, что в результате его наличия можно совершить атаку. Риск безопасности в совокупности с одним или более известных примеров работоспособных и полностью завершённых атак, классифицируется как эксплойт. Конструкции на языках программирования, которые сложно правильно использовать, могут являться крупным источником уязвимостей.

Уязвимости существовали во все времена, но когда Интернет был на ранней стадии развития, они использовались и эксплуатировались не так часто. СМИ не сообщали новостей о хакерах, которые были отправлены за решётку за «взлом» серверов и кражу ценной информации. В те времена все узлы сети были доверенными, защищённые протоколы (SSH, SCP, SSL) еще не существовали, тем не менее, telnet, FTP и простой текстовый HTTP использовались для передачи важных данных. Тогда никто даже не думал о сниффинге (пассивное прослушивание сети) и ARP-спуфинге (техника атаки, позволяющая перехватывать трафик между хостами).

Оценка уязвимости может быть выполнена по отношению ко многим объектам, не только компьютерным системам/сетям. Например, физические здания могут быть подвергнуты оценке, по результатам которой будет понятно, какие части здания имеют изъяны. Если взломщик может обойти охранника у парадной двери и проникнуть внутрь здания через заднюю дверь – это, определённо, уязвимость. Если он на самом деле сделает это – это эксплойт. Физическая безопасность – один из наиболее важных аспектов, которым нужно придавать значение. Если взломщик получит физический доступ к серверу – сервер уже больше не ваш! Потому что, если сервер украден, атакующему не нужно обходить IDS (система обнаружения вторжений), не нужно обходить IPS (система предотвращения вторжений), не нужно думать над способом, с помощью которого можно передать 10 ТБ данных, – они уже здесь, на сервере. Полное шифрование диска может помочь, но обычно его не используют на серверах. Убедитесь достоверно в том, что на всех ваших ноутбуках проведено FDE (Full Disk Encryption, полное шифрование диска), также известное как WDE (Whole Disk Encryption, шифрование диска целиком).

Заявления типа «ваши системы/сети» уязвимы – не предоставляют никакой ценной информации. Оценка уязвимости без всеобъемлющего отчёта никуда не годится. С использованием автоматических инструментов для сканирования сетей можно создать отчёты работы утилит и разослать их, но всё это не представляет большой ценности, так как отчёт может запросто состоять из тысяч страниц. Гораздо лучше получить «топ-10» уязвимостей из всех имеющихся и создать на их основе отчёт. Отчёт по оценке уязвимости должен в себя включать:

Достаточно обнаружить одну критическую уязвимость, и вся сеть будет подвержена риску, это как если одно звено в цепи порвано, и значит, порвана вся цепь:

Рисунок 1: Результат единственной критической уязвимости

Уязвимости должны быть отсортированы сначала по степени важности, а затем по серверам/сервисам. Уязвимости должны быть расположены в начале отчёта и расставлены в порядке убывания критичности, то есть сначала критические уязвимости, затем с высоким уровнем важности, потом со средним и низким. [1]

Отчётность

Способность создавать отчёты очень важна для администраторов в ориентированном на документацию бизнесе, но вы должны не только быть способными выполнять свою работу, но также предоставлять письменное подтверждение того, каким образом это было сделано. В самом деле, опрошенные в исследовании Sunbelt показали, что способность составления гибких отчётов с расставленными приоритетами – их преимущество номер один.

Результатом сканирования могут являться сотни и тысячи результатов, но эти данные невозможно использовать до тех пор, пока они не будут преобразованы в такой вид, который можно будет воспринять. Это означает, что в идеале вы должны иметь возможность сортировать и делать перекрёстные ссылки на данные, экспортировать их в другие программы и форматы (такие как CSV, HTML, XML, MHT, MDB, Excel, Word и/или Lotus), просматривать их различными способами, а также легко сравнивать их с результатами предыдущих сканирований.

Всесторонние, гибкие и настраиваемые отчёты будут использоваться в вашем отделе для предоставления рекомендаций по техническим шагам, которые вы должны предпринять, но это ещё не всё. Хорошие отчёты также предоставляют вам инструменты, которые понадобятся для оправдания затрат на обеспечение необходимых мер безопасности перед руководством.

Фактор «Это с нами не произойдет»

С практической точки зрения, CEO (генеральные директора), CIO (директора по информационным технологиям) и администраторы – обычные люди, и ничто человеческое им не чуждо, включая склонность делать допущения, согласно которым плохие вещи случаются с «другими людьми», но не с нами. Люди, ответственные за решения в организациях, думают, что их компании не являются желанными целями для хакеров. («С чего бы это злоумышленнику желать вторгаться в сеть Widgets, Inc., когда можно атаковать министерство обороны или Microsoft, или кого-нибудь ещё, кто более интересен?»)

Почему оценка уязвимости?

Организации имеют огромные возможности по использованию информационных технологий для увеличения производительности. Обеспечение защиты информации и систем передачи информации будет необходимым фактором для получения преимуществ от использования дополнительных возможностей для увеличения коммуникабельности, скорости и информационных потоков. Тем не менее, никакие меры обеспечения безопасности не будут гарантировать полную защиту от рисков в окружении, в котором производится работа. В сущности, многим организациям потребуется предоставлять более лёгкий доступ пользователям к частям их информационных систем, вследствие чего возрастает потенциальная опасность. Ошибки администратора, например, являются одной из основных причин уязвимостей, которые могут эксплуатироваться начинающим хакером, при этом неважно, находится он вне организации или является инсайдером. Обычное использование инструментов анализа уязвимости наряду с непосредственным реагированием на обнаруженные проблемы снижают этот риск. Из этого следует, что применение оценки уязвимости должно быть стандартным элементом политики безопасности каждого предприятия. Оценка уязвимости используется для того, чтобы обнаружить, какие системы имеют недостатки и произвести соответствующие действия для снижения риска. Некоторые промышленные стандарты, такие как DSS PCI, обязывают организации производить оценки уязвимости их сетей. Давайте кратко посмотрим, что такое соответствие DSS PCI:

Соответствие DSS PCI

PCI DSS расшифровывается как Payment Card Industry Data Security Standard (Стандарт безопасности информации в индустрии платёжных карточек). Этот стандарт был разработан лидирующими компаниями, производящими кредитные карточки для того, чтобы помочь защитить приватные данные кредитных карт, принадлежащих клиентам. До этого каждая компания-производитель кредитных карт имела похожий стандарт защиты данных клиентов на стороне продавца. Любая компания, которая совершает транзакции с использованием кредитных карт, должна соответствовать PCI. Одно из требований соответствия PCI – регулярное тестирование безопасности систем и процессов, что может быть достигнуто с помощью оценки уязвимости. Маленькие компании, которые проводят небольшое количество транзакций, имеют возможность проводить собственную оценку с помощью анкетирования. Крупные компании, которые проводят большое количество транзакций, обязаны проходить независимый аудит. [2]

Тестирование на проникновение против Оценки уязвимости

Известно, что в индустрии безопасности существует некоторая доля замешательства по поводу отличий между тестированием на проникновение и оценкой уязвимости, они часто классифицируются как одно и то же, хотя на самом деле это не так. Тестирование на проникновение звучит более захватывающе, но большинству людей в действительности нужна оценка уязвимости, а не тестирование на проникновение; многие проекты маркируются как тесты на проникновение, хотя фактически они на 100% являются оценкой уязвимости. Тестирование на проникновение, как правило, включают в себя оценку уязвимости, но это лишь один из дополнительных шагов таких тестов. Тестирование на проникновение – это метод оценки безопасности компьютерной системы или сети посредством симуляции атаки злоумышленника. Данный процесс включает активный анализ системы на наличие любых недостатков, технических изъянов или уязвимостей. Этот анализ проводится с позиции потенциального злоумышленника, и будет включать в себя активную эксплуатацию уязвимостей безопасности. Любые обнаруженные проблемы в безопасности будут представлены владельцу системы вместе с оценкой их серьёзности и часто с планом для уменьшения риска или с техническим решением. Оценка уязвимости – это то, что обычно делают большинство компаний, так как системы, которые они тестируют, находятся в активном производственном процессе, и их работа не может быть нарушена активными эксплойтами, которые могут вывести систему из строя. Оценка уязвимости – это процесс определения и квалификации уязвимостей системы. Система, которая изучается, может являться физическим оборудованием, таким как атомная электростанция, компьютерной системой или более крупной системой (например, инфраструктурой системы связи или водной инфраструктурой округа). Оценка уязвимости содержит в себе множество вещей в совокупности с оценкой риска. Оценка обычно содержит в себе следующие шаги:

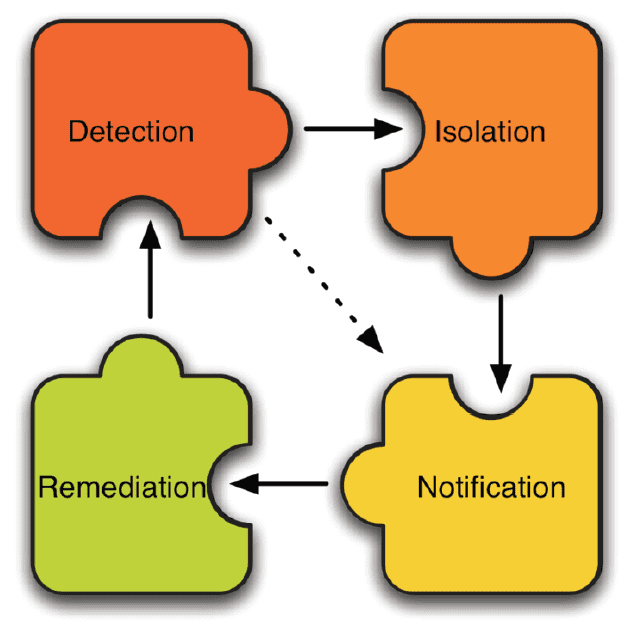

В основном это всё, для чего компании заключают договор с компаниями, работающими в области безопасности, для того, чтобы определить перспективу, а не для того, чтобы на самом деле заниматься проникновением в системы, также чтобы оценить и документировать возможные уязвимости и получить рекомендации по применению оздоровляющих мер и улучшений. Определение уязвимости, уменьшение риска, извещение об инцидентах, а также процесс исправления недостатков связаны следующим образом [3]:

Рисунок 2: Цикл снижения ущерба от уязвимости

Надписи на рисунке 2:

Цель оценки уязвимости

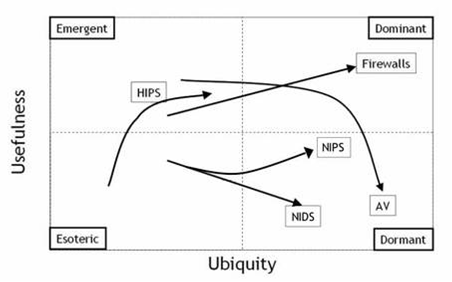

Теоретическая цель сканирования сети – это повышение уровня безопасности всех систем или создание во всей сети минимального стандарта работы. Следующая диаграмма показывает, как полноценность использования соотносится с распространённостью:

Рисунок 3: Соотношение Полноценность использования – Распространённость

HIPS – Host-Based Intrusion Prevention System, система предотвращения вторжений на конечных точках

NIDS – Network-Based Intrusion Detection System, сетевая система обнаружения вторжений

AV – Anti-Virus, антивирус

NIPS – Network-Based Intrusion Prevention System, сетевая система предотвращения вторжений

Надписи на рисунке 3:

Firewalls – межсетевые экраны,

Usefulness – полноценность использования

Emergent – редко используемый

Esoteric – сложный в использовании

Dormant – исключённый из использования

Построение карты сети

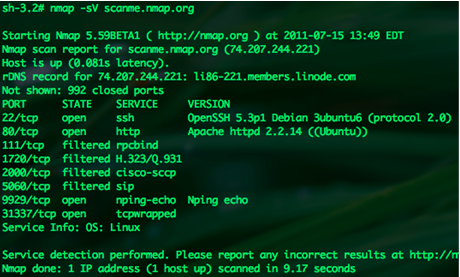

Перед началом сканирования сети мы должны выяснить, какие машины подключены к сети. Большинство сканеров имеют встроенные инструменты для создания карты, это утилита для создания карты сети Nmap, которая запускается скрытно. Nmap Security Scanner (сканер безопасности Nmap) – бесплатная утилита со свободным исходным кодом, которая используется миллионами людей для исследования сети, администрирования, инвентаризации и аудита безопасности. Nmap использует прямые IP-пакеты нестандартным способом для определения хостов, которые доступны в сети, какие сервисы (названия приложений и версии) эти хосты используют, операционные системы, которые запущены, какие типы пакетных фильтров используются. Linux Journal и Info World назвали Nmap «информационным продуктом года в области безопасности». Хакеры в фильмах «Матрица: Перезагрузка» «Крепкий орешек 4» и «Ультиматум Борна» также её использовали. Nmap запускается на всех распространённых компьютерных операционных системах, а также на Amiga. Nmap имеет традиционный интерфейс командной строки:

Рисунок 4: Интерфейс командной строки Nmap

Zenmap – это официальный Nmap Security Scanner GUI (графический интерфейс сканера безопасности Nmap). Это мульти-платформенное (Linux, Windows, Mac OS X, BSD и т.д.) бесплатное приложение с открытым исходным кодом, целью которого является более лёгкое использование Nmap начинающими пользователями, тем не менее, предоставляя расширенный функционал для опытных пользователей Nmap. Часто проводимые сканирования могут быть сохранены в виде профилей для того, чтобы облегчить их неоднократный запуск. Генератор команд позволяет в интерактивном режиме создавать командные строки для запуска Nmap. Результаты сканирования могут быть сохранены и просмотрены позже. Сохранённые результаты сканирования могут подвергаться сравнению с другими результатами для того, чтобы увидеть различия между ними. Результаты недавних сканирований сохраняются в базе данных, по которой организован поиск.

Рисунок 5: Графический пользовательский интерфейс Zenmap

Гордон Лайон (Gordon Lyon) (более известный под ником Fyodor) выпустил Nmap в 1997 году и продолжает координировать процесс разработки. Он также поддерживает такие интернет-сайты, посвящённые безопасности, как Insecure.Org, Nmap.Org, SecLists.Org и SecTools.Org и написал плодотворные исследования по определению установленной операционной системы и скрытому сканированию портов. Он один из основателей проекта Honeynet (сеть ловушек) и соавтор книг «Знай своего врага: Honeynets» и «Похищение сети: Как завладеть континентом». Гордон является президентом CPSR (Computer Professionals for Social Responsibility, компьютерные профессионалы для социальной ответственности), которая продвигает свободные высказывания, безопасность и частную жизнь с 1981 года. [4][5]

Некоторые системы могут быть отсоединены от сети. Очевидно, если система не подсоединена ни к одной сети вообще, это она будет иметь наименьший приоритет для сканирования. Тем не менее, она не должна потеряться во мраке и остаться непросканированной вообще, потому что могут существовать другие недостатки, которые не связаны с сетью, например, firewire (синоним – интерфейс IEEE 1394, стандарт интерфейса для скоростной передачи данных) может быть использован для доступа к системе Windows XP SP2. Эксплойт работает примерно так: злоумышленник подходит к заблокированной станции Windows XP SP2, подсоединяет к fireware-кабель и использует специальные команды для разблокировки заблокированной машины. Эта техника возможна вследствие того, что firewire имеет прямой доступ к ОЗУ. Система примет любой пароль и разблокирует компьютер. [6]

Выбор правильных сканеров

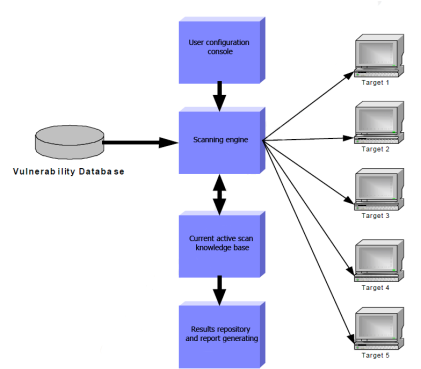

Сканеры сами по себе не решают проблему, сканирование должно использоваться только как отправная точка в оценке уязвимости. Начните с одного сканера, но рассмотрите больше, чем один. Хорошей практикой является использование более чем одного сканера. Таким образом, вы можете сравнить результаты нескольких из них. Некоторые сканеры больше фокусируются на специфических сервисах и/или серверах. Архитектура типового сканера показана ниже:

Рисунок 6: Архитектура типового сканера

Надписи на рисунке 6:

Vulnerability Database – база данных уязвимостей

User configuration console – пользовательская конфигурационная консоль

Scanning engine – сканирующий движок

Current active scan knowledge base – база знаний текущего активного сканирования

Results repository and report generating – хранилище результатов и создание отчёта

Например, Nessus – известный сканер общего назначения, но сканеры, ориентированные на веб-приложения, такие как HP Web Inspect [7] или Hailstorm [8] проведут работу лучше при сканировании веб-серверов. В идеальной ситуации сканеры не требуются, потому что каждый будет обслуживать хорошо пропатченные и протестированные хосты, роутеры, шлюзы, рабочие станции и сервера. Тем не менее, в действительности мы склонны забывать устанавливать обновления, ставить патчи на систему и/или правильно конфигурировать систему. Вредоносный код всегда будет находить путь в вашу сеть! Если система подключена к сети, значит, что система может быть инфицирована в один из моментов в будущем. Шансы могут быть выше или ниже, в зависимости от уровня обслуживания, который получает система. Но система никогда не будет защищена на 100%. Нет такой вещи, как 100%-ная безопасность, для хорошо обслуживаемой системы может быть 99,9999999999% безопасности, но 100% не будет никогда. Есть шутка про то, что если вы хотите сделать компьютер защищённым, вы должны отключить его от сети и от розетки, а затем положить его в сейф под замок. Систему при этом невохможно будет использовать, но тем не менее она будет защищена не на 100%, потому что мошенники, использующие социальную инженерию, могут позвонить вашим сотрудникам и попросить достать эту систему из сейфа и подключить её обратно к сети. [9]

Централизованное сканирование против Локального сканирования

Возникает вопрос – должны ли мы сканировать локально или централизованно? Должны ли мы сканировать всю сеть целиком зараз, или же мы должны сканировать сеть по суб-доменам и виртуальным сетям? Нижеследующая таблица показывает преимущества и недостатки каждого подхода.

Что такое оценка уязвимости? (Часть II)

Справочное руководство «Что такое оценка уязвимости?», представленное американской ИБ-компанией Demyo Inc.

Справочное руководство

DemyoInc. – американская ИБ-компания со штаб-квартирой в Майами, Флорида, США

Deymo Inc. проводит всесторонние тестирования на проникновение, оценку уязвимости, реагирование на инциденты и аудит сервисов на соответствие и многое другое. Подробности можно узнать на сайте: www.demyo.com

Данная публикация является второй частью справочного руководства “Что такое оценка уязвимости?” Первую часть руководства можно посмотреть здесь.

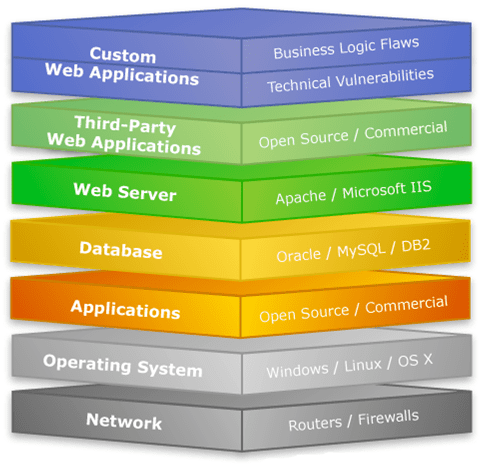

Стратегия эшелонированной защиты

Использование более, чем одного из нижеследующих слоёв является основой эшелонированной защиты:

Инструменты для оценки уязвимости

№1

№2

№3

Retina: Коммерческий сканер для оценки уязвимости от eEye, как и Nessus, функционал Retina включает в себя сканирование всех хостов сети и создание отчёта обо всех обнаруженных уязвимостях. Он написан eEye, которые хорошо известны своими исследованиями в области безопасности.

№5

Core Impact: Автоматический, всесторонний продукт для тестирования на проникновение. Core Impact стоит недёшево (будьте готовы потратить десятки тысяч долларов), но его можно назвать наиболее мощным инструментом для сканирования уязвимостей из доступных. Он радует регулярно обновляемой базой профессиональных эксплойтов, а также имеет возможность проводить такие ловкие приёмы как эксплуатация одной из механизмов с последующей установкой зашифрованного туннеля, к которому можно подключиться и эксплуатировать другие системы. Если вы не можете позволить себе Impact, обратите внимание на более дешёвый Canvas или превосходный и бесплатный Metasploit Framework. Ваш лучший выбор – это использовать сразу все три.

№6

№7

X-scan: Популярный сканер для сканирования уязвимостей сети. Это многопоточный сканер с поддержкой плагинов. X-Scan содержит в себе множество возможностей, включая полную поддержку NASL (Nessus Attack Scripting Language, скриптовый язык описания атак Nessus), определение типа сервисов, удалённое определение типа операционной системы и её версии, слабых паролей и другое. Вы можете найти более новые версии, если можете обращаться со страницами, которые почти полностью написаны на китайском языке.

№8

Sara: SARA (Security Auditor’s Research Assistant, помощник для исследований аудитора безопасности) – это инструмент для оценки уязвимости, который произошёл от малоизвестного сканера SATAN. Они стараются выпускать обновления дважды в месяц и стараются использовать в своём сканере наработки, существующие в другом программном обеспечении, созданном сообществом разработчиков продуктов с открытым исходным кодом (например, Nmap и Samba).

№9

QualysGuard: основанный на веб-технологиях сканер уязвимостей, предоставляется как сервис через веб, QualysGuard исключает бремя развёртывания, обслуживания и обновления программного обеспечения для менеджмента уязвимостей или выполнять узкоспециализированные приложения безопасности. QualysGuard получает безопасный доступ к клиентам через лёгкий в использовании веб-интерфейс. Среди возможностей QualysGuard 5 000 с лишним уникальных проверок на уязвимости, сканирующий движок, который может делать выводы и автоматические ежедневные обновления базы знаний по уязвимостям QualysGuard.

№10

SAINT: SAINT (Security Administrator’s Integrated Network Tool, интегральная сетевая утилита администратора безопасности) – это ещё одна коммерческая утилита для оценки уязвимости (как Nessus, ISS Internet Scanner или Retina). Она запускается под UNIX и раньше была бесплатной и с открытым исходным кодом, но сейчас это коммерческий продукт.

№11

MBSA: Microsoft Baseline Security Analyzer (анализатор безопасности начального уровня от Microsoft). Microsoft Baseline Security Analyzer (MBSA) – лёгкий в использовании инструмент, созданный для профессионалов в области информационных технологий, которые помогают малому и среднему бизнесу определить состояние их безопасности в соответствии с рекомендациями Microsoft в области безопасности, и предлагает специальное руководство по корректировке. Встроенный в Windows Update Agent (агент обновления Windows) и Microsoft Update Infrastructure (инфраструктура обновлений Microsoft), MBSA обеспечивает связь с другими продуктами менеджмента от Microsoft, включая Microsoft Update (MU, обновление Microsoft), Windows Server Update Services (WSUS, сервер обновлений операционных систем и продуктов Microsoft), System Management Server (SMS, продукт для управления ИТ-инфраструктурой на основе Microsoft Windows и смежных устройств) и Microsoft Operations Manager (MOM, используется для задач, аналогичных SMS). Предположительно, MBSA в среднем сканирует более 3 миллионов компьютеров каждую неделю. [11]

Производительность сканера

Сканер уязвимостей может использовать генерировать значительный трафик внутри сети, так как вы хотите, чтобы процесс сканирования завершился так быстро, насколько это возможно. Конечно, чем больше уязвимостей находится в базе данных, и чем более комплексное сканирование проводится, тем дольше оно займёт по времени, так что здесь следует искать компромисс. Один из способов увеличить производительность – использовать в локальной сети множество сканеров, которые могут возвращать отчёты в одну систему, которая собирает результаты.

Проверка результатов сканирования

Лучше всего для оценки уязвимости использовать несколько сканеров, использовать более одного инструмента для сканирования для того, чтобы найти больше уязвимостей. Сканируйте свои сети с помощью различных сканеров различных производителей и сравнивайте результаты. Также не забывайте о тестировании на проникновение, то есть наймите белых/серых хакеров для того, чтобы они взломали вашу систему. [12][13]

Краеугольные камни сканирования

Все незащищённые системы должны быть обработаны с особой тщательностью. Что-то в вашей организации, что не обслуживается или труднодоступно, является наибольшей угрозой. Например, у вас есть веб-сервер, вы инспектируете каждый байт DHTML (динамический HTML) и пребываете в полной уверенности, что у него нет изъянов, но совершенно забыли обслужить SMTP-сервис с открытой передачей, который работает там же. У злоумышленников может не получиться подменить или нанести какой-либо другой ущерб веб-странице, но они используют SMTP-сервер для того, чтобы разослать спам-письма с использованием вашего сервера. В результате, IP-адрес вашей компании будет занесён в спам-листы, такие как spamhouse и spamcop.

Контрмеры сканированию сети

Компания хочет сканировать свою сеть, но в то же время компания должна предпринять контрмеры для собственной защиты от того, чтобы быть просканированной хакерами. Предлагаем перечень контрмер, которые можно использовать, когда обсуждаются технические изменения в работу сетей и фильтрацию устройств с целью уменьшения эффективности сканирования и зондирования, применяемого злоумышленниками:

Дата раскрытия уязвимости

Время обнаружения уязвимости определяется по-разному и сообществе и индустрии безопасности. В большинстве случаев она определяется как «способ публичного раскрытия информации в области безопасности определённой стороной». Обычно информация об уязвимости обсуждается в почтовой рассылке или публикуется на веб-сайте, посвящённом безопасности, и затем в результатах рекомендаций по безопасности.

Время раскрытия уязвимости – это дата первой публикации описания уязвимости в определённом источнике, при этом раскрытая информация по уязвимости должна удовлетворять следующим требованиям:

Метод раскрытия уязвимостей – тема для дебатов в сообществе компьютерной безопасности. Некоторые адвокаты настаивают на раскрытии всей информации об уязвимости, раз она была обнаружена. Другие спорят за то, чтобы ограничивать объём раскрытия информации для пользователей, так как это приводит серьёзному риску, а также за публикацию всех деталей только после некоторой задержки, если вообще делать это. Такие задержки могут позволить разработчикам исправить заявленные проблемы и предоставить патчи, но может также увеличить риск от не предоставления всех деталей. Эти дебаты имеют длинную историю в сфере безопасности; смотрите информацию по полному раскрытию и по безопасности через неизвестность. Совсем недавно сформировалась новая форма коммерческого раскрытия уязвимостей, когда некоторые коммерческие компании, работающие в области безопасности, предлагают деньги за эксклюзивное раскрытие уязвимостей нулевого дня. Они предлагают предоставлять законный рынок покупки и продажи информации об уязвимостях, получаемую от сообщества безопасности.

В перспективе в области безопасности свободное и публичное раскрытие будет возможно только в случае, если поражённые стороны будут получать релевантную информацию до потенциальных хакеров, если этого не будет происходить, хакеры смогут получить несомненное преимущество для создания эксплойтов. В подходе безопасности через неизвестность применяется то же правило, но в настоящее время некоторые хакеры обнаруживают уязвимости самостоятельно, испытывая трудности с получением информации из другого источника. Неудобство в этом случае состоит в том, что меньшее количество людей обладают полным знанием об уязвимости и могут помочь обнаружить сходные или связанные сценарии.

Объективно необходимо распространять полную информацию по безопасности, которая является критической. Чаще всего канал можно считать доверенным, когда он является широкодоступным источником информации в индустрии безопасности (например, CERT, Security Focus, Secunia и FrSIRT). Рейтинг анализа и риска подтверждает качество раскрываемой информации. Анализ должен включать достаточно деталей для того, чтобы позволять заинтересованному пользователю программного обеспечения оценить его индивидуальный риск или предоставлять непосредственные шаги для защиты его активов.

Находите бреши в безопасности перед тем, как они приведут к проблемам

Уязвимости могут быть разделены на две основные категории:

Сканеры уязвимостей могут определять два типа. Инструменты для оценки уязвимости занимаются этим на протяжении многих лет. Они используются администраторами сетей, и ими злоупотребляют хакеры для обнаружения уязвимостей, которые можно эксплуатировать, в системах и сетях всех типов. Один из ранее хорошо известных UNIX-сканеров – SATAN (System Administrator Tool for Analyzing Networks, утилита системного администратора для анализа сетей), который позже трансформировался в SAINT (интегральная сетевая утилита администратора безопасности). Эти названия иллюстрируют явно двойственную природу применимости для таких утилит, которые могут иметь место.

В руках предполагаемого нарушителя сканеры уязвимостей превращаются в инструмент для поиска жертв и определяют слабые места этих жертв, как разведчик под прикрытием, который проникает в предположительно защищённую зону и собирает информацию, которая может быть использована для запуска полномасштабной атаки.

Определение и устранение уязвимостей

Существует множество программных инструментов, которые могут помочь обнаружить (и иногда устранить) уязвимости, находящиеся в компьютерной систем. Не смотря на то, что эти инструменты могут предоставить аудитору хороший обзор, отображающий возможные уязвимости, они не могут заменить человеческую мудрость. Расчёт исключительно на сканеры приведут к ложным срабатываниям и к ограниченному обзору проблем, существующих в системе.

Уязвимости обнаруживаются в каждой распространённой операционной системе, включая Windows, Mac OS, различные воплощения UNIX и Linux, OpenVMS и других. Единственный путь для снижения шансов использования уязвимости против системы – это постоянная бдительность, включающая в себя тщательное обслуживание системы (например, установка патчей на программное обеспечение), лучшая практика состоит в развёртывании (например, использовании межсетевых экранов и контроля доступа) и аудита во время разработки и повсеместного жизненного цикла развёртывания.

Профилактическая безопасность против Реактивной безопасности

Существует два основных метода противодействия недостаткам безопасности:

Лучшая стратегия безопасности заключается в том, чтобы использовать и реактивные, и профилактические механизмы. Системы обнаружения вторжений (IDS), например, являются реактивными, так как они определяют подозрительную сетевую активность, чтобы вы имели возможность отреагировать на них соответствующим образом.

Сканеры для оценки уязвимости – это профилактический инструмент, так как даёт вам возможности предвидеть уязвимости и не позволить использовать их злоумышленниками, вместо того чтобы потратить гораздо большее время и деньги, отвечая на атаку после атаки. Цель профилактической безопасности – предотвратить атаки перед тем, как они случились, таким образом, снижая нагрузку на реактивные механизмы. Быть профилактическим – более выгодно в денежном отношении и обычно это легче; различия могут быть проиллюстрированы на контрасте времени и деньгах, необходимых для наведения порядка после посещения вандалами вашего дома или офиса по сравнению с усилиями и деньгами, которые требуются для того, чтобы просто поставить более качественные замки, которые всё защитят.

Несмотря на первоначальные затраты на сканеры оценки уязвимости и время, которое тратится на их администрирование, вероятная отдача этих инвестиций весьма высока и заключается во времени и деньгах, сохранённых в случае предотвращения атак.

Причины уязвимостей

Наибольшим ударом для организации являются уязвимости, которые могут быть обнаружены в ключевых сетевых устройствах (маршрутизаторах, межсетевые экраны), как показано ниже:

Рисунок 7: Уязвимости с наибольшим ударом