событие 403 powershell что это

Блог системного администратора Windows/Linux/FreeBSD

Просмотр логов Windows на удаленном компьютере с помощью Powershell

Для просмотра логов Windows можно использовать команды Get-WinEvent и Get-EventLog

Get-EventLog получает список журналов или событий в заданном журнале на локальном или удалённом компьютере. Указывая нужные параметры для Get-EventLog, можно с лёгкостью искать искомые события по значениям их свойств. Get-EventLog возвращает события, соответствующие всем указанным значениям свойств. Командлет Get-EventLog работает только со стандартными классическими журналами событий Windows. Если нужно искать по остальным событиям из журналов Windows, используйте командлет Get-WinEvent.

Представим, что вам нужна основная информация о журналах событий на вашем компьютере. В этом случае убедитесь, что вы включили параметр list при вызове Get-EventLog:

Если вам нужна только информация о конкретном журнале событий, используйте командлет Where-Object, чтобы ограничить извлечение данных конкретным журналом событий:

Эта команда извлекает все события в журнале событий системы:

Вот данные, которые вы получите:

Чтобы получить более подробную информацию, просто добавьте командлет Format-List:

Полученная информация будет уже такой:

Вы также можете передавать данные через командлет Where-Object для возврата подмножества событий. Например, эта команда извлекает только те события в журнале событий Windows PowerShell, у которых значение EventID равно 403:

Вот небольшая команда, которая извлекает все события в журнале событий Windows PowerShell, а затем использует командлет Group-Object для группировки этих событий с помощью EventID. Другими словами, команда подсчитывает общее количество событий для каждого идентификатора (например, произошло два события с EventID 300, произошло шесть событий с событием EventID 400 и т. Д.). Затем эти данные передаются через командлет Sort-Object для предоставления результатов, отсортированных по EventID. Вот команда:

Примеры использования Get-Eventlog:

Поиск событий по ID после 3 июля:

Поиск в логах нескольких серверов:

Возвращает все события журнала Windows PowerShell, в сообщениях которых содержится слово «failed»:

Поиск событий, статус которых «Ошибка»:

Примеры использования Get-Winevent:

Поиск в логе System по ID 6005:

Поиск событий за последние 40 дней:

Поиск событий за последние 5 дней для Outlook:

Поиск в логах нескольких серверов:

invoke-webrequest и ошибка 403

Подскажите, пожалуйста, может быть кто-то сталкивался. С недавнего времени перестал работать

Invoke-WebRequest fields

Для доступа к определенным разделам требуется авторизация. Как я почитал, первым делом мне нужно.

Доброе утро! Вновь обращаюсь к знатокам. В прошлый раз помогли успешно решить автоматизацию.

POST запрос Invoke-WebRequest

Приветствую Вот такой простенький скрипт имеется: while($true) <

Решение

Получил:

SetValueInvocationException: Exception setting «SecurityProtocol»: «The requested security protocol is not supported.»

Однако, убрав «Ssl3», получил рабочий вариант. Спасибо огромное!

Добавлено через 21 минуту

Точнее, помогло на одном компьютере, на втором нет

Invoke-WebRequest через прокси

Как выполнить запрос Invoke-WebRequest через прокси?

Добрый день. Задался я целью написать скрипт, который будет по серийнику ноутбука НР выдавать.

Добрый день всем! Никак не получается авторизоваться на форму через командлет Invoke-WebRequest.

Invoke-WebRequest скачивает страницу без контента

Добрый день всем! Прошу помощи в решении такого вопроса: Писал парсер для одного сайта. Для.

Проверка состояния скачивания командлетом Invoke-WebRequest

Доброго времени суток всем! Написал небольшой скрипт для получения инфы о онлайн видеопотоках.

about_Eventlogs

Краткое описание

Windows PowerShell создает Windows журнал событий с именем «Windows PowerShell» для записи событий Windows PowerShell. Этот журнал можно просмотреть в Просмотр событий или с помощью командлетов, получающих события, например Get-EventLog командлет. по умолчанию события подсистемы и поставщика Windows PowerShell записываются в журнал событий, но можно использовать переменные предпочтений журнала событий для настройки журнала событий. например, можно добавить события о командах Windows PowerShell.

Подробное описание

в Windows PowerShell журнале событий записываются сведения об операциях Windows PowerShell, таких как запуск и остановка программного подсистемы, а также запуск и остановка поставщиков Windows PowerShell. также можно регистрировать сведения о командах Windows PowerShell.

просмотр журнала событий Windows PowerShell

журнал Windows PowerShell событий можно просмотреть в Просмотр событий или с помощью Get-EventLog Get-WmiObject командлетов и. чтобы просмотреть содержимое журнала Windows PowerShell, введите:

Чтобы проверить события и их свойства, используйте Sort-Object командлет, Group-Object командлет и командлеты, которые содержат Format команду ( Format командлеты).

Например, чтобы просмотреть события в журнале, сгруппированные по ИДЕНТИФИКАТОРу события, введите:

Чтобы просмотреть все классические журналы событий, введите:

кроме того, с помощью Get-WmiObject командлета можно использовать классы инструментарий управления Windows (WMI) (WMI), связанные с событиями, для просмотра журнала событий. Например, чтобы просмотреть все свойства файла журнала событий, введите:

Чтобы найти классы WMI, связанные с событиями Win32, введите:

Для получения дополнительных сведений введите «Get-Help Get-EventLog» и «Get-Help Get-WmiObject».

выбор событий для журнала событий Windows PowerShell

можно использовать переменные предпочтений журнала событий, чтобы определить, какие события записываются в журнал событий Windows PowerShell.

Существует шесть переменных предпочтений журнала событий. две переменные для каждого из трех компонентов ведения журнала: ядро (программа Windows PowerShell), поставщики и команды. Переменные Лифецикливент зарегистрируют нормальные события запуска и остановки. Переменные работоспособности регистрируют события ошибок.

В следующей таблице перечислены переменные предпочтений журнала событий.

| Переменная | Описание |

|---|---|

| $LogEngineLifeCycleEvent | Заносит в журнал начало и конец PowerShell |

| $LogEngineHealthEvent | Журналы ошибок программы PowerShell |

| $LogProviderLifeCycleEvent | Записывает в журнал начало и конец поставщиков PowerShell |

| $LogProviderHealthEvent | Регистрирует ошибки поставщика PowerShell |

| $LogCommandLifeCycleEvent | Записывает в журнал запуск и завершение команд |

| $LogCommandHealthEvent | Регистрирует ошибки команды |

(дополнительные сведения о поставщиках Windows PowerShell см. в разделе about_Providers.)

По умолчанию включены только следующие типы событий:

можно отключить любое событие, за исключением событий, указывающих на запуск подсистемы Windows PowerShell и основных поставщиков. эти события создаются до запуска профилей Windows PowerShell и перед тем, как программа размещения готова принять команды.

параметры переменных применяются только к текущему сеансу Windows PowerShell. чтобы применить их ко всем Windows PowerShellным сеансам, добавьте их в профиль Windows PowerShell.

События модуля ведения журнала

начиная с Windows PowerShell 3,0, можно записывать события выполнения для командлетов и функций в Windows PowerShell модулях и оснастках, установив для свойства LogPipelineExecutionDetails модулей и оснасток значение TRUE. в Windows PowerShell 2,0 эта функция доступна только для оснасток.

Чтобы включить ведение журнала событий выполнения командлетов и функций в модуле, используйте следующую последовательность команд.

Чтобы включить ведение журнала событий выполнения командлетов в оснастке, используйте следующую последовательность команд.

Можно также использовать параметр групповая политика «включить ведение журнала модуля», чтобы включить и отключить ведение журнала модуля и оснастки. Значение политики включает список имен модулей и оснасток. Поддерживаются подстановочные знаки.

Если параметр «включить ведение журнала модуля» установлен для модуля, значение свойства LogPipelineExecutionDetails модуля равно TRUE во всех сеансах, и его нельзя изменить.

Параметр групповой политики включить ведение журнала модуля находится в следующих групповая политика путях:

Политика конфигурации пользователя имеет приоритет над политикой конфигурации компьютера, и обе политики имеют предпочтение по отношению к значению свойства LogPipelineExecutionDetails модулей и оснасток.

Дополнительные сведения об этом параметре групповая политика см. в разделе about_Group_Policy_Settings.

Безопасность и аудит

журнал событий Windows PowerShell предназначен для указания активности и предоставления оперативных сведений для устранения неполадок.

однако, подобно большинству журналов событий приложений на основе Windows, Windows PowerShell журнал событий не обеспечивает безопасность. Его не следует использовать для аудита безопасности или записи конфиденциальных или собственных сведений.

Журналы событий предназначены для чтения и понимания пользователями. Пользователи могут выполнять чтение и запись в журнал. Пользователь-злоумышленник может прочитать журнал событий на локальном или удаленном компьютере, записать ложные данные, а затем предотвратить ведение журнала действий.

Примечания

Авторы модулей могут добавлять функции ведения журнала в свои модули. дополнительные сведения см. в разделе запись модуля Windows PowerShell.

Применение PowerShell для ИТ-безопасности. Часть I: отслеживание событий

Во времена, когда я писал серию статей о тестах на проникновение, чтобы помочь человечеству в борьбе с хакерами, мне попалась информация о некоторых интересных командлетах и техниках PowerShell. Я сделал выдающееся открытие: PowerShell является самостоятельным средством защиты. Похоже, самое время начать новую серию публикаций о PowerShell.

В этих публикациях мы будем придерживаться мнения, что, хотя PowerShell не заменит специальные платформы безопасности (сотрудники Varonis могут вздохнуть с облегчением), это средство поможет ИТ-специалистам отслеживать угрозы и принимать другие меры для обеспечения безопасности. Кроме того, ИТ-отдел начнет ценить чудеса специализированных платформ безопасности, таких как наше решение Metadata Framework. PowerShell может выполнять интересные задачи по обеспечению безопасности в малых масштабах, но это средство не обладает характеристиками для работы со всей инфраструктурой.

Важное событие

Для начала рассмотрим использование PowerShell в качестве инструмента мониторинга системы для отслеживания файлов, процессов и действий пользователей.

Перед тем как начать проклинать меня, позвольте сказать, что я прекрасно знаю, что любой командный язык операционной системы можно использовать для отслеживания событий на системном уровне. Любой младший системный администратор может настроить, к примеру, скрипт оболочки Linux для опроса каталога, чтобы узнать, был ли обновлен файл, или для получения списка запущенных процессов, чтобы найти среди них нестандартные.

Сейчас речь не об этом.

Вместо этого PowerShell предоставляет непосредственное событийно-управляемое отслеживание на основе доступа операционной системы к изменениям нижнего уровня. Это равнозначно получению всплывающих уведомлений о последних событиях на новостном сайте вместо необходимости обновлять страницу вручную.

При этом PowerShell не будет работать без остановки, загружая циклы процессора. Скрипт активируется, когда происходит событие (изменение файла или вход в систему нового пользователя). Такое отслеживание безопасности гораздо эффективнее опросов методом подбора.

Ниже я объясню, как это делается.

Каждый, кто, как и я, изучал операционные системы, знает, что есть граница между процессами на уровне пользователя и процессами на уровне системы.

Операционная система (неважно, Linux или Windows) обрабатывает действия устройства на нижнем уровне, от чтения диска до получения пакетов, и скрывает это от рядовых приложений, запущенных на ПК.

Таким образом, если запустить любимое приложение для обработки текстов и просмотреть первую страницу документа, вся операция будет выглядеть, как плавное и синхронное действие. Однако в действительности происходят всевозможные события (поиск на диске, чтение дисковых блоков, отправка символов на экран и т. д.), которые намеренно скрыты от нас. За это можно благодарить Билла Гейтса.

Раньше только суровые системные инженеры знали об обработке событий на нижнем уровне. Теперь программисты PowerShell могут с удовольствием поделиться этой информацией.

Инструментальный язык ОС

Рассмотрим инструментарий управления Windows (WMI), который является попыткой Microsoft обеспечить последовательный просмотр объектов операционной системы.

Служба WMI, которой всего несколько лет, является частью крупной системы управления предприятием через Интернет (WBEM), предназначенной для стандартизации сведений, полученных от маршрутизаторов, переключателей, массивов хранения данных, а также операционных систем.

Как же выглядит и работает WMI?

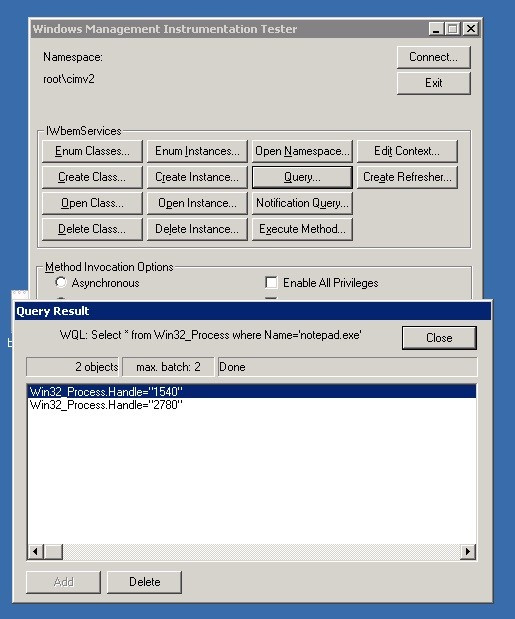

Тренировочная работа с WQL в WBEMTest

Фактически это программный эквивалент монитора задач Windows. Впечатляет, не так ли? Если хотите узнать больше о WQL, загрузите превосходную электронную книгу Рави Чаганти (Ravi Chaganti), посвященную этой теме.

PowerShell и командлет Register-WmiEvent

Но это еще не все. От тренировочных заданий в WBEMTest можно перейти к запросам непосредственно в PowerShell.

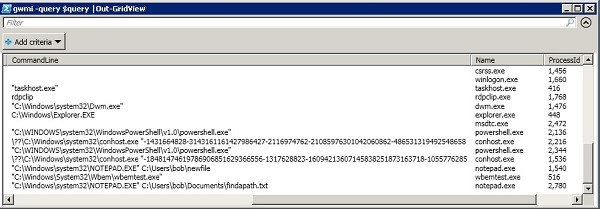

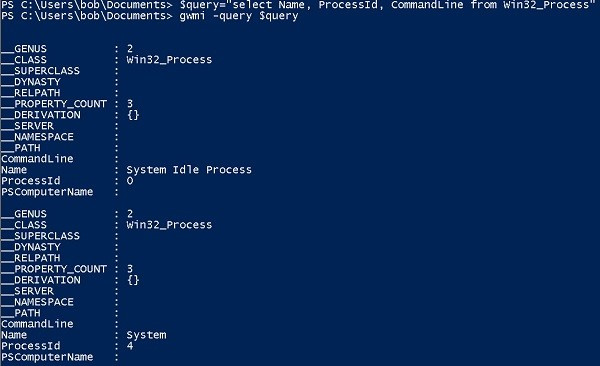

На изображении ниже показаны первые несколько результатов запуска select Name, ProcessId, CommandLine from Win32_Process в тестовой среде AWS.

gwmi — это Get-WmiObject в PowerShell

Результат немного ненадежен, так как есть некоторые скрытые свойства, имеющие отношение к основному классу регистрации данных. Кроме того, этот командлет выдает внушительный список в консоли.

Для улучшения работы с Win32_Process я переместил результат запроса в Out-GridView — командлет PowerShell, который форматирует данные в аккуратную таблицу на основе графического интерфейса.

Неплохо для строки кода PowerShell. Но служба WMI способна на большее, чем просто запрашивать объекты ОС.

Как я упоминал ранее, она дает доступ к соответствующим событиям этих объектов. В WMI эти события ориентировочно разделены на три типа: создание, изменение и удаление.

До выхода PowerShell 2.0 доступ к этим событиям приходилось получать запутанным способом: создавая множество различных объектов, после чего происходило синхронное зависание, так что это не была настоящая асинхронная обработка событий. Чтобы узнать подробности, прочитайте публикацию MS Technet.

Теперь командлет Register-WmiEvent в PowerShell 2.0 позволяет реагировать на события в более приемлемой манере. Иными словами, когда происходит событие, срабатывает вызов, который можно зарегистрировать.

Вернемся к моей вымышленной (и уже знаменитой) компании Acme, чья ИТ-инфраструктура работает в среде AWS.

Системный администратор (назовем его Бобом) время от времени замечает, что место на сервере Salsa заканчивается. Он подозревает, что генеральный директор Acme Тед Блоутли загружает большие файлы, такие как аудиозаписи, в один из каталогов Боба, а затем перемещает на свой сервер Taco.

Боб хочет устроить западню: необходимо, чтобы при создании большого файла в основном каталоге в его консоли появлялось уведомление.

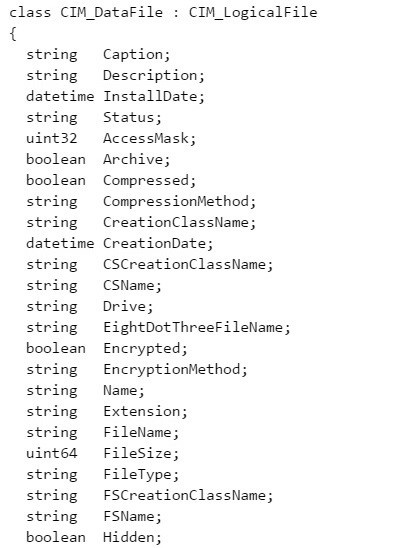

Чтобы сделать это, ему нужно работать с классом CIM_DataFile. Вместо получения доступа к процессам, как мы делали ранее, Боб использует этот класс для соединения с метаданными основного файла.

В PowerShell можно получить непосредственный доступ к объекту CIM_DataFile

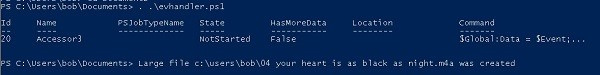

Запуск этого скрипта непосредственно в консоли Salsa активирует команду Register-WmiEvent в фоновом режиме, назначая ей номер задания. Дальнейшее взаимодействие происходит только при возникновении события.

В любом случае, играя роль Боба, я запустил скрипт из командной строки PowerShell, а затем, как и Тед из нашей истории, я скопировал большой файл MP4 в каталог Боба. Результат вы можете увидеть ниже.

Теперь мы знаем, что Тед — фанат Мелоди Гардо. Кто бы мог подумать!

В публикации были продемонстрированы некоторые удивительные возможности использования средства PowerShell в качестве инструмента для обнаружения угроз и небольшого анализа поведения.

Мы продолжим изучать эти аспекты в следующих статьях.

PowerShell и аудит безопасности

PowerShell и аудит безопасности

Приветствую хабранарод! Хочу поделится с вами способом, который может облегчить рутинные будни системного администрирования Win системы, с помощью PowerShell.

В один прекрасный день передо мной встала задача повседневного отслеживания активности пользователей, которые используют сервер терминалов в качестве рабочих станций. Думаю я выражу не только свое мнение, сказав что «Просмотр событий» входящий в состав средств администрирования Windows, является не самым удобным средством отслеживания ситуации на сервере. Да там есть фильтр, по которому можно отсеивать только интересующие нас события, но нет удобного способа который меняет формат отображения данной информации. В результате чего и появилась идея с помощью PowerShell осуществлять парсинг событий журнала безопасности.

Для получения списка событий нам понадобится команда Get-EventLog одним из параметров которой является название журнала, в нашем случае security.

Значения EventID

Каждое событие входа в систему дополняется конкретным типом входа, список которых будет перечислен ниже.

Значения EntryType

Результатом выполнения будет следующее:

В общем, то, что нужно, но только вот выводится нам совсем не та информация. Будем исправлять. Для меня актуальными являются три параметра объекта, это: время, имя пользователя, IP адрес. В дальнейшем создадим объект, и занесем в него интересующие нас данные. Я создал скрипт “test.ps1”, т.к. команду целиком будет проблематично набирать.

$Data = New-Object System.Management.Automation.PSObject

$Data | Add-Member NoteProperty Time ($null)

$Data | Add-Member NoteProperty UserName ($null)

$Data | Add-Member NoteProperty Address ($null)

Далее создадим «шаблон» нашей будущей таблицы, содержащей три значения: время, имя пользователя и адрес.

$Data = New-Object System.Management.Automation.PSObject

$Data | Add-Member NoteProperty Time ($null)

$Data | Add-Member NoteProperty UserName ($null)

$Data | Add-Member NoteProperty Address ($null )

$Events | %<> — пройдемся по каждому объекту который будет в результатах отбора

Выглядит вполне хорошо, но думаю можно улучшить скрипт. Для удобства внесем в него возможность задания параметров, и выделения строк цветом по маске IP адреса.