Носитель ключевой и идентификационной информации что это

Получаем подпись в ФНС: как выбрать носитель

Чтобы бесплатно получить подпись в ФНС, индивидуальный предприниматель, юридическое лицо или нотариус должны приобрести специальный токен. Токен — это носитель электронной подписи, он служит для хранения ключа ЭП и его использования.

В этой статье мы разберёмся в том, какие носители существуют, в чём разница между ними и расскажем, как с ними работать и какие ошибки могут возникнуть во время их эксплуатации.

Какие носители бывают

Все токены внешне напоминают флешку и выполняют её функции — выступают в качестве носителя. Однако, в отличие от обычной флешки, токены являются защищёнными носителями: на них устанавливается пароль и в них встроены криптографические алгоритмы. Это сделано для того, чтобы максимально обезопасить хранимую на них электронную подпись от компрометации, то есть доступа постороннего лица к защищённой информации.

Мы лишь вскользь упомянем о том, что хранить электронную подпись можно и на компьютере, но это небезопасно. В то же время, с 1 января 2022 года, получить подпись для юридических лиц, индивидуальных предпринимателей и нотариусов можно будет только в удостоверяющем центре ФНС. И получатель должен иметь при себе токен, на который и будет загружен ключ.

К носителям выставлены определённые требования: они должны быть сертифицированы и соответствовать формату USB Type-A. К этому типу можно отнести следующие токены:

В чём разница

Носители различают по следующим критериям: производитель, внешний вид, аппаратная криптография, объём защищённой памяти, цена, дополнительные опции, поддержка тех или иных операционных систем и необходимое программное обеспечение для работы.

Токены могут различаться также и по максимальному количеству электронных подписей, которые можно на них установить. Например, если размер носителя 64 Кб, то на него можно установить до 8 электронных подписей.

Объём защищённой памяти варьируется от 32 до 128 Kb, в зависимости от производителя. Некоторые модели могут содержать дополнительную flash-память для автоматического запуска необходимого программного обеспечения. Большинство токенов поддерживает множество версий Windows, а также Mac OS X и GNU/Linux.

Несмотря на все отличия, носители служат одной цели. Мы рекомендуем при выборе токена обращать внимание на то, подходит лишь ваша операционная система или нет для работы с данным носителем. При необходимости можно покупать карту с дополнительными опциями.

Как работать с носителями

Порядок получения электронной подписи на токен выглядит следующим образом:

Чтобы полноценно работать с установленной на токен электронной подписью, нужно выполнить ещё несколько действий. Главное — на компьютер нужно установить криптопровайдер « КриптоПро CSP », это требование налоговой. Остальное зависит от выбранного носителя: нужно будет установить драйвер для работы с токеном.

Порядок работы с носителями очень прост: в случае с Рутокеном, который является самым распространённым российским носителем, достаточно установить драйвер и воткнуть сам токен в гнездо USB. Настройка носителя осуществляется в специальной панели управления, которая устанавливается вместе с драйвером.

После выполненных действий электронную подпись можно будет использовать по назначению: подписывать электронные документы, работать с государственными порталами и участвовать в закупках.

Какие могут возникнуть ошибки

Во время работы с токеном могут возникать ошибки, которые может исправить либо сам пользователь, либо организация, выдавшая носитель. Рассмотрим основные ошибки, которые возникают при работе с Рутокеном.

Носитель ключа электронной подписи нужно хранить в недоступном для посторонних лиц месте, чтобы избежать компрометации. Использовать его нужно чётко в соответствии с прилагаемой инструкцией, а при возникновении проблем — пользоваться вышеуказанными методами их решения или обращаться в службу поддержки.

Носитель ключевой и идентификационной информации что это

1. Термины и определения

Если федеральными законами и иными нормативными правовыми актами, вступившими в силу до 01.07.2013, предусмотрено использование электронной цифровой подписи, то используется усиленная квалифицированная электронная подпись (ФЗ 06.04.2011 N 63-ФЗ).

— утрата ключевых носителей;

— утрата ключевых носителей с последующим обнаружением;

— увольнение сотрудников, имевших доступ к ключевой информации;

— возникновение подозрений на утечку информации или ее искажение в системе конфиденциальной связи;

— нарушение целостности печатей на сейфах с ключевыми носителями, если используется процедура опечатывания сейфов;

— утрата ключей от сейфов в момент нахождения в них ключевых носителей;

— утрата ключей от сейфов в момент нахождения в них ключевых носителей с последующим обнаружением;

— доступ посторонних лиц к ключевой информации.

— проверка целостности сертификата ключа подписи;

— проверка срока действия сертификата ключа подписи;

— проверка отсутствия сертификата ключа подписи в актуальном списке отозванных сертификатов ключей подписей;

— проверка области действия сертификата ключа подписи.

Если федеральными законами и иными нормативными правовыми актами, вступившими в силу до 01.07.2013, предусмотрено использование электронной цифровой подписи, то используется усиленная квалифицированная электронная подпись (ФЗ 06.04.2011 N 63-ФЗ).

Носитель ключа личной электронной подписи: для чего он нужен и где его приобрести

USB-токен — это специализированный сертифицированный носитель ключевой информации, который применяется для её защиты от несанкционированного копирования и использования. Несмотря на внешнее сходство с USB-флешкой, является принципиально другим устройством.

Среди требований различных информационных систем есть требование применять сертифицированные носители ключевой информации. В настоящее время сертифицированные носители подразделяются на два типа:

Для того чтобы определить нужный тип носителя, необходимо понимать, в каких информационных системах будет приниматься электронная подпись, создаваемая при помощи содержащейся на носителе ключевой информации, какие существуют ограничения по используемым операционным системам и прикладному программному обеспечению.

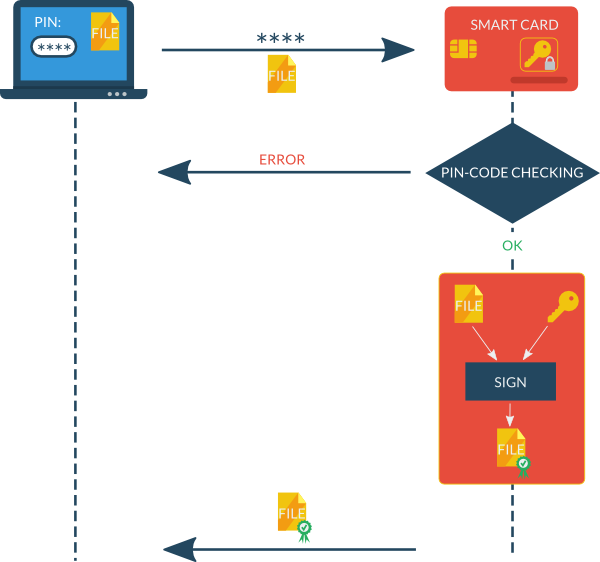

Какие виды носителей существуют

Токен может быть носителем ключевой информации (для использования при подписании информации посредством программной СКЗИ на компьютере), а может самостоятельно выполнять помимо роли носителя для ключей ещё и функцию СКЗИ. Во втором случае нет необходимости использовать вместе с носителями программные СКЗИ, подписание данных выполняется только при помощи токена.

На практике наиболее часто используются популярные сертифицированные носители: USB-токен JaCarta-2 SE, USB-токен JaCarta LT и Рутокен ЭЦП 2.0. Они хорошо известны, проверены временем, одобрены большинством систем к применению в сценариях электронной подписи. Соответственно, удостоверяющие центры чаще всего предлагают именно их.

Чтобы правильно выбрать конкретный токен, необходимо определить:

Есть ли альтернатива USB-носителям

Записывать сертификат и ключи на обычный диск или флешку нельзя — такие носители не гарантируют безопасность информации. Помимо классического способа записи ключей и сертификата на защищённый электронный носитель, существуют технологии облачной и дистанционной электронной подписи, при которых формирование электронной подписи происходит во взаимодействии пользователя со специальной информационной системой.

В варианте дистанционной электронной подписи система защищает ключи электронной подписи, которые находятся в его мобильном устройстве. В технологии облачной электронной подписи на мобильном устройстве пользователя хранится только ключи для управления, а ключи электронной подписи находятся в информационной системе.

В настоящее время законодательство не позволяет сделать технологию облачной электронной подписи полностью легитимной, так как для этого производителю необходимо подтвердить соответствие используемых средств облачной электронной подписи требованиям, которые на сегодняшний день еще не опубликованы.

Технология дистанционной электронной подписи напротив может считаться полноценной и одобренной законом альтернативой классическому варианту. Первое сертифицированное в России средство электронной подписи для использования на смартфоне — приложение IDPoint, позволяющее выполнять множество задач, связанных с формированием электронной подписи и подписанием документов без использования электронного носителя.

Где приобрести сертифицированный USB-носитель

Стандартный подход — приобретение носителя в удостоверяющем центре вместе с оформлением сертификата электронной подписи. Его преимущества очевидны — не нужно изучать технические характеристики, проверять совместимость, выбирать и покупать токен отдельно. Будет подобран носитель, который полностью соответствует нормативным требованиям и заказанному сертификату.

Если удостоверяющий центр не предлагает токены, информацию нужно записывать на заранее приобретённый носитель. В таком случае необходимо заблаговременно проконсультироваться или получить список требований, которым должен удовлетворять токен.

В настоящее время покупка отдельно токена становится всё более востребованной опцией. Например, сейчас оформлением электронных подписей для компаний занимается Удостоверяющий центр ФНС, однако ведомство требует, чтобы заявитель сам предоставлял носитель определённого вида. Надёжнее всего купить носитель в аккредитованном удостоверяющем центре, который давно представлен на рынке и предлагает все необходимые средства электронной подписи.

Токены ЭЦП.

Обзор основных разновидностей токенов в России

Токен — общее название носителя ключей для электронной цифровой подписи, которая необходима для подтверждения юридической значимости документа, его неизменности в дальнейшем. На практике его часто называют носителем ЭЦП, аппаратным либо программным ключом.

Визуально он обычно представляет собой флешку, особенность которой — в наличии защищенной карты памяти объемом в пределах 128 кб. Последняя выступает в качестве элемента двухфакторной аутентификации пользователя, когда, кроме пароля, пользователю необходимо подключить и физически сам токен. Использование двухфакторной аутентификации сегодня считается значительно надежнее, чем традиционная пара логин/пароль, с точки зрения обеспечения надежности и сложности взлома.

Разновидности носителей электронной подписи

Сегодня в России сертифицировано для использования в качестве носителей ЭЦП несколько наименований токенов (ниже будут рассмотрены все виды отдельно и более подробно):

Носители ЭЦП Рутокен

Носители ЭЦП Джакарта

Семейства носителей ЭЦП – Рутокен

К основным моделям «Рутокен» сегодня относятся

Решение рассчитано на использование в корпоративных сетях государственных организаций и учреждений, благодаря наличию криптографических алгоритмов, соответствующих требованиям регулирующих органов.

Особенность устройства — в возможности заверения ЭЦП документов на девайсах под управлением операционных систем на мобильных устройствах iOS, Android за счет подключения через Bluetooth, HID-устройства или разъем micro-USB.

Решение позволяет перед подписанием документа ЭЦП визуализировать его на экране монитора, а также имеет дополнительную защиту от фишинга, атак с подменой страницы непосредственно при подписи.

Универсальное решение для хранения ключей для ЭЦП, паролей, иных данных. Токен представляет облегченную версию, поэтому для корректной работы дополнительно необходим криптопровайдер и комплект драйверов. Последние можно скачать с официального сайта или получить в удостоверяющем центре при получении подписи.

Могут быть использованы одновременно для хранения ключей ЭЦП и аутентификации владельца устройства в системах удаленного доступа.

Дополнительно компания «Актив» предлагает токены для безопасного доступа и создания VPN-каналов для защищенной от посторонних действий работы с программами 1С, корпоративной почтой, удаленными файлами. Отдельную группу продуктов составляют решения для безопасной двухфакторной аутентификации на различных Web- и Saas-сервисах. Реализовано это на базе как токенов, так и специальных плагинов для совершения электронной подписи.

Носитель электронной подписи eToken

Особенность токенов — в широком выборе форм-факторов, где пользователю предоставлен выбор между классическими вариантами в виде USB-накопителей, а также смарт-картами, ОТР-токенами, виртуальными эмуляторами смарт-карт.

Носитель электронной подписи JaCarta

Для повышения безопасности имеются ключи с генераторами одноразовых паролей.

Токен в корпусе USB, который может быть использован для хранения контейнеров для всех популярных поставщиков криптографического ПО («КриптоПРО», VipNet и другие). Решение можно использовать для хранения ЭЦП, средств доступа к программному обеспечению иных разработчиков. Дополнительной особенностью токена стало наличие запоминающегося стильного дизайна в форме навесного замка. Также доступен форм-фактор в виде смарт-карты, что упрощает интеграцию решения в системы контроля доступа на режимных объектах.

Ключевой носитель Esmart USB

Сертифицированные носители ЭЦП, которые могут быть использованы для хранения электронной подписи любого типа. Токен можно использовать для сдачи отчетности и отправки документов в государственные органы, участия в торгах, хранения сертификатов для работы в специальных электронных системах, работы в сетях удаленного защищенного доступа VPN, с корпоративной почтой. Решение полностью совместимо с ключевыми партнерскими продуктами: «КриптоПРО», «КриптоАРМ», «Сигнал-КОМ», «ИнфоТеКС», «Ред ОС» и некоторыми иными. Токен полностью совместим со всеми основными операционными системами: Windows (начиная с версии XP), Linux, Mac OS.

Носитель ЭЦП R301 Форос

Ключевой носитель R301 Форос выпускает компания «СмартПарк». Решение имеет сертификат совместимости с «КриптоПРО», обеспечивает надежную защиту ключей электронной подписи, сертификатов криптографического параметра. Особенность токена — в наличии прочного алюминиевого корпуса, что повышает защиту от механических повреждений. Главные характеристики носителя R301 Форос:

Какой носитель ЭЦП выбрать и где приобрести

Конкретный выбор между токенами при покупке и оформлении ЭЦП зависит от следующих факторов:

Одновременно для обеспечения информационной безопасности, предотвращения потери данных важно учитывать следующие моменты:

Подобрать подходящий носитель ЭЦП и оформить ЭЦП любого типа на выгодных условиях можно в удостоверяющем центре «Астрал-М». Все работы по формированию сертификатов будут выполнены не позднее двух дней с момента подачи заявки (также доступна возможность ускоренного выпуска — в течение 1-2 часов). Специалисты нашего удостоверяющего центра помогут подобрать подходящий сертификат с учетом специфики вашей работы.

Продукты по направлению

Электронная подпись для участия в торгах, работы на государственных порталах и электронного документооборота

Защищенный носитель для генерации и хранения ключей шифрования и электронной подписи

Защищенный носитель закрытых ключей электронной подписи для электронного документооборота

Носитель ключевой и идентификационной информации что это

В данной заметке мы рассмотрим некоторые аспекты безопасного хранения ключей – вопроса, который, безусловно, является краеугольным камнем криптографии.

Основное внимание уделим съемным ключевым носителям (токенам и смарт-картам) – безопасному и широко распространенному решению для хранения ключевой информации.

Рассмотрим вначале основные принципы работы ключевых носителей.

Что такое ключевой носитель?

Ключ – то, на чем держится вся криптографическая защита. С точки зрения криптографических алгоритмов (шифрования, аутентификации и т.п.), тот, кто знает ключ – тот и является легитимным пользователем. Так, например, если злоу мышленник будет знать все ключи, которые используются легитимным пользователем при общении с банком, то банк не сможет понять, кто есть кто. Столь высокая важность ключа для всей системы вполне естественно приводит к задаче безопасного хранения пользовательских ключей.

Рассмотрим некоторые способы хранения ключей, которые потенциально могут применяться в информационных системах.

Оставляя за скобками тему хранения ключа в облаке, рассмотрим способ, который будет свободен от всех указанных выше недостатков. Что если защитить паролем не файл, находящийся на некотором аппаратном модуле (флэшке), а весь модуль – то есть, предоставлять доступ к данным лишь в том случае, если введен верный пароль самого устройства, а не пароль на отдельный файл? Если же неверный пароль введен, например, более 10 раз, устройство может вообще блокироваться и требовать специальный ключ восстановления. В таком случае злоумышленник не сможет перебирать пароль бесконтрольно – единственным критерием правильности опробуемого пароля является ответ носителя на его запрос к нему, а значит, есть всего 10 попыток. В таком случае даже пароль из 6 символов выглядит для злоумышленника непреодолимым препятствием – вероятность угадать его за 10 попыток исчезающе мала (она не превышает одной миллиардной – злоумышленник быстрее добьется того, что подкинутая им 30 раз монета 30 раз упадет орлом вверх).

Устройства, в основе которых лежит описанный выше принцип, и называются съемными ключевыми носителями. Они существуют в двух наиболее расространенных форм-факторах: USB-токен, который внешне ничем не отличается от обычной флэшки, и смарт-карта, частным случаем которой являются привычные банковские карты. Они обладают всеми преимуществами флэшек (возможность контроля за ключом и повышенная мобильность) и лишены их недостатков в силу широких архитектурных возможностей систем защиты.

Стоит, конечно, отметить, что для токенов возможно проведение так называемых атак с проникновением (агрессивные атаки, invasive attack), при которых злоумышленник получает доступ к данным токена путем прямого и зачастую разрушительного воздействия. Однако для этого злоумышленнику необходимо иметь достаточно глубокие знания о технических особенностях используемого устройства, а также иметь возможность использования высокотехнологичного оборудования, такого как лазер или рентген. За эту сторону защищенности ключевых носителей отвечают исключительно производители соответствующей аппаратуры. В данной заметке мы будем исходить из предположения, что злоумышленник не располагает возможностями для проведения подобных атак. Подробное же рассмотрение этого вопроса, вообще говоря, является темой отдельного обзора.

Несмотря на то, что токены позволяют защититься от противника, который украл устройство и хочет достать оттуда ключ, нельзя забывать и о других угрозах. Именно поэтому существуют разные виды ключевых носителей – от простых хранилищ до самостоятельных модулей, умеющих выполнять целый ряд криптографических операций и взаимодействующих с пользователем по специально разработанным протоколам.

Рассмотрим основные типы ключевых носителей, их возможности, преимущества и недостатки.

Пассивное хранилище и автономный вычислитель

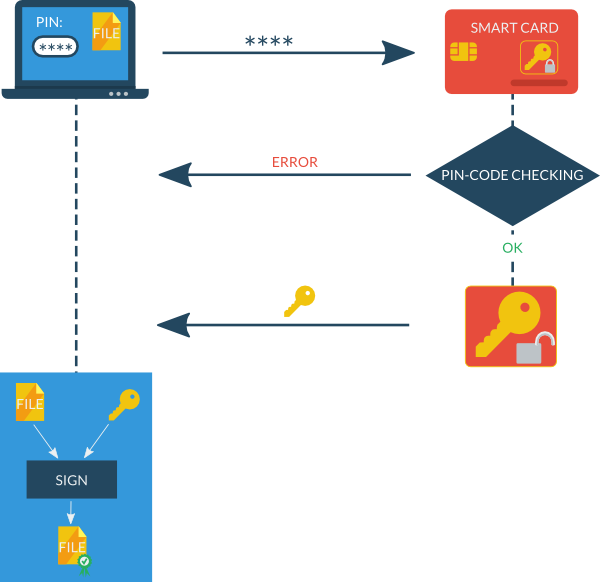

Для начала рассмотрим два типа ключевых носителей, принципы работы которых являются наиболее простыми для понимания. Первый тип – пассивный носитель, представляющий собой защищенное хранилище ключей; носители второго типа являются автономными вычислительными устройствами, которые предоставляют доступ лишь к результату использования хранимого ключа (например, к вычисленной электронной подписи от переданных данных). Оба устройства выполняют свою основную задачу лишь в том случае, если пользователь ввел правильный пароль.

Пассивный носитель умеет только хранить ключ и передавать его приложению, работающему в операционной системе на стороне пользователя, которое уже решает, что с ним делать. В большинстве случаев в роли этого приложения выступает криптопровайдер, который в случае успешного предъявления токену пароля загружает ключ в свою память и выполняет необходимые криптографические операции. По подобной схеме работает, например, КриптоПро CSP 3.9.

У носителей-хранилищ есть одно неотъемлемое свойство, которое многими ошибочно воспринимается как явный недостаток. Речь идет о принципиальной извлекаемости ключа. Все существенные операции, зависящие от ключа, производятся приложением, работающим на машине пользователя, поэтому ключ неизбежно присутствует в оперативной памяти – это естественное свойство такого рода носителей, которое непременно упоминается в документации на него.

Позже мы рассмотрим возможности нарушителей при проведении атак на токены, и покажем, что защищенность решений на основе пассивных носителей в подавляющем большинстве случаев ничем не уступает защищенности активных токенов.

Активные токены, как и носители-хранилища, тоже хранят внутри себя ключ пользователя, но единственное, что может получить пользователь от этого носителя – это результат выполнения криптографических операций с использованием хранимого ключа. При этом основное свойство получаемых от такого носителя данных состоит в том, что по ним нельзя (точнее, должно быть нельзя: существует ряд работ, демонстрирующих для ряда конкретных токенов обратное) восстановить ключ. Такой носитель снабжен гораздо более мощными по сравнению с носителем-хранилищем вычислительным ядром и программным обеспечением, основная цель которых – производить необходимые криптографические вычисления. В подобных устройствах ключ не выходит за пределы памяти носителя, является неизвлекаемым.

Дополнительно отметим, что некоторые активные носители имеют возможность сделать ключ извлекаемым, но эта функция по умолчанию всегда неактивна, а в документации всегда упоминается, как «нежелательная к применению».

Как, где, когда их можно использовать?

Свойства ключевых носителей обоих описанных выше типов не делают их безупречными – есть достаточно строгие условия применения таких устройств. Основное условие – отсутствие у противника возможности производить какие-либо действия непосредственно внутри пользовательской системы и канала связи с носителем.

Вполне естественно выделить три точки, в которых злоумышленник может перехватывать информацию, циркулирующую между токеном и пользовательской системой.

Во-первых, это сама машина пользователя. Примером такого злоумышленника может служить шпионская программа (RAT – Remote Access Tool). В этом случае он может перехватывать параметры вызовов функций, данные, которыми обмениваются приложения и т.п. В этом случае ни о какой безопасности вообще не может идти и речи – говоря о ключевых носителях, злоумышленник просто перехватит пароль, введенный пользователем, а далее может делать что угодно. Причем он может достичь своих целей для любого из рассмотренных типов носителей – он же знает пароль! В связи с этим, непременным требованием по эксплуатации всех типов ключевых носителей является отсутствие злоумышленника в системе, где работает пользовательское приложение. Выполнение этого требования может достигаться как организационными, так и иными мерами защиты информации.

Отметим, что время от времени появляются работы, связанные с исследованием защищенности токенов в модели с нарушителем в системе. Учитывая все вышеизложенное, с точки зрения защищенности ключевых носителей, такие исследования подобны исследованиям прочности китайского фарфора против железного молотка. Хотя, справедливости ради нельзя не отметить, что с точки зрения Reverse Engineering эти работы изобилуют интересными приемами и результатами.

Второй точкой перехвата может быть сам токен. Если мы предполагаем, что злоумышленник имел возможность загрузить в сам ключевой носитель какую-либо вредоносную функциональность, то доверия подобным устройствам в принципе быть не может, поэтому и защита от подобных атак лежит целиком на производителях устройств. Она может реализовываться как теми же самыми организационными мерами, так и техническим запретом на какие-либо нештатные модификации прошивок или приложений, установленных в устройствах.

Что, если нарушитель в канале?

Таким образом, единственным нарушителем, с которым можно бороться при использовании токенов, является третий: тот, кто прослушивает канал передачи данных между машиной пользователя и токеном. Далее будем считать, что проникнуть в систему пользователя и/или систему токена нарушитель не мог.

Злоумышленник, находящийся в канале связи, может нанести пользователю достаточно серьезный ущерб как в случае использования пассивных токенов, так и в случае активных. Если используется носитель-хранилище, то злоумышленник видит и пароль, и ключ, т.к. они передаются по данному каналу связи. Раскрытие ключа является, безусловно, самой серьезной угрозой из всех возможных. При использовании же активного носителя, злоумышленник не сможет получить доступ к ключу, но сможет узнать пароль, а значит, стать для носителя легитимным субъектом – кто знает пароль, тот и прав! В таком случае при краже устройства злоумышленник сможет воспользоваться токеном для совершения необходимых ему операций с ключом. В криптографии такая угроза называется селективной подделкой: злоумышленник может подписать нужные ему данные, не зная ключ.

Разница между упомянутыми выше угрозами не столь велика, как может показаться. В сущности, что будет делать злоумышленник с ключом? Конечно же, подпишет платежное поручение от имени пользователя на миллион долларов. Ровно то же самое он сделает, появись у него возможность осуществить селективную подделку. Ущерб в обоих случаях будет более чем ощутимым и в большинстве разумных ситуаций примерно одинаковым.

В связи с этим, обязательным требованием по эксплуатации как носителей-хранилищ, так и активных носителей, является их подключение непосредственно к доверенному порту машины, то есть отсутствие канала связи, в котором может существовать злоумышленник.

Может сложиться впечатление, что активный токен в смысле защищенности по всем параметрам превосходит пассивное хранилище. Однако есть некоторые методы, которые представляют гораздо большую опасность для активных носителей, чем для пассивных. Речь идет об атаках по побочным каналам. Так, например, злоумышленник может, не проводя непосредственных действий в системе или в канале, измерять время, затрачиваемое на выполнение операций, и делать по результатам измерений выводы о значении ключа, сокращая ключевое множество. Этот метод существенно более эффективен для активных токенов, поскольку они выполняют все вычисления сами, без помощи пользовательских приложений. А поскольку вычислительная мощность токена на порядок меньше мощности обычных компьютеров, то и детектировать влияние той или иной характеристики ключа (например, его веса) на время вычислений намного легче – не будет слишком большим преувеличением, если сказать, что в некоторых случаях атаку можно попытаться провести с помощью хороших наручных часов. Справедливости ради отметим, что все современные активные ключевые носители имеют ряд мер защиты от подобных атак.

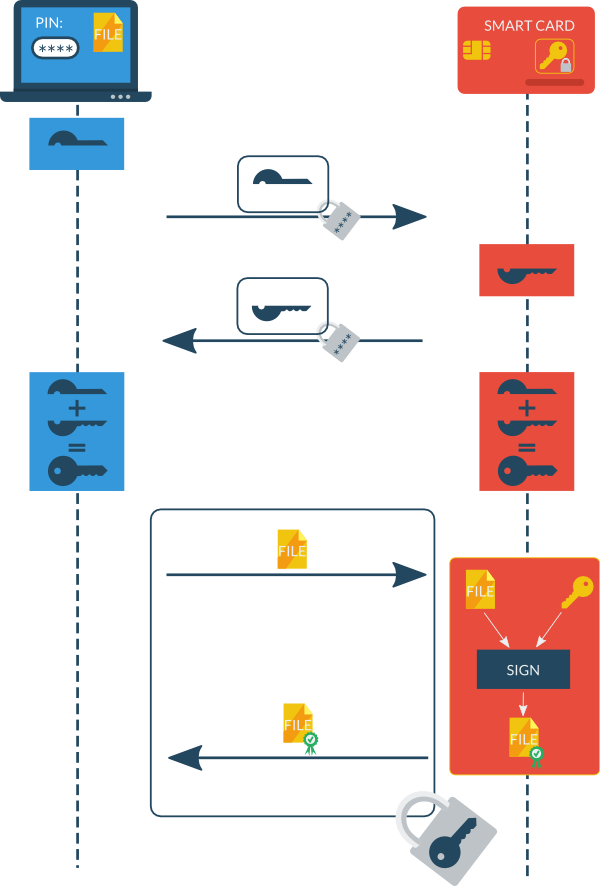

Функциональный ключевой носитель – защищенность от противника в канале

Для того чтобы устранить ограничение, связанное с отсутствием злоумышленника в канале связи между машиной и носителем, существует специальный тип токенов, которые принято называть функциональными ключевыми носителями (сокращенно, ФКН). Эти носители, как и активные носители, рассмотренные выше, предоставляют пользователю возможность получить лишь результат вычислений, в которых участвует ключ. Отличие состоит в том, что эти вычисления разделены между пользовательским приложением, использующим токен, и самим токеном. Причем разделение осуществляется таким образом, что по каналу связи передаются лишь те данные, по которым на практике нельзя сделать никаких выводов ни о пароле, ни о ключе.

В настоящее время нашей компанией разрабатывается усовершенствованный протокол взаимодействия между пользовательским приложением и токеном для линейки продуктов ФКН CSP 4.0. Он основан на протоколе семейства EKE – протоколе аутентифицированной выработки общего ключа под защитой пароля. Использование этого протокола позволяет математически строго обеспечить такой же уровень защищенности от противника в канале, что и от противника, имеющего физический доступ к носителю, защита от которого, напомним, обеспечивается на аппаратном уровне. Таким образом, злоумышленник, имеющий возможность читать и подменять сообщения в канале, не сможет ни узнать пароль, ни даже получить возможность перебирать пароли неинтерактивно, то есть без контроля со стороны токена. Это свойство удается обеспечить за счет того, что пароль используется лишь для защиты передаваемых по каналу компонент вырабатываемого общего ключа – эфемерных открытых ключей протокола Диффи-Хеллмана. Таким образом, для того, чтобы получить критерий для подбора пароля без взаимодействия с токеном, нужно восстановить хотя бы одну из этих компонент, что является известной трудной задачей – вычислительной задачей Диффи-Хеллмана (CDH). После установления соединения взаимодействие с носителем производится по каналу защищенного обмена сообщениями (ЗОС или Secure Messaging), в котором весь обмен данными происходит в зашифрованном виде.

Универсальная электронная карта

Существуют также более простой подход к защите канала между пользовательской системой и картой. Он заключается в установлении ЗОС с помощью классического протокола Диффи-Хеллмана. Подобный подход применяется для работы Универсальной электронной карты (УЭК).

К сожалению, несмотря на кажущуюся простоту и эффективность, существует один ключевой недостаток. Протокол Диффи-Хеллмана сам по себе не защищен от атаки человека посередине (man-in-the-middle, MITM). То есть, злоумышленник, контролирующий канал связи между пользовательской системой и картой, может имитировать их работу друг для друга. Так система будет думать, что установила защищенный канал с картой, а карта решит, что работает с пользователем, однако они будут взаимодействовать с нарушителем, который будет получать данные и пароли в расшифрованном виде.

Для решения подобной проблемы в УЭК используется аналог PKI-инфраструктуры. Существует корневой удостоверяющий центр, который выпускает сертификаты (подписанные открытые ключи с некоторой идентифицирующей информацией) определенного формата. На этапе выпуска карты в нее зашивается корневой сертификат центра и сертификаты собственных ключей аутентификации (ключей Диффи-Хеллмана). Перед обращением к карте пользователь генерирует собственный ключ аутентификации и через онлайн-сервис получает на него сертификат от обслуживающего центра УЭК. Тем самым для карты и для пользователя обеспечивается возможность подтверждения подлинности друг друга.

К сожалению, данное решение обладает значительной вычислительной сложностью и рядом существенных ограничений на использование (например, требование подключения к Интернет для доступа к службе выпуска пользовательских сертификатов). Это не позволяет его использовать повсеместно.

Пароль украден. Это конец?

Конечно, какие бы меры противодействия нарушителям ни применяли разработчики криптосредств, всегда существует опасность кражи пароля ключевого носителя. Это может произойти по различным причинам: слежка за пользователем, невыполнение элементарных правил безопасности или, что самое распространенное, использование в качестве пароля значения по умолчанию. В этом случае злоумышленник, как уже было упомянуто выше, может направлять на подпись от лица пользователя любые данные (производить селективную подделку). Можно ли каким-либо образом хоть немного защититься от подобного сценария? К радости пользователей, подобное решение существует.

Вполне очевидно, что штатными средствами токена или программного обеспечения реализовать защиту от селективной подделки невозможно в силу самой природы атаки. Таким образом, нам требуется некоторое устройство, которое бы ставило дополнительный барьер между ключом и злоумышленником, который хочет подписать от нашего имени чек на миллион долларов. Этим устройством является средство визуального контроля подписи. Оно перехватывает запросы на подпись и показывает на своем дисплее, что именно подписывает пользователь. В случае, если реквизиты документа не совпадают с реальными или запрос на подпись не создавался в принципе, пользователь может нажать аппаратную кнопку «Отмена» и заблокировать операцию. На рынке представлен ряд таких устройств, и с некоторыми из них (например, SafeTouch) имеют совместимость и наши продукты.

Итого

Итак, подведем итоги.

Получить доступ к ключу на носителе можно только в том случае, если пользователь ввел правильный пароль. Использование токенами счетчиков количества вводов неправильных паролей не позволяет злоумышленнику бесконтрольно перебирать ключ, если он получил физический доступ к носителю. В этом основное отличие токенов от простых флэшек с записанными на них ключевыми файлами, защищенными паролем.

Существуют три основных вида токенов, обладающих разными свойствами по отношению к противнику, контролирующему канал связи токен-машина:

Все виды токенов уязвимы по отношению к противнику, работающему внутри пользовательской системы – эта уязвимость принципиально неустранима при использовании ключевых носителей. В этом случае у токена нет даже теоретической возможности отличить легального пользователя от злоумышленника.

На данный момент компанией «КРИПТО-ПРО» совместно с ведущими производителями ключевых носителей разработаны следующие продукты:

Первые три продукта работают с носителями по защищенной технологии ФКН, последний разработан для взаимодействия с картами УЭК.

Использование же пассивных устройств является классической схемой для криптопровайдера КриптоПро CSP (3.6, 3.6.1, 3.9, 4.0). Он работает c широким спектром производителей токенов и смарт-карт, в частности:

начальник отдела защиты информации