что можно сделать зная емейл

7 способов найти информацию о человеке по адресу электронной почты

При наличии email/никнейма человека и небольшего количества свободного времени можно найти его аккаунты во всех соцсетях и узнать о нем очень многое.

Все сайты из статьи мы тестировали на нашем авторе Романе Юрьеве и его аккаунтах.

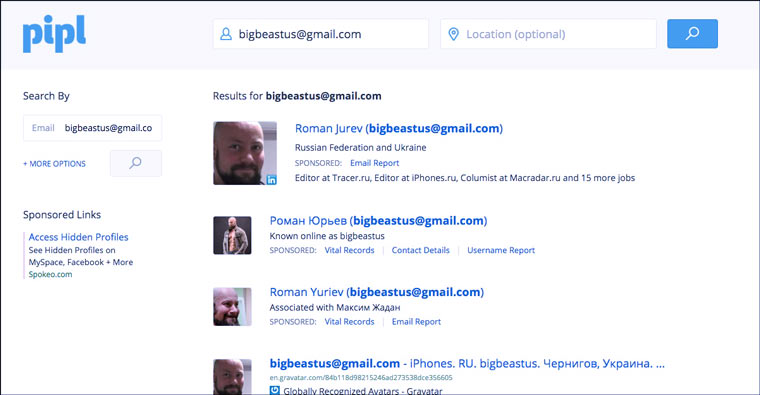

1. Pipl.com

Этот сайт умеет искать аккаунты человека на разных сервисах по имени, адресу электронной почты или телефону. Он поддерживает Gravatar, Linkedin, Disqus, YouTube, Last.fm, Github, Twitter, Imgur, Kongregate, Hubpages, Slideshare, Pinterest.

Ссылка на сайт: pipl.com

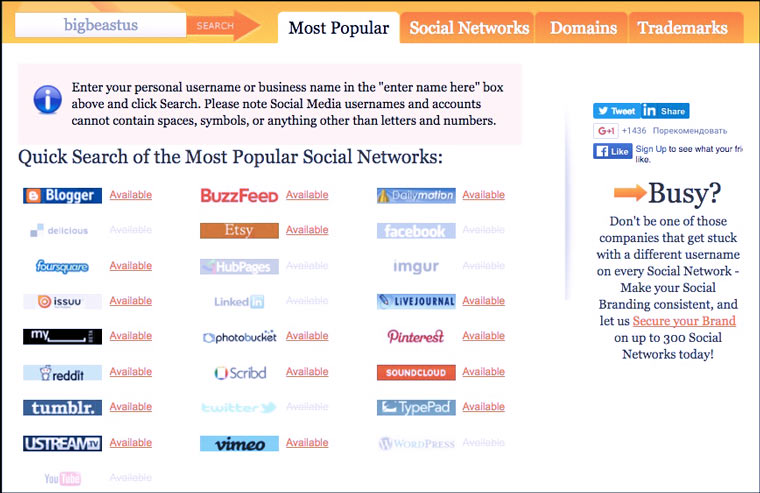

2. Knowem.com

А этот сервис проверяет, заняты ли аккаунты с определенным именем на разных сайтах. В отличие от pipl.com, он ищет аккаунты еще и на Foursquare, YouTube, Delicious, Imgur и WordPress. Но, к сожалению, не дает прямые ссылки на профили.

Ссылка на сайт: knowem.com

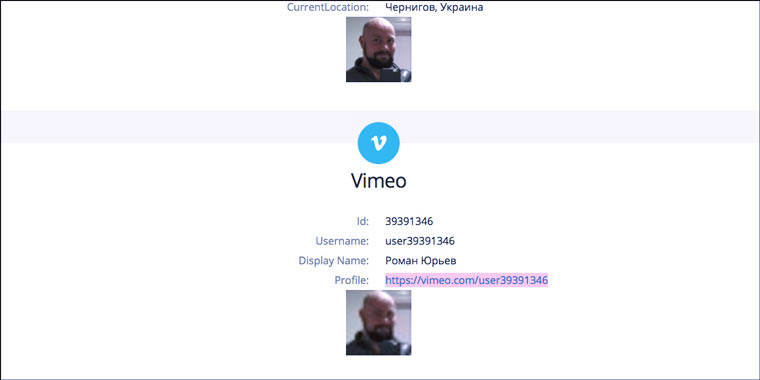

3. EmailSherlock

Этот сервис как и pipl.com отображает ссылки на аккаунты. Но список сайтов у него немного другой. Например, он смог найти профиль Романа в Vimeo. Также он выдает подробную информацию о домене, в котором зарегистрирован почтовый ящик.

Ссылка на сайт: emailsherlock.com

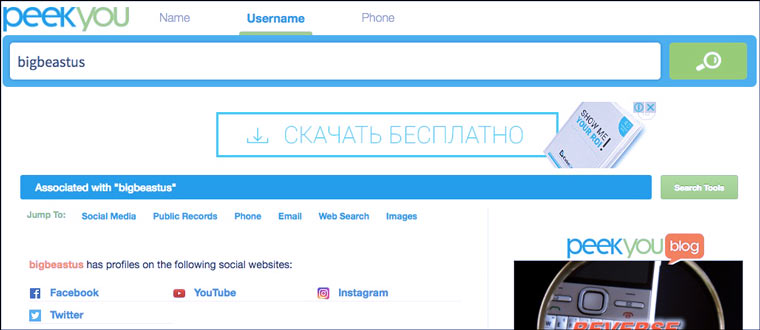

4. PeekYou

Здесь надо вводить не email, а никнейм (а почтовые адреса часто содержат его). Первый из четырех сайтов, который дал ссылки на Instagram и Facebook Романа.

Ссылка на сайт: peekyou.com

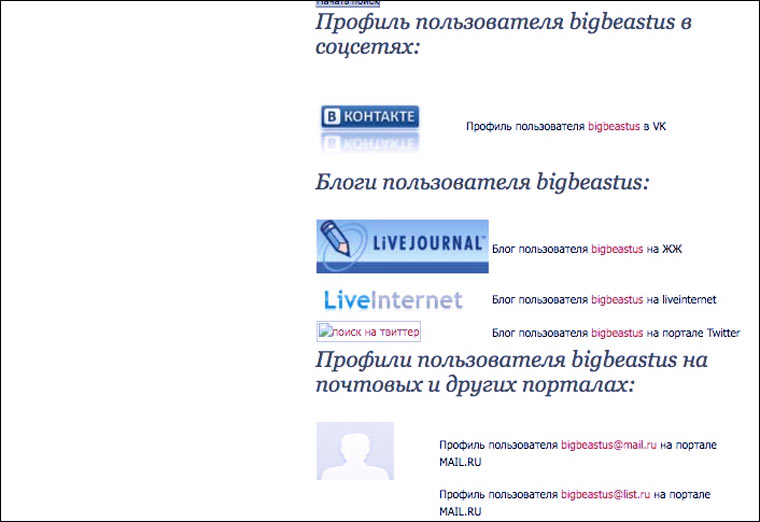

5. PoiskMail.com

Этот сайт ничего не ищет, а просто автоматически генерирует ссылки на страницы в разных соцсетях с никнеймом человека. Воспользоваться им будет быстрее, чем набирать эти ссылки вручную.

Ссылка на сайт: poiskmail.com

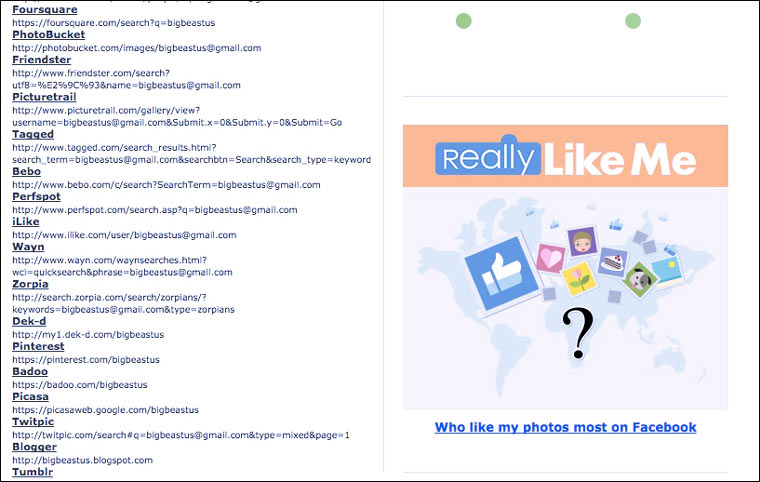

6. Lullar.com

Еще один генератор ссылок. Список сервисов у него намного длиннее, чем у предыдущего и многие из них в России совсем неизвестны. Но попытать счастья стоит.

Ссылка на сайт: lullar.com

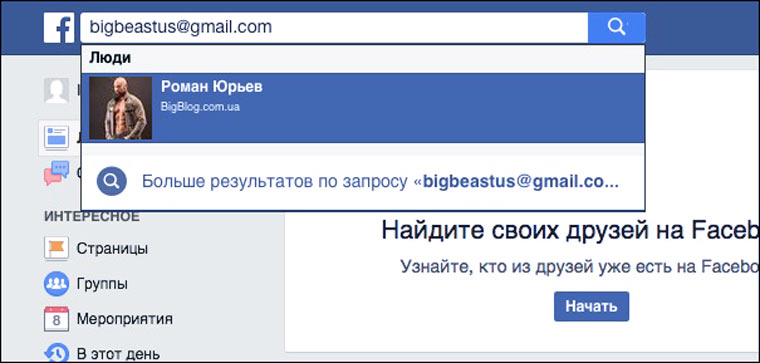

7. Поиск на Facebook

И в заключении хотелось бы напомнить о самом простом способе найти информацию о человеке по email: просто вбить его в поиске на Facebook. Частенько этого бывает достаточно.

Ссылка на сайт: facebook.com

Сервисы из статьи делают одно и то же — ищут профили в социальных сетях. Но места поиска у всех отличаются. Для достижения максимального результата лучше применять их все в комплексе.

Другие статьи на тему сбора информации о людях в интернете:

Как фишеры угоняют электронную почту

Рассказываем, как чаще всего взламывают почту: в основном для этого используют фишинговые письма и сайты.

В современном цифровом мире, c кучей разнообразных сервисов, приложений, мессенджеров, соцсетей и прочих средств общения, может показаться, что старая добрая электронная почта сдала свои позиции. Однако на самом деле это не так: электронной почтой большинству из нас по-прежнему приходится пользоваться, как минимум для того, чтобы регистрироваться во всех этих многочисленных сервисах, приложениях и соцсетях.

По этой же причине логины и пароли от почтовых сервисов для злоумышленников являются очень лакомым куском. Поговорим о том, как нехорошие люди используют фишинг, чтобы добывать эти логины и пароли для взлома чужой почты.

Фишинговые письма — самый распространенный способ взлома почты

Подавляющее большинство мошеннических писем, нацеленных на кражу логинов и паролей от сервисов электронной почты, имитируют сообщения от имени самих сервисов. При охоте на домашних пользователей фишеры имитируют известные почтовики. А при попытке заполучить корпоративные аккаунты притворяются сервисом рабочей почты — в этом случае письмо приходит просто от имени почтового сервера.

Подделки под известные почтовые сервисы встречаются гораздо чаще. Мошенники стараются делать такие письма максимально убедительными. Арсенал уловок стандартный: адрес отправителя, похожий на настоящий, логотипы, автоподписи, ссылки на официальные ресурсы, общий стиль оформления письма и так далее.

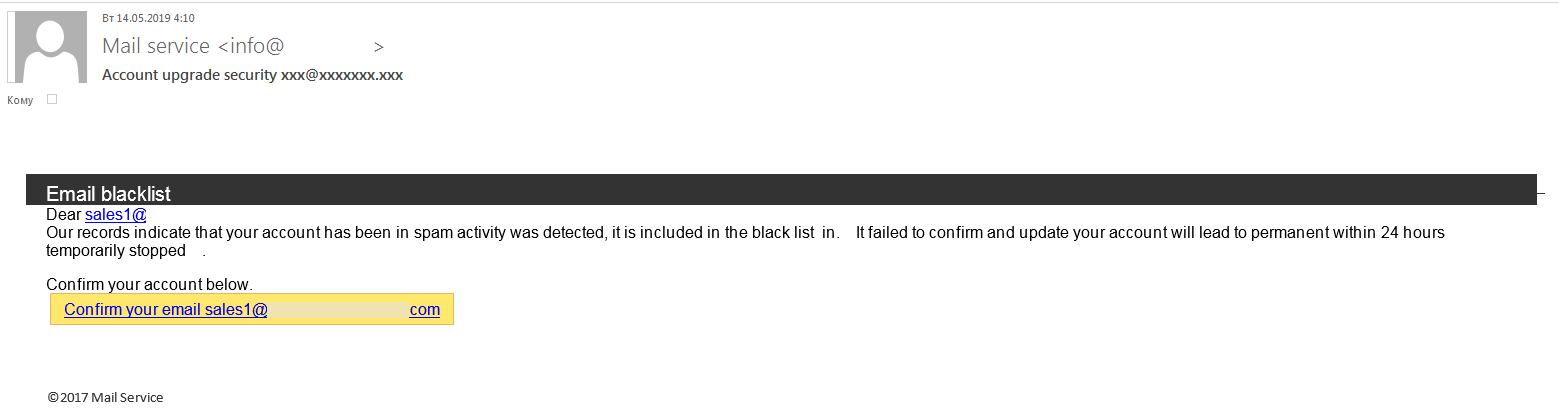

Фишинговое письмо, пугающее пользователя удалением почтового ящика

Фишинговые письма, притворяющиеся сообщениями от рабочей почты, мошенники часто рассылают на общие адреса (в том числе и администраторов), но иногда такие письма приходят и на адреса конкретных сотрудников, чья почта тем или иным образом попала в спам-базы.

Более-менее серьезные компании, не говоря уже о крупных, имеют собственные почтовые серверы для электронной переписки. За логинами и паролями от такой почты злоумышленники также охотятся. Часто плохое оформление их писем сразу выдает подделку — например, адреса отправителей на сервисах бесплатной почты, ошибки в тексте и прочее, — но неискушенному сотруднику даже такое письмо может показаться настоящим.

В этом письме фишеры имитируют предупреждение о превышении квоты

Когда злоумышленники проводят атаку, целью которой является конкретная организация, обычно они заранее собирают побольше информации о ней, чтобы разослать максимально правдоподобные письма. Также стоит отметить, что для придания убедительности и уникальности мошенники встраивают электронные адреса жертв в фишинговые ссылки, чтобы при переходе на фальшивую страничку электронный адрес был уже указан и оставалось бы только ввести пароль от почты.

Какие бывают фишинговые письма

Простой текст с запросом информации

Мошенники рассылают сообщения от имени почтовых сервисов, в которых под тем или иным предлогом просят получателя прислать им адрес электронной почты, пароль и другую информацию. Обычно в качестве контакта для ответа дается электронный адрес, отличный от указанного в поле отправителя.

Эта разновидность фишинговых писем была достаточно популярна, пока мошенники не овладели другими, более эффективными способами кражи персональной информации.

Фишинговое письмо с текстовым запросом информации об аккаунте, включая пароль. Посылать что-то в ответ на такие запросы ни в коем случае нельзя

Письмо со ссылкой на фишинговый сайт

Фишинговые сообщения со ссылками на данный момент являются самыми распространенными в мусорном почтовом трафике. Мошенники могут использовать неограниченное количество ссылок, менять их от письма к письму в рамках одной рассылки, создавать очень похожие на легитимные фишинговые странички, автоматизировать сбор и обработку украденных данных.

Однако именно адрес ссылки может сразу выдать мошенников: не имеющие никакого отношения к организациям домены, ошибки в написании доменов, похожих на легитимные, замусоривание.

Поэтому злоумышленники стараются скрыть адреса ссылок. Для этого они прячут их за текстовым фрагментом или изображением. В некоторых случаях текстовым фрагментом служит какая-нибудь фраза вроде «Обновите свой почтовый ящик». А иногда в текстовую часть ссылки ставят настоящий адрес почтового сервиса, при этом в «ссылочной» части в реальности стоит адрес фишингового сайта.

Большая часть фишинговых писем содержит ссылки на фишинговые страницы — переходить по этим ссылкам не следует

Фишинговые вложения

Также фишинговые письма могут содержать и вложения, обычно это файлы с расширением html, pdf или doc.

Вложения doc и pdf часто содержат текст фишингового письма и мошенническую ссылку. Злоумышленники используют такой вариант, когда хотят сделать текст сообщения в самом письме максимально коротким и похожим на легитимную переписку для обхода спам-фильтров.

Иногда фишеры прикрепляют к письмам документы PDF или DOC со ссылками на фишинговые сайты внутри

Файлы html используют вместо ссылки — собственно, html из вложения представляет собой уже готовую фишинговую страничку. Преимущество с точки зрения мошенников в том, что вложенный html-файл работает полностью автономно — его не надо размещать в Интернете. При этом вся необходимая мошенникам функциональность у него также есть.

В этом случае форма ввода логина и пароля содержится прямо в фишинговом письме. Ни в коем случае не вводите ничего в подобные формы в письмах

О чем пишут в фишинговых письмах

Проблемы с учетной записью

Что касается текста писем, то чаще всего в начале сообщается о какой-то проблеме, связанной с аккаунтом жертвы. Это может быть достижение лимита хранения, проблемы с доставкой писем, несанкционированный вход в аккаунт, обвинение в рассылке спама, какие-то другие оповещения о нарушениях и так далее.

Обычно после этого следует указание, что необходимо сделать — чаще всего подтвердить или обновить данные аккаунта, — перейдя по ссылке или открыв вложение. Также, чтобы запугать получателя, упоминается, что аккаунт будет удален или заблокирован в случае невыполнения указанных в тексте действий.

Практически всегда мошенники указывают конкретные временные рамки — от нескольких часов до нескольких недель. Чаще всего это 24 часа — это одновременно и правдоподобно выглядит, и не дает жертве расслабиться и забыть о письме.

«В течение 24 часов ваш аккаунт будет удален за рассылку спама». Угрозы и ограничение по времени — типичные приемы, которые используют в фишинговых письмах

Имитация деловой переписки

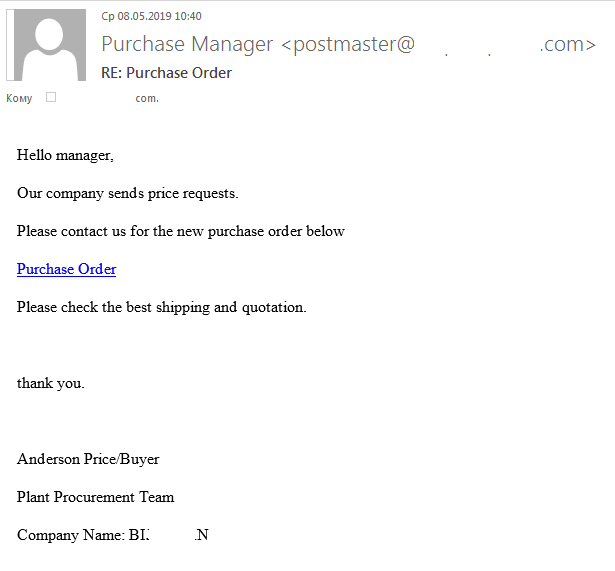

Среди фишинговых писем, нацеленных на кражу почты, встречаются и нетипичные примеры. В тексте сообщения может ничего не говориться о почте и почтовом аккаунте. Письмо может выглядеть, например, как настоящая деловая переписка.

Стоит отметить, что количество писем, имитирующих деловую переписку, в последние несколько лет увеличивается. В основном таким образом рассылаются именно вредоносные вложения, но встречается фишинг, нацеленный на кражу персональных данных. Простому пользователю бывает сложно распознать мошенническое письмо — именно на это и рассчитывают киберпреступники.

Когда фишеры охотятся на корпоративные аккаунты, они часто имитируют деловую переписку

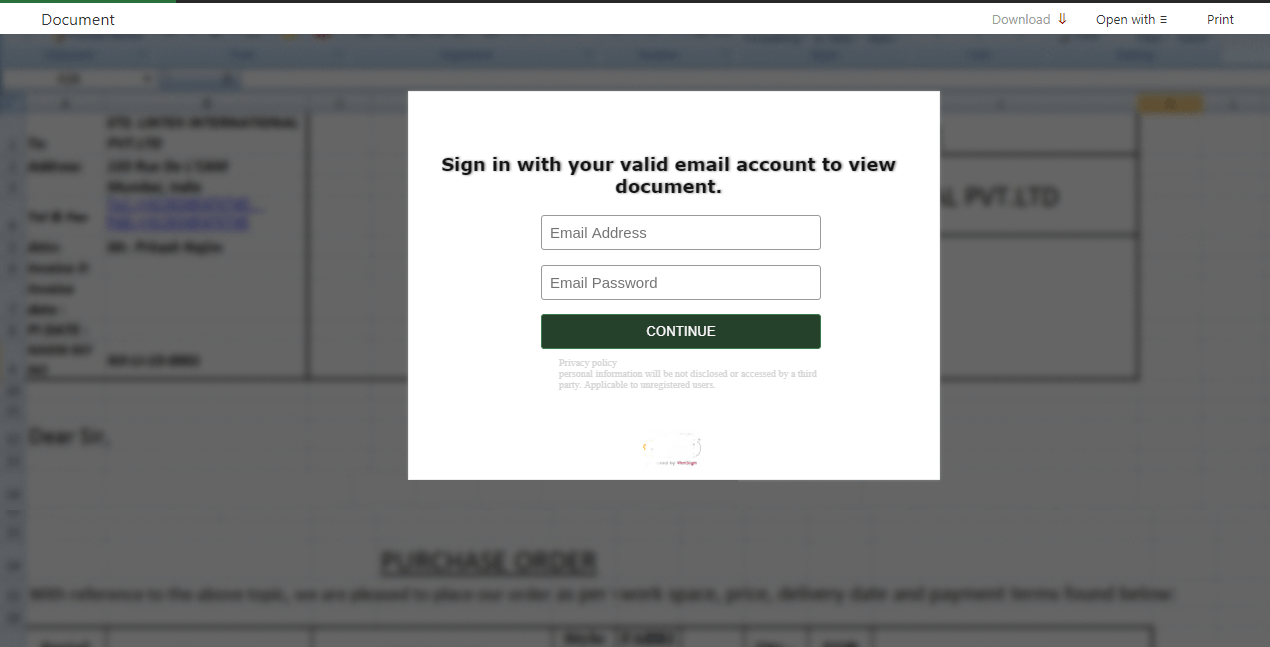

Некоторые пользователи не заподозрят обман и перейдут по ссылке, где их попросят ввести свои адреса электронной почты и пароли, чтобы посмотреть несуществующий документ.

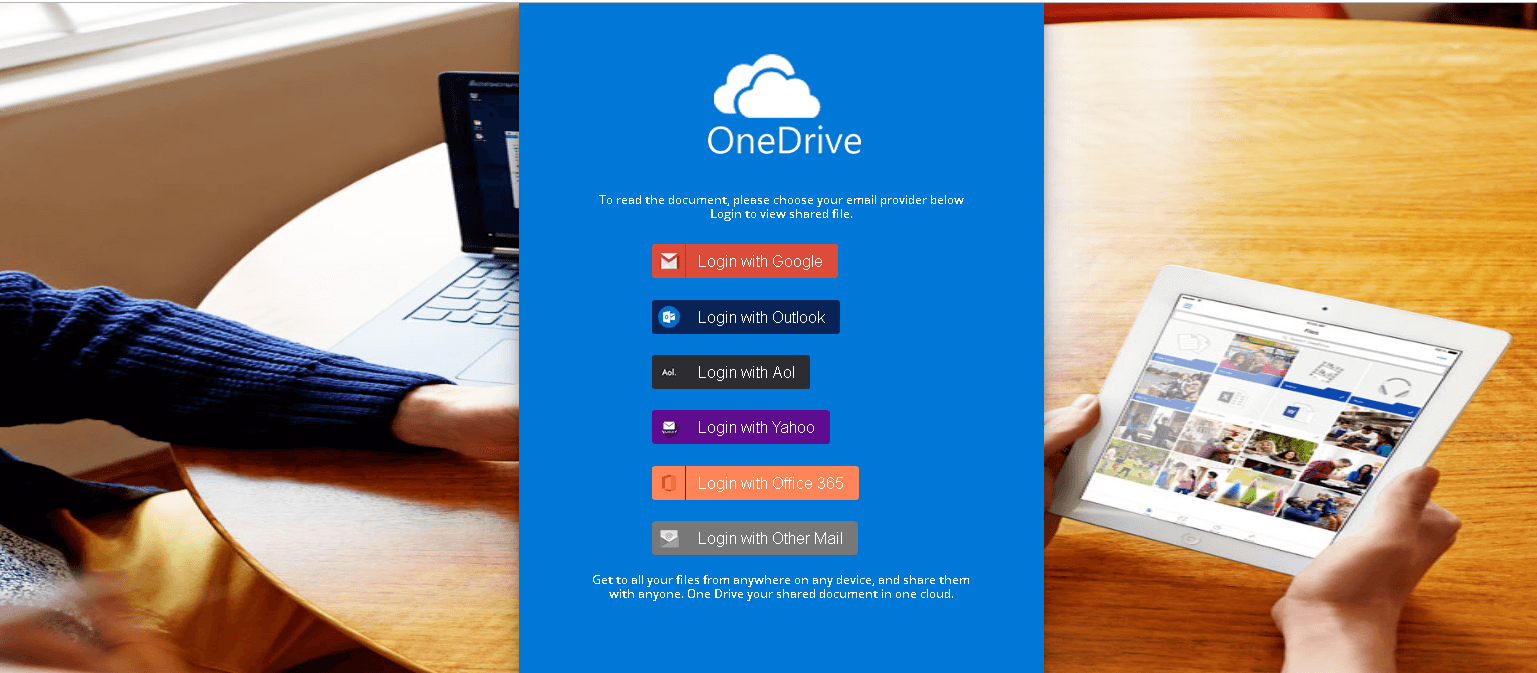

Фишинговый сайт предлагает залогиниться, чтобы посмотреть некий документ, ссылку на который прислали в фишинговом письме

Какие бывают фишинговые страницы

С форматом и содержанием писем разобрались, теперь рассмотрим, как могут выглядеть фишинговые страницы. А также поговорим о тех элементах, на которые стоит обратить внимание, чтобы распознать подделку.

Первое, на что необходимо обратить пристальное внимание, — адрес ссылки. Именно он сразу выдает мошенников. Вот типичные признаки обмана:

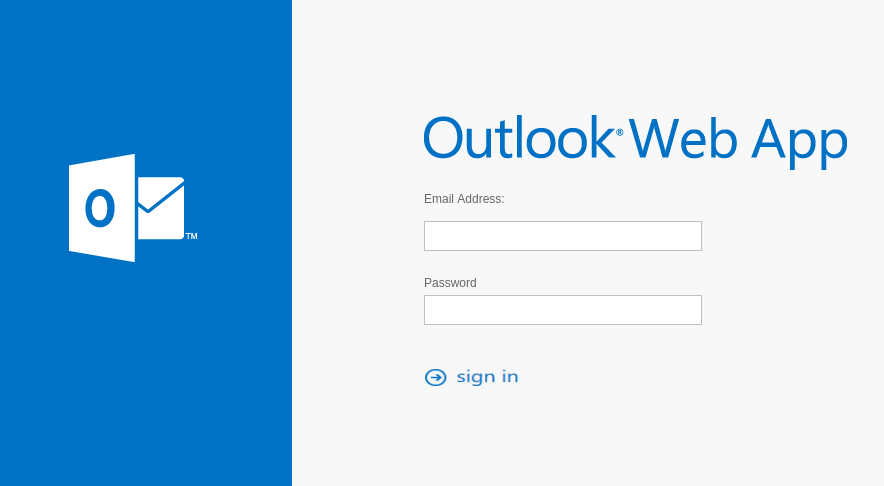

Как и в оформлении писем, фишеры стараются сделать фейковые странички максимально похожими на настоящие. Однако всегда есть детали, которые мошенники упускают. К сожалению, замечают эти погрешности далеко не все пользователи.

Это вполне объяснимо, ведь мало кто помнит, как в точности выглядит официальная страничка входа в тот или иной сервис. Поэтому для создания убедительной фишинговой странички мошенникам порой достаточно использовать основные запоминающиеся элементы: характерную цветовую схему, логотип и так далее.

Имитация страницы входа в почтовый сервис

Для фишинговых страниц, нацеленных на кражу логинов и паролей от сервисов бесплатной почты, характерно наличие на одной странице ссылок сразу на несколько сервисов.

При нажатии на любую из ссылок в примере ниже появляется всплывающее окно, имитирующее страничку входа на соответствующий ресурс. Таким образом, мошенники собирают данные сразу нескольких аккаунтов, используя всего одну страничку, а не создавая ее отдельно для каждого.

Этот фишинговый сайт имитирует возможность логина с помощью аккаунтов на разных почтовиках

Кроме того, можно существенно расширить количество потенциальных жертв и рассылать фишинговые письма не от конкретного сервиса, а любого общего содержания (например, вышеописанный вариант с деловой перепиской), где по контексту можно использовать подобную фишинговую страничку с наиболее популярными сервисами, а пользователь уже сам выберет именно тот, которым он пользуется.

Еще один пример имитации страницы входа в почту

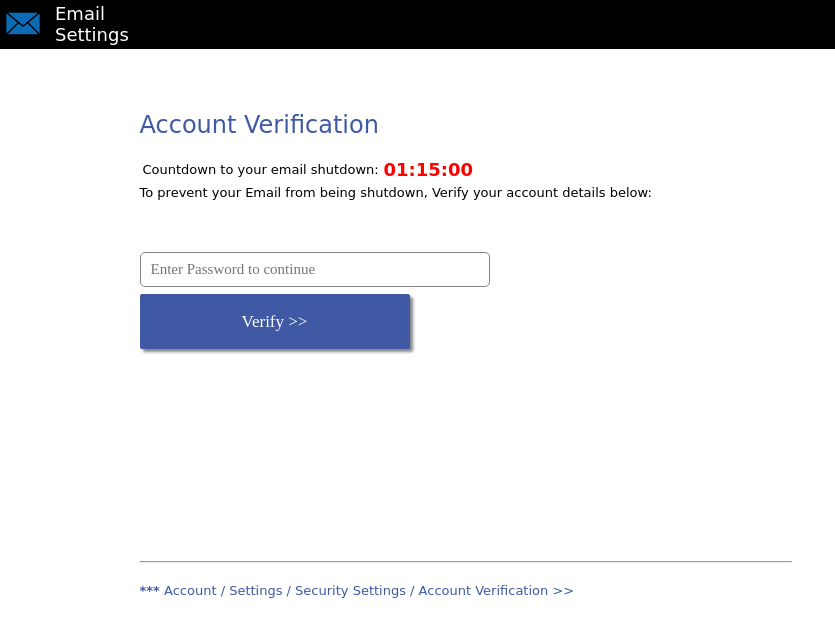

Уловка с временными ограничениями, о которой мы уже говорили, когда рассказывали про фишинговые письма, иногда используется и на фишинговых страницах. При переходе по мошеннической ссылке на страничке начинается обратный отсчет времени, в течение которого попавшийся на удочку злоумышленников пользователь якобы должен ввести свои данные.

Некоторые фишинговые страницы также поторапливают пользователя

После ввода данных на фишинговой странице возможны несколько вариантов дальнейшего развития событий. Иногда сайт просто становится недоступен или показывает сообщение об ошибке. В других случаях пользователю сообщают, что были введены неверные данные, и просят повторить вход.

Сейчас набирает популярность, пожалуй, самый опасный вариант: после ввода данных фишинговая страница перенаправляет пользователя на настоящую страницу входа в почту соответствующего сервиса. Пользователь думает, что просто что-то заглючило, вводит логин и пароль повторно, попадает в свой аккаунт и забывает об этом странном эпизоде.

Как распознать фишинговые письма

Помнить все эти особенности и внимательно изучать каждое письмо полезно, но не обязательно. Есть альтернативный вариант — можно установить надежный антивирус с защитой от фишинга и других онлайн-угроз и доверить эту неприятную работу ему.

Подделка письма электронной почты почти от любого человека менее чем за 5 минут и способы защиты

Что такое аутентификация электронной почты?

На протяжении большей части последних 40 лет пользователям приходилось совершать прыжок веры каждый раз, когда они открывали электронную почту. Считаете ли вы, что письмо действительно приходит от того, кто указан в графе отправителя? Большинство легко ответит «да» и на самом деле очень удивится, узнав как легко подделать электронную почту почти от любого отправителя.

При создании Интернета изначально не было разработано никакой возможности проверить личность отправителя. Во время разработки основных протоколов электронной почты, затраты на вычислительную мощность, реализацию и простоту использования были уравновешены с риском мошенничества. Тяжело было предположить, что 84% всей электронной почты в будущем будут иметь вредоносную нагрузку и являться фишингом или спамом.

Результатом является то, что заголовки писем, включая поля «From: » и «Reply-to: », очень легко подделать. В некоторых случаях это так же просто, как набрать «john@company.com» в поле «From: ». Объединив это с неподозрительным содержанием, убедительной графикой и форматированием, вполне возможно обмануть людей, подумавших, что сообщение в их почтовом ящике действительно пришло от банка, ФНС, руководителя или президента США.

Приняв во внимание повсеместное распространение электронной почты, вы осознаете основу нашего нынешнего кризиса информационной безопасности. Слабость в электронной почте привела к массе фишинговых атак, направленных на то, чтобы заставить людей нажимать на вредоносные ссылки, загружать и открывать вредоносные файлы, отправлять форму W-2 (аналог 2-НДФЛ в США) или переводить средства на счета преступников.

Совсем недавно Coupa, компания из Кремниевой долины, была в центре внимания после отправки данных о заработной плате всех 625 сотрудников мошеннику. В прошлом году одна из крупнейших компаний Европы Leoni AG потеряла 45 миллионов долларов, когда сотрудник ошибочно перечислил деньги на учетную запись мошенника по причине фальшивой электронной почты. По оценкам ФБР, фишинговые атаки типа «компрометация деловой переписки» (BEC — Business Email Compromise), обходятся компаниям США в 3 миллиарда долларов в год.

На databreaches.net был составлен список фактов фишинга формы W-2. Работа над списком в этом году указывает на то, что количество случаев с 2016 года растет и на данный момент он состоит из 204 отчетов. По списку можно понять, что известны случаи кражи данных тысяч сотрудников и такой вид мошенничества является очень распространенным.

Как злоумышленник может подделать незащищенную электронную почту от почти любого человека менее чем за 5 минут

На самом деле, поддельный адрес в поле «от» — это основа и начальная стадия большинства атак. Почему стоит беспокоиться о фальсификации электронной почты с условного «company.com», когда возможно просто зарегистрировать похожий поддельный домен (например, c0mpany.com) и использовать его? Или создать учетную запись Gmail (randomaddress1347356@gmail.com), присвоить ей дружеское имя, которое выглядит как имя генерального директора компании? Потому что, на самом деле, подделать отправку письма с адреса реального человека даже проще, чем регистрировать поддельный домен или создать учетную запись Gmail.

Три простых способа

В интернете без труда можно найдите сайты, которые позволяют отправлять фейковые письма. Их десятки, вот лишь пара примеров: spoofbox.com и anonymailer.net. Многие из них бесплатны, некоторые стоят денег, позиционируются эти сервисы как законные, а основной целью использования предполагается розыгрыш друзей.

Алгоритм использования прост. Требуется лишь ввести адрес электронной почты получателя в поле «Кому:», поместить любой желаемый адрес электронной почты в поле «От:» и после создания сообщения подтвердить отправку. По условия пользовательского соглашения ответственность за ущерб полностью лежит на клиентах сервиса.

Следующий способ — это отправка с помощью командной строки UNIX. Если у вас есть компьютер с настроенной почтовой службой, достаточно ввести эту команду:

В итоге получается сообщение, в котором в поле «От» будет содержаться «any@anydomain.com». Введя строку темы и остальную часть сообщения, после нажатия Ctrl+D сообщение отправится получателю. Работостпособность этой идеи зависит от того, как настроена ваша система. Тем не менее, она работает во многих случаях.

Используя PHP, вы можете создать электронное письмо с помощью нескольких строчек очень простого кода:

Фактически, это строки кода, используемые в качестве примера в онлайн-руководстве для функции отправки почты mail() с дополнительными шапками/header.

Способы защиты от спуфинга

Описанная выше простота использования уязвимости электронной почты без аутентификации и широкое использование этих методов как начальная стадия для крупнейших кибер-атак, акцентирует внимание IT-сообщества на необходимости использования технологий проверки подлинности почты. Внедряя аутентификацию электронной почты, вы можете гарантировать, что любой пользователь — сотрудник, клиент или партнер, получающий электронное письмо, сможет определить отправлено ли электронное письмо легитимным представителем компании. Кроме того, вы можете получить прозрачность и контроль того, кто отправляет электронную почту от вашего имени.

Важность этого резко возросла благодаря быстрому росту облачных сервисов (SaaS), более 10 000 из которых отправляют электронную почту от имени своих клиентов по теме продаж, маркетинга, поддержки клиентов, HR, бухгалтерского учета, юридических и прочих услуг. Благодаря принудительной аутентификации, вы можете заблокировать всех, кто пытается отправить письмо от вашего имени, — спамеров, фишеров и даже «серых» отправителей, которые могут быть легитимными, но не указаны вами в списке разрешенных.

Стандарты аутентефикации электронной почты позволяют почтовому серверу проверять, что электронное письмо с вашим доменом в поле «От:» было разрешено отправлять от вашего имени. До попадания сообщения в папку «Входящие» получателя, почтовый сервер может проверить:

Почему необходимо совместное использование этих технологий?

В упрощенном смысле SPF позволяет создавать белый список для IP-адресов. Если почтовый сервер с IP-адресом, который отсутствует в вашем списке, пытается отправить электронное письмо с использованием вашего домена, тест проверки подлинности SPF не будет пройден. Однако, большая проблема с SPF заключается в том, что используется домен, указанный в поле Return-Path для проверки подлинности, а не поле From, который люди действительно читают.

Хуже того, злоумышленники, занимающиеся фишингом, могут настроить SPF-запись для своих собственных доменов. Затем они могут отправлять электронные письма, которые, как будет казаться, поступают от компании или бренда, которым доверяют, но домен этой компании будет отображаться в поле «От», а домен мошенника в Return-Path. Такие письма пройдут проверку подлинности SPF. Дополнительное использование DMARC, решает эту проблему, позволяя владельцу домена требовать «выравнивания», что означает, что обратные и исходящие адреса должны быть одинаковыми.

SPF-записи представляют собой текст, но синтаксис довольно сложный. Легко можно сделать опечатки, которые трудно обнаружить. При этом, они сделают SPF-запись бесполезной. Анализ SPF-записей всех 62 спонсоров конференции RSA 2017 года показал, что только 58 опубликовали SPF, при этом у 17 спонсоров конференции по кибербезопасности были ошибки в записи. Компании, которые не имеют большого опыта в IT-области, часто находят SPF еще более сложным.

Также и DKIM не особенно эффективен против мошенничества без использования DMARC. Чтобы остановить фишинг, самым важным адресом является домен в поле «От». Однако, проверка только DKIM-подписи нечего не говорит по поводу домена в этом поле. Используемый для подписи сообщения домен может полностью отличаться от домена, указанного в поле «От». Другими словами, хакеры могут создавать сообщения, которые подписываются через DKIM, используя контролируемый ими домен, но в поле «От» будет находится email вашего банка. Большинство людей не собираются копаться в заголовках всех входящих сообщений, чтобы убедиться, что данные DKIM-подписи являются легитимными. Также стоит учитывать большое количество законных почтовых служб, которые могут делать рассылки от имени отправителя и проблему сохранения секретности закрытого ключа, используемого для подписи сообщений.

Эти два ранних стандарта, хотя и важны, содержат важные пробелы. DMARC основывается на них и дополняет. DMARC значительно увеличивает доверие к электронной почте, которую вы отправляете, независимо от того, поступают ли письма от ваших собственных почтовых серверов или облачных сервисов, которым вы разрешаете отправлять электронную почту.

Основными вкладами DMARC являются: