что можно отнести к естественным угрозам информационной безопасности

Информационные угрозы: что это, что к этому приводит, какие виды есть

Содержание:

Угрозы информационной безопасности — это потенциальные действия или воздействия, которые направлены на причинение ущерба системе информационной безопасности. На сегодняшний день известно более 100 видов потенциальных угроз, против которых нужно выстраивать собственную защиту, чтобы обеспечить безопасность защищаемым системам и информации.

Угрозы информационной безопасности делятся на две основные группы:

Искусственные угрозы, в свою очередь, также подразделяются на две большие группы:

Классификация и виды угроз информационной безопасности

Контент нежелательного содержания

Несанкционированный доступ

Под таким видом угрозы информационной безопасности понимается вероятность получения доступа к обработке данных, хранящихся на защищенных устройствах и накопителях. Как правило, такой доступ получают посредством подбора или воровства доступа, или фальсификации прав и полномочий по управлению данными.

Например, управление данными доверено небольшому кругу доверенных лиц. Но злоумышленники могут подобрать, перехватить или украсть права доступа одного из доверенных лиц и воспользоваться данными по своему усмотрению. Иногда несанкционированный доступ можно осуществить из-за бреши в системе безопасности или проблем с операционной системой или другим используемым софтом.

Утечка информации

Утечка информации — это процесс, который несет в себе неправомерную передачу конфиденциальной информации третьим лицам. Утечка информации может произойти случайно или умышленно.

Любая информация на компьютере имеет свою ценность. В некоторых сферах ценность такой информации возрастает настолько, что ее хотят похитить, чтобы использовать по своему назначению. Иногда похищение такой информации происходит из-за халатности или умысла определенных сотрудников, которые специально или случайно передали доступы к такой информации преступным лицам или специально/случайно установили вредоносное программное обеспечение, которое помогло получить доступ к информации.

Угрозы информационной безопасности: потеря информации

Потеря информации — это окончательная утрата информации, которая произошла из-за случайных или преднамеренных действий человека. Например, потеря информации может произойти в результате сбоя или отказа оборудования, где хранилась информация. Но очень часто, потеря информации происходит в результате действия злоумышленников, которые злонамеренно саботируют сервера и компьютеры, где хранится информация, с целью вывода их из строя.

Иногда, потеря информации происходит в результате физического воздействия на оборудование, например в случаях стихийных бедствий.

Мошеннические действия

Мошеннические действия, как угроза информационной безопасности, подразумевает использование IT-технологий в различных сферах человеческой деятельности с целью присвоения финансовых средств или какой-либо ценной информации.

Из самых распространенных мошеннических действий можно выделить:

В результате таких действий мошенники получают доступ к личным данным пользователей или конфиденциальным данным компании. Самым распространенным действием является фишинг — это когда мошенники создают поддельные веб-ресурсы (сайты и приложения) очень похожие на оригинальные. Пользователь не замечает подмены и вводит на фишинговом сайте логин и пароль или совершает финансовую операцию, думая, что находится на оригинальном сайте. Злоумышленники в ответ получают данные для входа на оригинальный сайт от имени пользователя, банковские реквизиты или финансовые средства, которые сразу ушли на их счета.

Кибернетическая война

Мы все прекрасно знаем, что интернет сейчас распространен повсюду и постоянно используется в обычной жизни граждан. Поэтому, когда совершаются атаки глобального масштаба, например на энергетическую или военную промышленность, на госучреждения или больницу, то это становится частью кибервойны. Потому что воздействия на такие объекты представляет угрозу государственного, а иногда и международного масштаба.

То есть в кибервойне применяются те же инструменты: утечка информации, мошеннические действия, Ddos-атаки с целью вывести из строя оборудование и т. д., но только в более крупных масштабах.

Кибернетический терроризм

Если кибервойна — это набор тактических и стратегических информационных мер, то кибертерроризм — это «разовые акции» с целью привлечения внимания к чему-либо.

Угрозы информационной безопасности: меры для их предотвращения

Угрозы информационной безопасности возможно предотвратить, применяя комплекс мер по их недопущению. В зависимости от важности защищаемой информации будет применяться различное количество мер.

Основам кибербезопасности обучают на специализированных курсах и факультетах в ВУЗах. На сегодняшний день кибербезопасность выросла в целую науку, со своими принципами и подходами.

Обычно угрозы информационной безопасности устраняются комплексом защитных мер и специальным программным обеспечением. Среди таких мер можно выделить несколько основных:

Естественные и искусственные угрозы

Развитие новых информационных технологий и всеобщая компьютеризация привели к тому, что информационная безопасность не только становится обязательной, она еще и одна из характеристик ИС. Существует довольно обширный класс систем обработки информации, при разработке которых фактор безопасности играет первостепенную роль (например, банковские информационные системы).

Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Еще одной естественной угрозой являются молнии. Очень часто при ударах молнии выходят из строя сетевые карты, электрические подстанции и другие устройства. Особенно ощутимые потери, при выходе сетевого оборудования из строя, несут крупные организации и предприятия, такие как банки. Во избежание подобных проблем необходимо соединительные сетевые кабели были экранированы (экранированный сетевой кабель устойчив к электромагнитным помехам), а экран кабеля следует заземлить. Для предотвращения попадания молнии в электрические подстанции, следует устанавливать заземленный громоотвод, а компьютеры и серверы комплектовать источниками бесперебойного питания.

К внешним преднамеренным угрозам можно отнести угрозы хакерских атак. Если информационная система связана с глобальной сетью интернет, то для предотвращения хакерских атак необходимо использовать межсетевой экран (так называемый firewall), который может быть, как встроен в оборудование, так и реализован программно.

Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно называют взломщиком, а иногда «компьютерным пиратом» (хакером).

В своих противоправных действиях, направленных на овладение чужими секретами, взломщики стремятся найти такие источники конфиденциальной информации, которые бы давали им наиболее достоверную информацию в максимальных объемах с минимальными затратами на ее получение. С помощью различного рода уловок и множества приемов и средств подбираются пути и подходы к таким источникам. В данном случае под источником информации подразумевается материальный объект, обладающий определенными сведениями, представляющими конкретный интерес для злоумышленников или конкурентов.

К основным угрозам безопасности информации и нормального функционирования ИС относятся:

— утечка конфиденциальной информации;

— несанкционированное использование информационных ресурсов;

— ошибочное использование информационных ресурсов;

— несанкционированный обмен информацией между абонентами;

— отказ от информации;

— нарушение информационного обслуживания;

— незаконное использование привилегий.

— разглашения конфиденциальной информации;

— ухода информации по различным, главным образом техническим, каналам;

— несанкционированного доступа к конфиденциальной информации различными способами.

Разглашение информации ее владельцем или обладателем есть умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ним лиц, не допущенных к этим сведениям.

Возможен бесконтрольный уход конфиденциальной информации по визуально-оптическим, акустическим, электромагнитным и другим каналам.

Наиболее распространенными путями несанкционированного доступа к информации являются:

— перехват электронных излучений;

— принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей;

— применение подслушивающих устройств (закладок);

— перехват акустических излучений и восстановление текста принтера;

— копирование носителей информации с преодолением мер защиты

— маскировка под зарегистрированного пользователя;

— маскировка под запросы системы;

— использование программных ловушек;

— использование недостатков языков программирования и операционных систем;

— незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ информации;

— злоумышленный вывод из строя механизмов защиты;

— расшифровка специальными программами зашифрованной: информации;

Однако есть и достаточно примитивные пути несанкционированного доступа:

— хищение носителей информации и документальных отходов;

— склонение к сотрудничеству со стороны взломщика;

— наблюдение и другие пути.

Любые способы утечки конфиденциальной информации могут привести к значительному материальному и моральному ущербу как для организации, где функционирует ИС, так и для ее пользователей.

Дата добавления: 2017-09-19 ; просмотров: 8159 ; ЗАКАЗАТЬ НАПИСАНИЕ РАБОТЫ

Угрозы информационной безопасности

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

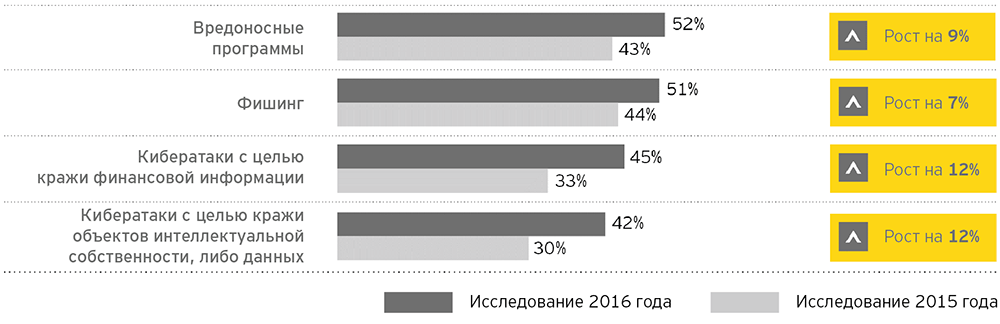

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг » ) и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

Виды угроз информационной безопасности: ищем источники и устраняем уязвимости

С ростом цифровизации общества появляются различные виды угроз информационной безопасности. Злоумышленники атакуют не только коммерческие предприятия с целью похитить средства со счетов, но и секреты фирмы, информацию, представляющую куда большую ценность, чем деньги. Украденными могут быть данные банковских карт, адреса, телефоны, почтовые ящики.

Чтобы подобного не допустить, необходимо знать хотя бы кратко про виды угроз информационной безопасности, а также источники их поступления. Это поможет вам наметить направления по созданию безопасной среды, а также защитить свои данные в случае чего.

Понятие угрозы информационной безопасности

Невозможно представить современную жизнь без информационных технологий. Финансовая система, железнодорожный транспорт, электроэнергетика – все это и многое другое контролируется компьютерными системами.

Такая высокая степень компьютеризации способствует снижению как личной безопасности пользователей, так и безопасности на государственном уровне, и ведет к возникновению риска утечки информации. Стремительное развитие компьютерных технологий и их недостаточная защита, увеличивают риски постороннего проникновения и воздействия. Этому есть множество примеров и подтверждений.

Ваш Путь в IT начинается здесь

Угроза безопасности информации — это действие или событие, приводящее к проникновению в информационные системы и несанкционированному использованию информационных ресурсов, их разрушению и искажению.

Основные источники угрозы информационной безопасности

Зачастую, нарушение режима информационной безопасности происходит не только в результате спланированных действий злоумышленников, но и по вине самих сотрудников, не имеющих ни малейшего представления даже о базовых правилах информационной безопасности. Поэтому очень важно при приеме на работу новых сотрудников проводить инструктаж по информационной безопасности.

Основной источник угроз – злоумышленники, хакеры, специализированные киберподразделения, использующие любые киберсредства, чтобы пробить защиту и проникнуть в базы данных, содержащие необходимую информацию. Находя узкие места и ошибки в работе программного обеспечения, они получают несанкционированную возможность получения данных из информационных баз.

Рекомендуем проводить оценку угроз информационной безопасности, используя комплексный подход и выбирая метод оценки, исходя из каждого конкретного случая. Например, используйте качественные запчасти и регулярно проводите техническое обслуживание компьютеров, с целью исключить потерю данных из-за неисправности оборудования. Регулярно обновляйте программное обеспечение и используйте только лицензионные версии антивирусов.

Уделите достаточное время для обучения коллектива базовым понятиям информационной безопасности и основным принципам действия вредоносных программ. Это воспрепятствует случайной утечке информации и предотвратит установку опасных программных комплексов. Обязательно периодически делайте резервные копии и используйте DLP-системы для отслеживания действий сотрудников на рабочих местах. Так вы сможете быстро вычислить злоумышленника и уберечь компанию от потери важной информации.

Виды угроз информационной безопасности

Угрозы классифицируются по различным признакам:

По аспекту информационной безопасности, на который они направлены:

Мы в GeekBrains каждый день обучаем людей новым профессиям и точно знаем, с какими трудностями они сталкиваются. Вместе с экспертами по построению карьеры поможем определиться с новой профессией, узнать, с чего начать, и преодолеть страх изменений.

Карьерная мастерская это:

Уже 50 000 человек прошли мастерскую и сделали шаг к новой профессии!

Запишитесь на бесплатный курс и станьте ближе к новой карьере:

Зарегистрироваться и получить подарки

По степени воздействия на информационную систему:

По природе возникновения:

По расположению источника:

Существуют разные трактовки понятия «угроза», напрямую зависящие от ситуации. Соответственно и применяемые меры безопасности будут разными. Например, существуют открытые публичные организации, для которых не существует угроз конфиденциальности, потому что вся информация находится в общем доступе. Но для большинства компаний несанкционированный доступ представляет серьезную опасность.

Если вы являетесь администратором виртуального сервера, то особое внимание вам нужно обращать на угрозы доступности, конфиденциальности и целостности данных. Вы несете личную ответственность за возможность осуществления этих видов угроз. Защита конфиденциальности и целостности информации является вашей персональной зоной ответственности.

Если угрозы направлены на взлом используемых вами программных комплексов, чаще всего на уровне пользователя вы не сможете на это повлиять. Единственный способ – не использовать некоторые программы. Использовать их можно, если проникновение злоумышленника не будет чревато утечкой важной информации и не повлечет существенных потерь для вас.

Безопасность от угроз, направленных на аппаратуру, инфраструктуру или от угроз природного характера, обеспечивает хостинг-компания, которая была выбрана вами в качестве арендодателя серверов. Подходите к выбору хостинг-компании внимательно и ответственно, она должна на высоком уровне обеспечить надёжность аппаратной и инфраструктурной составляющей.

К основным видам угроз информационной безопасности относятся:

К основным угрозам в поддерживающей инфраструктуре относятся:

Угрозы целостности разделяют на угрозы статической и динамической целостности, а также угрозы целостности служебной информации и содержательных данных.

Служебной информацией являются пароли для доступа, маршруты передачи данных в локальной сети и другая информация подобного рода. Очень часто противоправные действия и хакерские атаки осуществляет лицо, являющееся сотрудником компании, владеющее необходимым объемом информации о режиме работы и мерах защиты.

Для того чтобы нарушить статическую целостность злоумышленник:

К угрозам динамической целостности относятся кражи, копирование данных, внесение дополнительной информации.

Что касается конфиденциальной информации, то ее разделяют на предметную и служебную.

Служебная информация, ярким примером которой являются пароли пользователей, несет техническую функцию и не относится к конкретной предметной области. Однако, ее раскрытие представляет особую опасность, потому что может способствовать получению доступа ко всей базе данных.

Одна из угроз, от которых очень трудно найти эффективный способ защиты – злоупотребление служебными полномочиями. Во многих системах предусмотрено предоставление доступа привилегированному пользователю, которым может являться системный администратор, ко всем файлам и почте любого пользователя. Также ущерб может быть нанесен при сервисном обслуживании, потому что сервисный инженер получает неограниченный доступ и имеет возможность в обход защитных барьеров подобраться к любому файлу.

Подходы и способы защиты информационной безопасности

Различают следующие способы, обеспечивающие безопасность данных в информационных системах:

Различают следующие виды средств защиты информации:

Основы информационной безопасности. Часть 1: Виды угроз

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».