согласованный пользователь что это

Consent.exe — что это за процесс, как удалить?

Consent.exe — что это такое?

Consent.exe — согласованный пользовательский интерфейс для административных приложений. Процесс появляется при включенном UAC — он отвечает за вывод запроса для разрешения запуска программы.

Чтобы процесс не надоедал — его можно отключить, просто отключив UAC (User Account Control):

Процесс Consent.exe запускается из системной папки, а именно:

Если он присутствует в других местах, например в папке AppData, Roaming, Local, Program Files — тогда ПК стоит проверить на вирусы. Да, он может быть еще в дремучих папках типа C:\Windows\WinSxS\amd64_microsoft-windows-lua_31bf3856ad364e35_10.0.14393.2879_none_1bc1c0adb792cf2b, но это все его оригинальные копии, это нормально. Главное — чтобы он в итоге был в папке Windows, а не например в Program Files.

Кстати я использую Windows 10, версия LTSB (много метро-хлама тут вырезано), посмотрел у себя, поискал в папке System32 файл consent и нашел даже пару библиотек с упоминанием названия:

На форуме Ру Боард нашел инфу: после некоторых обновлений (например KB3172605) файл consent.exe обзаводится функциями телеметрии (вроде UAC-трекинг). Это все относится к Windows 7, в десятке телеметрии и так уже хватает. Поэтому теоритически процесс Consent.exe может стучаться в интернет для отправки пользовательской инфы (хотя никакие логины и пароли не отправляются, это глупости).

Возможно инфа будет полезна: в журнале может быть краснота по поводу consent.exe и mmc.exe, один юзер выяснил — из-за установки Symantec EndPoint Protection. Хотя в принципе лагов нет, только в журнале записи напрягают.

Consent.exe — вирус?

Как уже было сказано — не вирус, а системный компонент.

Однако, я нашел инфу — на форуме чел рассказывает, пользователю пришло письмо, в котором был файл замаскированный под документ. Пользователь запустил файл, после чего постоянно начало появляться предложение внести изменения в систему от процесса Consent.exe. Скорее всего проблема была в том, что вирус хотел внести изменения, и защита UAC, то есть Consent.exe — не давали этого сделать. Поэтому отключать UAC — не всегда хорошая идея.

Если у вас есть подозрения, что у вас на компьютере вирус, тогда проверьте его лучшими утилитами:

Windows UAC не перестаёт удивлять, или Как обнаружить инсайдера

Всем привет! Уверен, что вы наслышаны о недочетах технологии Windows UAC, однако относительно недавно появились подробности любопытной уязвимости, эксплуатация которой дает возможность непривилегированному пользователю максимально повысить привилегии. В Jet CSIRT мы не оставили этот случай без внимания, ведь для любой команды мониторинга и реагирования на инциденты ИБ уязвимости класса Privilege Escalation представляют особый интерес. Под катом — описание уязвимости, способы детекта и защиты.

Детали уязвимости

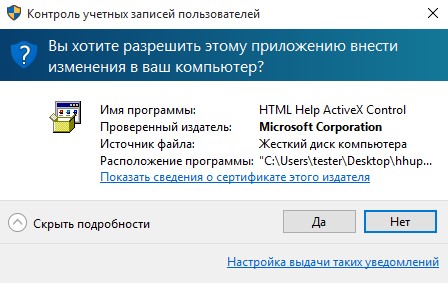

Исследователь Eduardo Braun Prado из команды Zero Day Initiative обнаружил уязвимость локального повышения привилегий в компоненте Windows Certificate Dialog, которая возникает из-за некорректной обработки пользовательских привилегий. Уязвимость позволяет повысить привилегии пользователя до максимально возможных SYSTEM и обойти все защитные механизмы ОС Windows. Это происходит при эксплуатации механизма Windows UAC, когда пользователь взаимодействует с компонентом Безопасного рабочего стола (Secure Desktop), открыв диалог запуска файла от имени Администратора.

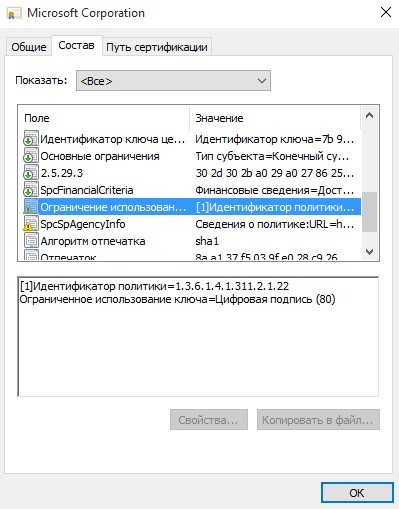

В чем суть уязвимости? Сертификат исполняемого файла содержит необязательное численное поле «Идентификатор политики» в формате Microsoft-specific object identifier (OID).

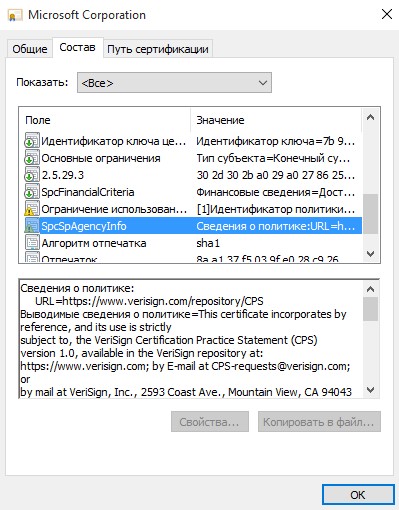

Заголовочный файл Wintrust.h определяет это поле как SPC_SP_AGENCY_INFO_OBJID. Хотя его назначение слабо документировано, скорее всего, оно анализируется при открытии окна с деталями сертификата. При представлении данного поля в корректном формате поле Issued by («Кем выдано») будет отображено в виде гиперссылки со значением, взятым из атрибута SpcSpAgencyInfo.

При клике по ссылке c полем Issued by откроется браузер Internet Explorer с правами SYSTEM. Родительским процессом для него будет выступать процесс consent.exe. Он также выполняется с максимальными привилегиями, и именно в его контексте запускается диалог UAC. Соответственно, далее появляется возможность запуска произвольного файла (cmd.exe, powershell.exe) из меню браузера с унаследованными правами SYSTEM.

В качестве PoC для демонстрации эксплуатации уязвимости (видео приведено ниже) исследователь предложил использовать утилиту HTML Help ActiveX Control, сертификат которой обладает описанными выше особенностями.

При этом существует возможность подписать любой исполняемый файл подобным образом, например, с помощью powershell командлета Set-AuthenticodeSignature. Предварительно потребуется создать самоподписанный сертификат корневого удостоверяющего центра и конечный сертификат средствами утилиты makecert из набора Windows SDK. Инструкция приведена по ссылке.

Уязвимость получила идентификатор CVE-2019-1388 и CVSS 7.8. Ей оказались подвержены все версии ОС от Windows 7 до Windows Server 2019. После установки патча поле Issued by в деталях сертификата перестает отображаться как гиперссылка.

Массовая эксплуатация этой уязвимости маловероятна ввиду трудности автоматизации. Ведь для реализации атаки на ее основе пользователю потребуется выполнить немало действий — от открытия окна с сертификатом исполняемого файла до запуска командной строки через интерфейс Internet Explorer. Поэтому наиболее вероятный сценарий атаки может быть связан с действиями внутреннего нарушителя.

Как обнаружить

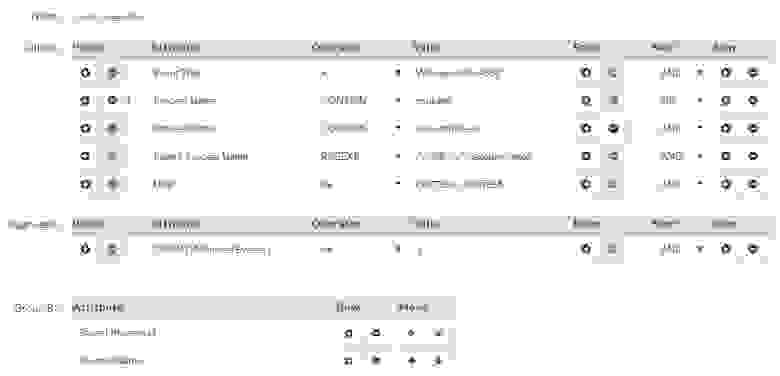

Для обнаружения эксплуатации уязвимости на платформах Windows x64 мы в Jet CSIRT используем в SIEM-системе правило корреляции, отслеживающее цепочку событий (на контролируемом узле предварительно необходимо включить аудит запуска процессов посредством соответствующей групповой политики либо использовать утилиту Sysmon от Sysinternals):

Детализация условия запуска consent.exe

Детализация условия запуска IEx64

Детализация условия запуска IEx86

Детализация условия запуска cmd.exe, powershell.exe

Исследователь Florian Roth выложил Sigma-правило для обнаружения попытки эксплуатации данной уязвимости. Однако из-за ограничений языка с помощью правила можно выявлять только событие запуска Internet Explorer с правами SYSTEM и родительским процессом consent.exe без последующего детектирования запуска командных интерпретаторов. Отследить цепочку нужных событий при соблюдении описанных выше условий (1-5) средствами Sigma не представляется возможным, из-за чего мы вынуждены были разработать собственное правило.

Как защититься

1. Установить патч Microsoft от 12 ноября для соответствующей версии ОС.

2. Если патч для устранения данной уязвимости установить нельзя, стоит воспользоваться:

filecheck .ru

Вот так, вы сможете исправить ошибки, связанные с consent.exe

Информация о файле consent.exe

Описание: consent.exe часто вызывает проблемы и необходим для Windows. Consent.exe находится в папке C:\Windows\System32. Известны следующие размеры файла для Windows 10/8/7/XP 82,432 байт (28% всех случаев), 101,824 байт, 105,192 байт или 108,896 байт.

Это системный процесс Windows. Приложение не видно пользователям. Это файл, подписанный Microsoft. Поставлена цифровая подпись. Поэтому технический рейтинг надежности 1% опасности.

Вы можете удалить программу Microsoft Windows, или попросить поставщика программного обеспечения о поддержке. Нажмите на Microsoft Windows в Панели управления Windows (раздел Программы и компоненты) для удаления.

Важно: Некоторые вредоносные программы маскируют себя как consent.exe. Таким образом, вы должны проверить файл consent.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

Лучшие практики для исправления проблем с consent

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

consent сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Согласованные в конечном счете (Eventually Consistent)

Введение

В основе облачных вычислений Amazon лежат инфраструктурные сервисы. Такие, как Amazon S3, SimpleDB и EC2. Они позволяют строить масштабируемые вычислительные платформы и приложения. Требования к этим сервисам весьма жесткие. Они должны обеспечивать отличную безопасность, масштабируемость, доступность, производительность и эффективное использование ресурсов. И всё это – во время обслуживания миллионов клиентов со всего мира.

Внутри эти сервисы представляют собой огромные распределенные системы, работающие в мировом масштабе. Что создаёт дополнительные сложности, поскольку при обработке триллионов и триллионов запросов, события, которые обычно случаются с весьма низкой вероятностью, теперь гарантированно случаются. И это нужно учитывать при проектировании и разработке системы. В мировых масштабах мы используем репликацию повсеместно, чтобы обеспечить требуемую производительность и высокую доступность. Хотя репликация и приближает нас к нашим цели, она всё же не позволяет нам прозрачно достичь их. Существует ряд нюансов, с которыми столкнутся пользователи сервисов, использующих репликацию.

Один из таких нюансов – тип согласованности данных, обеспечиваемый системой. В частности, многие распространенные распределенные системы используют модель «согласованность в конечном счете» (eventual consistency) в контексте репликации данных. При разработке больших масштабируемых систем в Amazon мы использовали набор правил и абстракций, связанных с репликацией данных в больших масштабируемых системах. Мы сфокусировались на поиске компромисса между высокой доступностью (high availability) и согласованностью данных. В этой статье я рассмотрю часть информации, сформировавшей наш подход к построению надежных распределенных систем, работающих в мировом масштабе.

Историческая перспектива

В идеальном мире существовала бы только одна модель согласованности: после выполнения обновления данных, все наблюдатели увидят обновления. Первые трудности с достижением этого возникли в СУБД в конце 70х. Лучшая работа на эту тему – «Notes on Distributed Databases» Брюса Линдсей. Он излагает основные принципы репликации баз данных и обсуждает ряд техник, связанных с достижением согласованности. Множество из этих техник пытается достичь прозрачности распределения – чтобы с точки зрения пользователя это выглядело как единая система, а не как множество связанных систем. Многие системы того времени следовали подходу, что лучше сбой всей системы, чем нарушение прозрачности.

В средине 90х, с ростом систем в интернете, эта практика была пересмотрена. В это время люди начали склоняться к мнению, что доступность – наиболее важное свойство, но они не могли решить, чем пожертвовать в качестве компромисса. Эрик Брюэр (Eric Brewer), профессор Беркли, который в то время был главой Inktomi (компания, выпустившая успешный поисковик, которая потом была поглощена Yahoo – прим. пер.), собрал все компромиссы воедино в докладе на конференции PODC в 2000 году. Он представил теорему CAP, которая утверждает, что из трех свойств систем с распределенными данными – согласованность данных (consistency), доступность системы при сбое одного из узлов (system availability) и устойчивость к потере связи между сегментами сети (partition tolerance) (здесь и далее под сегментированием сети подразумевается потеря связи между частями распределенной системы, когда каждая часть отдельно работоспособна, но они «не видят» друг друга – прим. пер.) – одновременно можно достичь только два. Более формализованное подтверждение опубликовано в статье Сета Гилберта и Ненси Линча в 2002.

Система, не обеспечивающая устойчивости к потере связи между сегментами сети, может достичь согласованности данных и доступности, что зачастую достигается использованием протокола транзакций. При этом, определенные ситуации обрабатываются как сбой системы. Например, если клиент не видит часть узлов. Стоит отметить, что в больших масштабируемых системах зачастую присутствует сегментирование, потому согласованность данных и доступность не достижимы одновременно. Это значит, что у нас есть два выбора: ослабить согласованность, что позволит создать систему с высокой доступностью в условиях сегментирования сети, или же акцентироваться на согласованности, что приведет к недоступности системы в определенных ситуациях.

Оба варианта требуют внимания разработчика клиентской части к возможностям системы. Если система акцентируется на целостности, то разработчик должен иметь ввиду, что система может оказаться недоступной, например, для записи и соответственно обрабатывать эту ситуацию, чтобы не потерять данные. Если же система акцентирует внимание на доступности, то она может всегда обеспечивать запись, но чтение данных в некоторых случаях не будет отражать результат недавно осуществленной записи. Разработчику приходится решать, действительно ли клиенту необходимы самые-самые последние изменения. Во многих случаях допустимо использовать слегка устаревшие данные.

В принципе, согласованность в транзакционных системах, соответствующих ACID, – это несколько другой вид обеспечения согласованности. В ACID под согласованностью подразумевается гарантия, что по завершению транзакции база данных находится в согласованном состоянии. Например, при переводе денег между счетами, сумма денег на счетах не должна измениться. В системах, соответствующих ACID, этот вид согласованности, как правило, обеспечивается использованием транзакций и средств базы по обеспечению целостности данных.

Согласованность – клиент и сервер

Существует два взгляда на согласованность. Один с точки зрения разработчика/клиента: как они видят обновления данных. Второй – со стороны сервера: как проходят обновления в системе и что система может гарантировать относительно апдейтов.

Согласованность с точки зрения клиента

С точки зрения клиента у нас есть следующие компоненты:

Система хранения. На данный момент мы рассматриваем её как черный ящик. Но учитываем, что внутри нечто в высокой степени масштабируемое и распределенное, построенное для обеспечения устойчивости и доступности.

Процесс А. Процесс, который пишет в систему хранения и читает из неё.

Процессы В и С. Два процесса, не зависящие от процесса А, которые также пишут систему хранения и читают из неё. Не важно, являются ли они процессами или потоками одного процесса. Важно лишь то, что они независимы и должны взаимодействовать для обмена информацией.

Клиентская (client-side) согласованность определяет, как и когда наблюдатели (в нашем случае процессы А, В и С) видят изменения объекта данный в системе хранения. В следующих примерах, иллюстрирующих различные типы согласованности, процесс А выполнил обновление (update) данных.

Сильная согласованность (Strong consistency). После завершения обновления, любой последующий доступ к данным (Процессом А, В или С) вернет обновленное значение.

Слабая согласованность (Weak consistency). Система не гарантирует, что последующие обращения к данным вернут обновленное значение. Перед тем, как будет возвращено обновленное значение, должен выполниться ряд условий. Период между обновлением и моментом, когда каждый наблюдатель всегда гарантированно увидит обновленное значение, называется окном несогласованности (inconsistency window).

Согласованность в конечном счете (Eventual consistency). Частный случай слабой согласованности. Система гарантирует, что, при отсутствии новых обновлений данных, в конечном счете, все запросы будут возвращать последнее обновленное значение. При отсутствии сбоев, максимальный размер окна несогласованности может быть определен на основании таких факторов, как задержка связи, загруженность системы и количество реплик в соответствии со схемой репликации. Самая популярная система, реализующая «согласованность в конечном счете» – DNS. Обновленная запись распространяется в соответствии с параметрами конфигурации и настройками интервалов кэшированя. В конечном счете, все клиенты увидят обновление.

Согласованность в конечном счете (Eventual consistency) имеет множество вариаций, которые важно учитывать:

Причинная согласованность (Causal consistency). Если процесс А сообщил процессу В, что обновил данные, то последующие обращения процесса В к этим данным будут возвращать обновленные значения и запись гарантированно замещает более раннюю. Доступ процесса С, который не находится в причинной связи с процессом А, подчиняется обычным правилам eventual consistency.

Модель согласованности «Читай то, что записал» (Read-your-writes consistency). Это важная модель, в которой процесс А после обновления данных всегда при обращении получает обновленное значение и никогда не видит более старого. Это частный случай причинной согласованности (causal consistency).

Сессионная согласованность (Session consistency). Это практическая версия предыдущей модели, когда процесс получает доступ к хранилищу в контексте сессии. Пока сессия существует, система гарантирует Read-your-writes согласованность. Если же сессия завершается по причине какого-либо сбоя, то должна создаваться новая сессия, гарантированно не перекрывающаяся с другими.

Модель согласованности «однообразное чтение» (Monotonic read consistency). Если процесс увидел определенное значение, то, при последующих обращениях к этим данным, он никогда не получит более старое значение.

Модель согласованности «однообразная запись» (Monotonic write consistency). В этом варианте система гарантирует упорядоченность записи одного процесса. Системы, не обеспечивающие этот уровень согласованности, сложны в использовании.

Некоторые из этих вариаций могут быть скомбинированы. Например, можно объединить monotonic reads и сессионную согласованность. С практической точки зрения, monotonic reads и read-your-writes наиболее желанны в системах, реализующих «согласованность в конечном счете», но не всегда необходимы. Такая комбинация облегчает разработку приложений, позволяя при этом системе хранения ослабить согласованность и обеспечить высокую доступность.

«Согласованность в конечном счете» (Eventual consistency) не является какой-то эзотерической поэзией экстремальных распределенных систем. Многие современные реляционные СУБД, обеспечивающие надежность дублированием на резервный сервер (primary-backup reliability), реализуют работу механизма репликации в двух режимах: синхронном и асинхронном. В синхронном режиме обновление реплики является частью транзакции. В асинхронном режиме обновление доставляется как бекап, с некоторой задержкой, зачастую через доставку логов. В последнем случае, если основной сервер откажет до того, как лог был доставлен, то чтение с резервного сервера, поднятого вместо основного, вернет нам устаревшие данные. Также, для обеспечения лучшей масштабируемости чтения, реляционные СУБД начали предоставлять возможность чтения с резервного сервера, что является классическим случаем гарантий «согласованности в конечном счете», в котором размер окна несогласованности зависит от периодичности отправки лога.

Что значит согласованный пользователь. Обламываем UAC: Так ли страшна программисту система контроля пользователей? Ключевой момент эксплойта

Приветствую друзья. Сегодня мы поговорим о процессе, который относится к обеспечению безопасности Windows. Честно говоря я многое в плане штатной безопасности Windows — отключаю, достаточно поставить качественный антивирус (мне нравится Каспер) и не лазить по ненужным сайтам. Уже пару лет так и ни одного вируса.

Consent.exe — что это такое?

Consent.exe — согласованный пользовательский интерфейс для административных приложений. Процесс появляется при включенном UAC — он отвечает за вывод запроса для разрешения запуска программы.

Чтобы процесс не надоедал — его можно отключить, просто отключив UAC (User Account Control):

Процесс Consent.exe запускается из системной папки, а именно:

Если он присутствует в других местах, например в папке AppData, Roaming, Local, Program Files — тогда ПК стоит проверить на вирусы. Да, он может быть еще в дремучих папках типа C:\Windows\WinSxS\amd64_microsoft-windows-lua_31bf3856ad364e35_10.0.14393.2879_none_1bc1c0adb792cf2b, но это все его оригинальные копии, это нормально. Главное — чтобы он в итоге был в папке Windows, а не например в Program Files.

Кстати я использую Windows 10, версия LTSB (много метро-хлама тут вырезано), посмотрел у себя, поискал в папке System32 файл consent и нашел даже пару библиотек с упоминанием названия:

На форуме Ру Боард нашел инфу: после некоторых обновлений (например KB3172605) файл consent.exe обзаводится функциями телеметрии (вроде UAC-трекинг). Это все относится к Windows 7, в десятке телеметрии и так уже хватает. Поэтому теоритически процесс Consent.exe может стучаться в интернет для отправки пользовательской инфы (хотя никакие логины и пароли не отправляются, это глупости).

Возможно инфа будет полезна: в журнале может быть краснота по поводу consent.exe и mmc.exe, один юзер выяснил — из-за установки Symantec EndPoint Protection. Хотя в принципе лагов нет, только в журнале записи напрягают.

Consent.exe — вирус?

Как уже было сказано — не вирус, а системный компонент.

Однако, я нашел инфу — на форуме чел рассказывает, пользователю пришло письмо, в котором был файл замаскированный под документ. Пользователь запустил файл, после чего постоянно начало появляться предложение внести изменения в систему от процесса Consent.exe. Скорее всего проблема была в том, что вирус хотел внести изменения, и защита UAC, то есть Consent.exe — не давали этого сделать. Поэтому отключать UAC — не всегда хорошая идея.

Если у вас есть подозрения, что у вас на компьютере вирус, тогда проверьте его лучшими утилитами:

Заключение

Удачи и добра, до новых встреч господа!

Интерфейс может быть согласован в трех аспектах или категориях: физической, синтаксической и семантической.

Физическая согласованность относится к техническим срсдствам: схема клавиатуры, расположение клавиш, использование мыши. Например, для клавиши F3 физическая согласованность имеет место, если она всегда находится в одном и том же месте, нсзависимо от вычислительной системы. Аналогично кнопка выбора мыши будет физически согласована, если она всегда располагается под указательным пальцем.

Синтаксическая согласованность относится к последовательности и порядку появления элементов на экране (язык представления) и последовательности запросов (язык действий). Например: будет иметь место синтаксическая согласованность, если заголовок панели всегда размещается в центре и на верху панели.

Семантическая согласованность относится к значению элементов, составляющих интерфейс. Например, что означает Выход? Где пользователи запрашивают Выход и что затем происходит?

Преимущества согласованного интерфейса

Согласованный интерфейс дает пользователям и разработчикам экономию времени и средств.

Согласованный пользовательский интерфейс выгоден и разработчикам приложений, он позволяет выделить общие блоки интерфейса, стандартизировать элементы интерфейса и взаимодействие с ними.

Эти строительные блоки позволяют программистам проще и быстрее создавать и изменять приложения. Хотя пользовательский интерфейс устанавливает правила для элементов интерфейса и интерактивного взаимодействия, он допускает довольно высокую степень гибкости.

Использование знакомых пользователю понятий и образов (метафор) обеспечивает интуитивно понятный интерфейс при выполнении его заданий. Вместе с тем, используя метафоры, вы не должны ограничивать их машинную реализацию полной аналогией с одноименными объектами реального мира. Например, в отличие от своего бумажного аналога, папка на Рабочем столе Windows может использоваться для хранения целого ряда других объектов (таких, например, как принтеры, калькуляторы, другие папки). Метафоры являются своего рода «мостиком», связывающим образы реального мира с теми действиями и объектами, которыми приходится манипулировать пользователю при его работе па компьютере; они обеспечивают «узнавание», а не «вспоминание». Пользователи запоминают действие, связанное со знакомым объектом, более легко, чем они запомнили бы имя команды, связанной с этим действием.

Дружественность интерфейса (принцип «прощения» пользователя)

Пользователи обычно изучают особенности работы с новым программным продуктом методом проб и ошибок. Эффективный интерфейсдолжен принимать во внимание такой подход. На каждом этапе работы он должен разрешать только соответствующий набор действий и предупреждать пользователей о тех ситуациях, где они могут повредить системе или данным; еще лучше, если у пользователя существует возможность отменить или исправить выполненные действия.

Даже при наличии хорошо спроектированного интерфейса пользователи могут делать те или иные ошибки. Эти ошибки могут быть как «физического» типа (случайныйвыбор неправильной команды или данных) так и«логического» (принятие неправильного решения на выбор команды или данных). Эффективный интерфейс должен позволять предотвращать ситуации, которые, вероятно закончатся ошибка ми. Он также должен уметь адаптироваться к потенциальным ошибкам пользователя и облегчать ему процесс устраненияпоследствий таких ошибок.

Принцип «обратной связи»

Всегда обеспечивайте обратную связь для действий пользователя. Каждое действие пользователя должно получать визуальное, аиногда извуковое подтверждение того, что программное обеспечение восприняло введенную команду; при этом вид реакции, по возможности, должен учитывать природу выполненного действия.

Обратная связь эффективна в том случае, если она реализуется своевременно, т.е. как можно ближе к точке последнего взаимодействия пользователя с системой. Когда компьютер обрабатывает поступившее задание, полезно предоставить пользователю информацию относительно состояния процесса, а также возможность прервать этот процесс в случае необходимости. Ничто так не смущает не очень опытного пользователя, как заблокированный экран, который никак не реагирует на его действия. Типичный пользователь способен вытерпеть только несколько секунд ожидания ответной реакции от своего электронного «собеседника».

Интерфейс должен быть простым. При этом имеетсяв виду неупрощенчество, а обеспечение легкости в его изучении и в использовании. Кроме того, он должен предоставлять доступ ко всему перечню функциональных возможностей, предусмотренных данным приложением. Реализация доступа к широким функциональным возможностям иобеспечение простоты работы противоречат друг другу. Разработка эффективного интерфейса призвана сбалансировать эти цели.

Вы можете также помочь пользователям управлять сложностью отображаемой информации, используя последовательное раскрытие (диалоговых окон, разделов меню и т.д.). Последовательное раскрытие предполагает такую организацию информации, при которой в каждый момент времени на экране находится только та ее часть, которая необходима для выполнения очередного шага. Сокращая объем информации, представленной пользователю, вы тем самым уменьшаете объем информации, подлежащейобработке. Примером такой организации является иерархическое (каскадное) меню, каждый уровень которого отображает только те пункты, которые соответствуют одному, выбранному пользователем, пункту более высокого уровня.

Проектирование визуальных компонентов является важнейшей составной частью разработки программного интерфейса. Корректное визуальное представление используемых объектов обеспечивает передачу весьма важной дополнительной информации о поведении и взаимодействии различных объектов. В то же время следует помнить, что каждый визуальный элемент, который появляется на экране, потенциально требует внимания пользователя, которое, как известно, не безгранично. Следует обеспечить формирование на экране такой среды, которая не только содействовала бы пониманию пользователем представленной информации, но и позволяла бы сосредоточиться на наиболее важных ее аспектах.

Следует признать, что наибольших успехов в проектировании пользовательского интерфейса, обладающего перечисленными свойствами, к настоящему времени добились разработчики компьютерных игр.

Качество интерфейса сложно оценить количественными характеристиками, однако более или менее объективную его оценку можно получить на основе приведенных ниже частных показателей.

Время, необходимое определенному пользователю для достижения заданного уровня знаний и навыков по работе с приложением (например , непрофессиональный пользователь должен освоить команды работы с файлами не более чем за 4 часа).

Сохранение полученных рабочих навыков по истечении некоторого времени (например , после недельного перерыва пользователь должен выполнить определенную последовательность операций за заданное время).

Скорость решения задачи с помощью данного приложения; при этом должно оцениваться не быстродействие системы и не скорость ввода данных с клавиатуры, а время, необходимое для достижения цели решаемой задачи. Исходя из этого, критерий оценки по данному показателю может быть сформулирован, например, так: пользователь должен обработать за час не менее 20 документов с ошибкой не более 1 %.

Субъективная удовлетворенность пользователя при работе с системой (которая количественно можетбыть выражена в процентах или оценкой по 12-ти-бальной шкале).

Обобщая изложенное выше, можно кратко сформулировать те основные правила, соблюдение которых позволяет рассчитывать на создание эффективного пользовательского интерфейса:

Интерфейспользователя необходимо проектировать иразрабатывать как отдельный компонент создаваемого приложения.

Необходимо учитывать возможности и особенности аппаратно-программных средств, на базе которых реализуется интерфейс.

Целесообразно учитывать особенности и традиции тойпредметной области, к которой относится создаваемое приложение.

Процесс разработки интерфейса должен носить итерационныйхарактер, его обязательным элементом должно быть согласование полученных результатов с потенциальным пользователем.

Средства и методы реализации интерфейса должны обеспечивать возможность его адаптации к потребностям и характеристикам пользователя.

Иногда ошибки consent.exe и другие системные ошибки EXE могут быть связаны с проблемами в реестре Windows. Несколько программ может использовать файл consent.exe, но когда эти программы удалены или изменены, иногда остаются «осиротевшие» (ошибочные) записи реестра EXE.

В принципе, это означает, что в то время как фактическая путь к файлу мог быть изменен, его неправильное бывшее расположение до сих пор записано в реестре Windows. Когда Windows пытается найти файл по этой некорректной ссылке (на расположение файлов на вашем компьютере), может возникнуть ошибка consent.exe. Кроме того, заражение вредоносным ПО могло повредить записи реестра, связанные с Windows. Таким образом, эти поврежденные записи реестра EXE необходимо исправить, чтобы устранить проблему в корне.

Редактирование реестра Windows вручную с целью удаления содержащих ошибки ключей consent.exe не рекомендуется, если вы не являетесь специалистом по обслуживанию ПК. Ошибки, допущенные при редактировании реестра, могут привести к неработоспособности вашего ПК и нанести непоправимый ущерб вашей операционной системе. На самом деле, даже одна запятая, поставленная не в том месте, может воспрепятствовать загрузке компьютера!

Предупреждение: Если вы не являетесь опытным пользователем ПК, мы НЕ рекомендуем редактирование реестра Windows вручную. Некорректное использование Редактора реестра может привести к серьезным проблемам и потребовать переустановки Windows. Мы не гарантируем, что неполадки, являющиеся результатом неправильного использования Редактора реестра, могут быть устранены. Вы пользуетесь Редактором реестра на свой страх и риск.

Перед тем, как вручную восстанавливать реестр Windows, необходимо создать резервную копию, экспортировав часть реестра, связанную с consent.exe (например, Windows):

Следующие шаги при ручном редактировании реестра не будут описаны в данной статье, так как с большой вероятностью могут привести к повреждению вашей системы. Если вы хотите получить больше информации о редактировании реестра вручную, пожалуйста, ознакомьтесь со ссылками ниже.

Итак, UAC призвана обеспечить пользователям возможность работать, не прибегая к административным правам. Обладая административными правами, пользователь может просматривать и изменять любую часть операционной системы, включая код и данные других пользователей и даже самой Windows. Без административных прав пользователи не могут случайно изменить системные параметры, вредоносная программа не может изменить параметры системной безопасности или отключить авер, а пользователи не могут нарушить безопасность важных данных других пользователей на общедоступных компьютерах. Работа с правами обычного пользователя, таким образом, помогает уменьшить количество срочных вызовов службы поддержки в корпоративных средах, смягчить ущерб от вредоносной программы, способствует более четкой работе домашних компьютеров и защищает уязвимые данные на общедоступных тачках.

И ведь надо признать, что введение UAC довольно сильно обломало начинающих и не очень кодеров, зарабатывающих себе на жизнь разработкой малвари, так что на специальных бордах заказчики теперь в первую очередь спрашивают о возможности кода работать в Vista/7 и обходить UAC. Платили и до сих пор платят за это вполне адекватные деньги.

Немного ликбеза, или как законно получить права админа

При выборе элемента «Запуск от имени администратора» проводник вызывает API-функцию ShellExecute с командой «runas».

Чтобы определить, нуждается ли целевой исполняемый файл в правах администратора, загрузчик образов также вызывает библиотеку совместимости приложений (appcompat). Библиотека обращается к базе данных совместимости приложений, чтобы определить, связаны ли с исполняемым файлом флаги совместимости RequireAdministrator или RunAsInvoker.

Наличие в манифесте элемента trustInfo (он показан ниже во фрагменте дампа Firewallsettings.exe) означает, что исполняемый файл был написан для Windows Vista и содержит элемент requestedElevationLevel.

Атрибут level этого элемента может иметь одно из трех значений: asInvoker, highestAvailable и requireAdministrator.

Исполняемые файлы, не требующие административных прав, (например Notepad.exe), имеют значение атрибута asInvoker. В некоторых исполняемых файлах заложено допущение, что администраторы всегда хотят получить максимальные права. Поэтому в них используется значение highestAvailable. Пользователю, запускающему исполняемый файл с этим значением, предлагается повысить права, только если он работает в режиме AAM или рассматривается как администратор согласно определенным ранее правилам, и в связи с этим должен повысить права для обращения к своим административным привилегиям.

Примерами приложений, для которых используется значение highestAvailable, могут служить программы Regedit.exe, Mmc.exe и Eventvwr.exe. Наконец, значение requireAdministrator всегда инициирует запрос повышения и используется всеми исполняемыми файлами, которым не удастся выполнить свои действия без административных прав.

В приложениях со специальными возможностями атрибуту uiAccess задается значение «true» для управления окном ввода в процессах с повышенными правами. Кроме того, для обеспечения этих возможностей они должны быть подписаны и находиться в одном из нескольких безопасных размещений, включая %SystemRoot% и %ProgramFiles%.

Лезем в обход UAC

Итак, теперь о том, для чего мы все здесь, собственно, собрались. Можно ли обойти UAC? Да, можно. Первое решение, так сказать, лобовое. И основано оно на том удивительном факте (или просчете разработчиков Windows?), что при изменении политики UAC системе глубоко фиолетово, как и кто именно это делает, человек при помощи указателя мыши или же все делается программным способом. То есть фактически система не различает, кто именно передвигает заветную стрелочку.

Да-да, всего-то и нужно, что воспользоваться благами Windows Script Host (WSH), где, кстати, сокрыто от глаз огромное разнообразие возможностей для управления системой, о которых частенько забывают. Но об этом речь пойдет в другой раз.

Переполнение буфера

Казалось бы, какая связь между переполнением буфера и UAC? Оказывается, таящиеся в Windows баги позволяют обойти ограничения UAC и повысить свои права. Сегодня я покажу на конкретном примере, как при помощи тривиального переполнения буфера можно обойти UAC и добиться администраторских прав.

Самое интересное (и постыдное для разработчиков Microsoft) в этой API то, что существует определенный ключ реестра, который можно изменить при помощи ограниченных пользовательских прав: HKCU EUDCSystemDefaultEUDCFont. Если сменить тип этого ключа на REG_BINARY, то вызов RtlQueryRegistryValues приведет к переполнению буфера.

Ключевой момент эксплойта

UINT codepage = GetACP();

TCHAR tmpstr;

_stprintf_s(tmpstr, TEXT(«EUDC\%d»), codepage);

HKEY hKey;

RegCreateKeyEx(HKEY_CURRENT_USER, tmpstr, 0, NULL, REG_OPTION_NON_VOLATILE, KEY_SET_VALUE | DELETE, NULL, &hKey, NULL);

RegSetValueEx(hKey, TEXT(«SystemDefaultEUDCFont»), 0,

REG_BINARY, RegBuf, ExpSize);

__try

<

EnableEUDC(TRUE);

>

__except(1)

<

>

RegDeleteValue(hKey, TEXT(«SystemDefaultEUDCFont»));

RegCloseKey(hKey);

Заключение

Обойти UAC можно. Не скажу, что это легко, ведь разработчики Windows VIsta/W7 постарались на славу, надо отдать им должное. Но все же лазейки остаются. Можно найти одну-две кроличьих дыры, которые способны свести на нет старания команды Windows. Успех в этом случае приходит к тем, кто может работать с отладчиками и дебаггерами типа IDA Pro или WinDBG.

Удачи тебе в твоих стараниях и да пребудет с тобой сила!

Links

The file consent.exe is part of the Windows User Account Control application. The file launches the User Interface for Windows UAC. Disabling the file may render UAC unusable. Windows UAC provides clients with an application that can keep their important files, documents, and applications secure by not allowing public access to these. When another person logs-on into the system, they will not be able to manipulate, change or delete any of the files that you have secured under your UAC account. These may also not be shown to the public. Only the applications and files that you publicly share will be accessed by users who do not have administrative privileges on your PC. In other words, the file serves as a security measure for your files, as well as your PC. On occasion, the file has been found to hog CPU resources. Other than this, the file has never given any major security issues to computers.

How can I stop consent.exe and should I?

After uninstalling applications it is a good idea to scan you Windows registry for any left over traces of applications. Registry Reviver by ReviverSoft is a great tool for doing this.

Is this a virus or other security concern?

ReviverSoft Security Verdict

Please review consent.exe and send me a notification once it has

been reviewed.

What is a process and how do they affect my computer?

Is consent.exe known to be bad for my computer»s performance?

We have not received any complaint about this process having higher than normal impact on PC performance. If you have had bad experiences with it please let us know in a comment below and we will investigate it further.

Антивирус – утилита для обнаружения вредоносных объектов, проникающих в.

Как и в любом другом браузере, в Яндекс.Браузере представлена.

Привет всем! Сегодня рассмотрим такую тема, как соединить два компьютера.