собственный узел диагностики с использованием сценариев не работает что это

Исправлено: перестал работать собственный хост с диагностикой сценариев —

Многие люди сталкиваются с сообщением об ошибке, в котором говорится: «Сценарий диагностики родной хост перестал работать». Эта проблема обычно возникает, когда вы обновляете драйверы или обращаетесь к некоторым системным файлам. Эта ошибка существует уже давно и связана с множеством разных модулей.

Эти модули могут варьироваться от Центра обновления Windows, вашего Диска, нескольких системных файлов и т. Д. Мы составили список обходных путей, чтобы решить эту проблему. Начните сверху и двигайтесь вниз. Не существует «определенного» исправления для этой ошибки, поскольку все конфигурации компьютера различны. Если что-то не работает, мы можем попытаться восстановить вашу систему до предыдущей точки восстановления или выполнить чистую установку Windows.

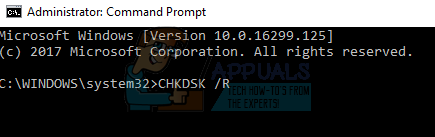

Решение 1. Проверка вашего диска

Возможно, на вашем диске имеются поврежденные сектора, которые вызывают эту проблему. Мы можем попытаться проверить ваш диск полностью и посмотреть, появится ли что-нибудь. Сделайте резервную копию ваших данных и конфигураций перед выполнением всех этих решений на всякий случай.

CHKDSK / R

Решение 2. Проверка недавно установленных обновлений / установка обновлений вручную

Если вышеуказанное решение не сработало, мы можем проверить, было ли установлено какое-либо последнее обновление на ваш компьютер. Многие пользователи сообщали, что виновником было обновление Windows. После удаления обновления (после которого у них возникла проблема) проблема ушла. Если это не работает, то мы можем попробовать обратное; мы можем проверить, отключены ли автоматические обновления. Если они есть, мы можем попробовать обновить вручную и проверить, если это имеет какое-либо значение.

Если вы отключили механизм Центра обновления Windows на своем ПК, вы должны снова включить его и проверить, есть ли доступные для установки обновления. Некоторые пользователи сообщают, что установка последних доступных обновлений, похоже, решает их проблему. Вы можете получить дополнительные инструкции о том, как вручную запустить Центр обновления Windows.

Решение 3. Диагностика проблемы с помощью монитора надежности

Если вышеперечисленные методы не помогают в решении проблемы, мы можем прибегнуть к более продвинутым способам определения источника проблемы. Мы будем использовать встроенное приложение Microsoft под названием «Монитор надежности». Он документирует все системные события, а также системные обновления и все сбои приложения / системы (если есть). Если вам случится диагностировать проблему, вы можете упростить процесс устранения неполадок и приступить к исправлению.

Используя эти данные, вы можете проверить и связать их с любыми ошибками / обновлениями, произошедшими после или до того, как вы начали испытывать проблему. Отсюда вы получите лучшее представление о том, как действовать дальше.

Решение 4: Удаление CrashHandler.vbs

Другим обходным решением, которое работало для многих людей, было удаление файла «CrashHandler.vbs». Этот файл присутствует в каждой пользовательской конфигурации и является уникальным для каждого отдельного пользователя в системе. Вы можете скопировать файл в другое место, чтобы вы всегда могли восстановить файл, если что-то пойдет не так. Переименуйте файл и скопируйте его в другое место. Затем удалите файлы и перезагрузите компьютер и проверьте, решена ли проблема. Файл может быть расположен в этом пути к файлу. Обратите внимание, что некоторые из этих папок скрыты, поэтому убедитесь, что в проводнике файлов включен параметр «Показать скрытые папки».

C: \ Users \\ AppData \ Roaming \ Microsoft \ Windows \ Пуск \ Меню \ Программы \ Автозагрузка \ CrashHandler.vbs.

Решение 5: Запуск SFC и DISM

Проверка системных файлов (SFC) — это утилита, представленная в Microsoft Windows, которая позволяет пользователям сканировать свои компьютеры на наличие поврежденных файлов в своей операционной системе. Это очень полезный инструмент для диагностики проблемы и проверки, если какая-либо проблема связана с поврежденными файлами в Windows.

Мы можем попробовать запустить SFC и посмотреть, будет ли решена наша проблема. Вы получите один из трех ответов при запуске SFC.

Если ошибка была обнаружена и была исправлена с помощью вышеуказанных методов, перезагрузите компьютер и проверьте, нормально ли начала работать панель задач.

Решение 6. Запуск компьютера в состоянии чистой загрузки

Если все вышеперечисленные решения не работают, мы можем попробовать Чистую загрузку. Эта загрузка позволяет вашему компьютеру включаться с минимальным набором драйверов и программ. Только основные из них включены, а все остальные службы отключены. Если ошибка не возникает в этом режиме, вы должны включить процессы снова только с маленькие куски и проверьте, вернулась ли ошибка. Если это не так, вы можете включить другой чанк и проверить. Таким образом, вы сможете диагностировать, какой процесс вызывает проблему.

Решение 7. Восстановление с последней точки восстановления / Чистая установка

Если все вышеперечисленные методы не работают, у нас не остается иного выбора, кроме как восстановить Windows до последней точки восстановления. Если у вас нет последней точки восстановления, вы можете установить чистую версию Windows. Вы можете использовать утилиту «Belarc», чтобы сохранить все ваши лицензии, сделать резервную копию ваших данных с помощью внешнего хранилища, а затем выполнить чистую установку.

Вот метод, как восстановить Windows из последней точки восстановления.

Вы можете узнать больше о восстановлении системы, чтобы получить больше знаний о том, что она делает и какие процессы задействованы.

Если у вас нет точек восстановления, вы можете выполнить чистую установку Windows с помощью загрузочного носителя. Вы проверяете нашу статью о том, как создать загрузочный носитель. Есть два способа: с помощью инструмента создания медиа от Microsoft и с помощью Rufus.

Программа собственный узел диагностики с использованием сценариев

Ошибка часто проявляется на компьютерах с «пиратскими сборками» операционных систем Windows 7,8,8.1. Также несколько раз фиксировал подобную ошибку на лицензионных системах.

Основной признак – отсутствие возможности получить настройки сетевого подключения, невозможно подключиться к компьютерной сети через LAN. В системных журналах фиксируется подобная запись:

Центр управления сетями и общим доступом сообщает, что не удалось запустить дочернюю службу.

Диагностика сетей Windows сообщает: Служба политики диагностики не запущена.

Исправить неисправность можно несколькими способами, предлагаю некоторые из работающих.

Способ 2. Запуск системных служб

В ряде случаев требуемые службы были по незнанию отключены самим пользователем во время настройки компьютера через оптимизаторы системы или сторонний файрволл. Для запуска необходимо вызвать оснастку Службы любым доступным способом.

Стандартный путь доступа: Пуск/Панель управления/Система и безопасность/Администрирование/Службы

В этой оснастке нужно проверить состояние следующих служб:

Агент политики IPsec

Служба политики диагностики

Узел службы диагностики Узел системы диагностики

Для первых двух необходимо установить способ запуска Автоматически, для оставшихся – Вручную

После этого необходимо перезагрузить компьютер.

Способ 3. Добавление для сетевой подсистемы прав доступа.

Отсюда

Решение несколько колхозное, поэтому сам не проверял, но по отзывам в сети иногда срабатывает.

Открываем доступ к диску С: службам LOCAL SERVICE через оболочку системы, а не через строку. Для этого:

Запускаем проводник

Кликаем ПКМ по Диску С, в выпадающем меню выбираем «Свойства»

во вкладках вверху выбираем оснастку «Безопасность»

Под списком «Группа и пользователи» нажимаем «Изменить»

Далее жмем «Добавить», в следующем окне «Выбор: «Пользователи и Группы» жмем «Дополнительно». Далее ищем группы пользователей, зарегистрированных в системе. В результатах поиска ищем службу «LOCAL SERVICE» далее на все вопросы OK и там где отказано в доступе просто продолжить. Потом перезагружаем систему.

Способ 4. Разрешение сетевым службам писать в системный реестр.

Отсюда

Ошибка подобного рода возникает, когда группе Network Service не предоставлен полный доступ на каталог Diag в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservic esVSS или поврежден параметр системного реестра службы теневого копирования тома.

Для устранения возникшей проблемы, откройте ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservic esVSS в редакторе реестра, нажмите правой кнопкой мыши на папке Diag, выберите «Разрешения. «, выделите группу Network Service, установите флажок полный доступ в поле «Разрешить», нажмите кнопки «Применить», «OK». Если ветка Diag отсутствует, создайте её вручную и произведите все описанные манипуляции.

После произведенных манипуляций перезагрузите компьютер.

Способ 5. Добавление сетевых служб в группу безопасности «Администраторы»

Фактически повторение операций из 3 способа, но без излиших телодвижений и затрат времени на ожидание и применение настроек. Способ проверил собственноручно, срабатывает.

Источник.

Для англоязычной системы:

Любым доступным способом запускаем cmd с правами Администратора, выполняем следующие команды:

net localgroup Administrators /add networkservice

net localgroup Administrators /add localservice

exit

Перезагружаем компьютер.

Для руссифицированной системы:

Любым доступным способом запускаем cmd с правами Администратора, выполняем следующие команды:

net localgroup Администраторы /add networkservice

net localgroup администраторы /add localservice

exit

Перезагружаем компьютер.

Есть и другие способы устранения данной ошибки, например, через редактирование локальных политик, но мне хватает и вышеприведенных. Пока еще не встречался со случаями, чтобы хоть один из них не сработал.

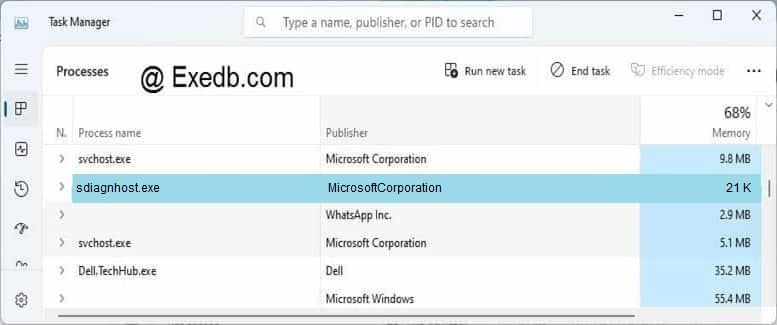

Файл sdiagnhost.exe из MicrosoftCorporation является частью MicrosoftWindowsletimSistemi. sdiagnhost.exe, расположенный в c:windowssystem32sdiagnhost.exe с размером файла 21504.00 байт, версия файла 6.1.7600.16385 (win7, подпись not found.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки sdiagnhost.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить sdiagnhost.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить sdiagnhost.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок sdiagnhost.exe:

Всего голосов ( 35 ), 17 говорят, что не будут удалять, а 18 говорят, что удалят его с компьютера.

Как вы поступите с файлом sdiagnhost.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с sdiagnhost.exe файлом

(sdiagnhost.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(sdiagnhost.exe) перестал работать.

sdiagnhost.exe. Эта программа не отвечает.

(sdiagnhost.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(sdiagnhost.exe) не является ошибкой действительного windows-приложения.

(sdiagnhost.exe) отсутствует или не обнаружен.

SDIAGNHOST.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Лучшим способом объяснения принципа взломов данного типа будет пример, описывающий поиск и использование таких слабых мест или «дыр». Внедрение сценария возможно в тех случаях, когда последующим пользователям доступны данные, введенные предшествующими пользователями, например, гостевая книга, где каждый пользователь может видеть имена других пользователей, зарегистрировавшихся ранее. Простейший путь проверки узла на наличие опасности такого типа — ввод следующего текста в поле ввода Web-страницы.

В примере используется дескриптор

Как видно из примера, на специальном сервере с адресом 10.1.1.1 находится сценарий pass.cgi, предназначенный для получения паролей пользователя и возвращения ответов пользователю. При этом в браузере появляется диалоговое окно ввода пароля.

Приведенный пример достаточно прост На практике же используются такие серьезные методы, как похищение файлов cookie, а также более изощренные технологии сбора информации.

Дескриптор создает в окне браузера новый кадр, который может быть использован для исполнения любого активного содержимого или переадресации на любой другой адрес.

Кроме того, для автоматического перенаправления браузера пользователя на другой узел можно использовать следующий прием:

На первый взгляд, данный URL-адрес ведет на страницу bigbank.com, однако, если посмотреть внимательно, в адресе можно заметить символ @, который указывает браузеру игнорировать всю левую часть строки. После этого символа находится реальный адрес, на который попадает пользователь после щелчка на такой ссылке, а левая часть URL будет воспринята браузером, как имя пользователя (дело в том, что многие узлы используют стандартный синтаксис URL вида http://имя:пароль@адрес.узла).

Очевидно, что для успешного проведения взлома необходимо заставить пользователя совершить такие действия, как щелчок по определенной ссылке или переход на определенную Web-страницу, в которую ранее был внедрен вредоносный код. Вероятно, по этой причине использование взломов такого типа выглядит слишком сложным, а вероятность успешного взлома может показаться слишком низкой, однако не следует забывать, что многие крупные компании, работающие в Internet (например, E*TRADE), когда-то стали жертвами взломов с использованием внедренных сценариев. Поэтому приведенные факты должны заставить задуматься системных администраторов крупных компаний о безопасности.

Меры противодействия, выполняемые на стороне клиента

Для устранения опасности взлома с помощью активного содержимого пользователю рекомендуется отключать в браузере поддержку Active Scripting, что позволит избежать взломов при посещении Web-узлов и получении писем с опасным содержимым, с помощью которого хакер может легко получить любую информацию с машины пользователя.

И, как сказано в публикациях службы Computer Emergency Response Team (CERT) (раздел «Дополнительная информация»), для уменьшения риска взлома с помощью активного содержимого пользователям рекомендуется воздерживаться от «беспорядочного просмотра Web-страниц». Дикое наставление, особенно сейчас, раньше как-то оно еще имело смысл. Тем не менее, сегодня средний пользователь Internet должен понимать, что щелчок по ссылке на страницу или просмотр Web-страницы или электронного письма, в котором используется HTML при включенной у пользователя поддержке ActiveX, может привести к достаточно плачевным результатам.

Меры противодействия, выполняемые на стороне сервера

Собственный узел диагностики с использованием сценариев не работает что это

Служба DPS обнаружила ошибку при обработке сценария <659f08fb-2fab-42a7-bd4f-566cfa528769>с модулем диагностики <50e3b0eb-5780-49de-9eb5-8d53a51fd146>(%windir%\system32\pcadm.dll), экземпляр <54a01867-f1fa-417f-acae-033aec3ae929>, идентификатор исходной операции <00000000-0000-0000-0000-000000000000>. Код ошибки 2147943456.

Службе политики диагностики не удалось создать экземпляр головного приложения модуля диагностики <50e3b0eb-5780-49de-9eb5-8d53a51fd146>(%windir%\system32\pcadm.dll). Код ошибки: 0. Сценарий <659f08fb-2fab-42a7-bd4f-566cfa528769>, экземпляр <59643834-a7e9-4cca-b775-2c4816b699d8>, код исходной операции <00000000-0000-0000-0000-000000000000>будет отброшен.

и по несколько экземпляров каждой ошибки.