Обнаружение ssdp что это

Программистан

Программистан

Бесплатные программы для вашего компьютера, полезные советы по Windows

советы → защита и оптимизация компьютера → отключение потенциально опасных служб Windows

Отключение потенциально опасных служб Windows

Ещё один шаг к обеспечению безопасности вашего компьютера – это отключение потенциально опасных служб Windows. Кроме того, отключение некоторых системных служб, работающих по умолчанию, но при этом часто неиспользуемых в домашних условиях, ускорит работу вашего компьютера.

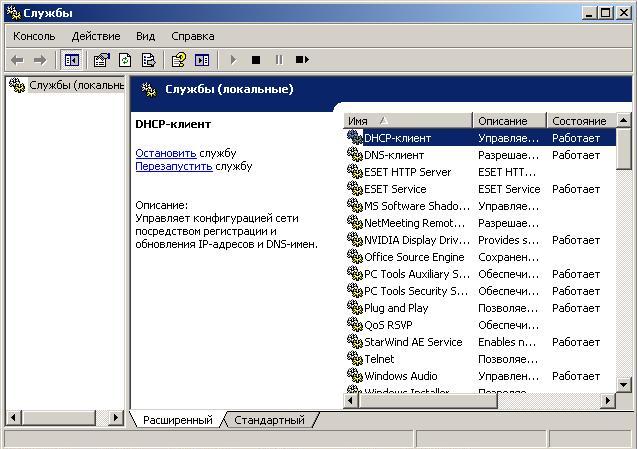

Найти эти службы можно следующим образом:

Отключить службы (разумеется, не все, а только неиспользуемые) в появившемся окне Службы (локальные) просто: нажмите на искомую службу, справа появится предложение остановить или перезапустить службу. Прочтите предложенную информацию и нажимайте «отключить».

Ещё раз напоминаю: отключать эти службы следует, если в них нет необходимости. То есть, если вы владелец домашнего компьютера, не соединенного локальной сетью с другими компьютерами, что и бывает в большинстве случаев.

Какие службы Windows следует отключить?

Вот список служб Windows (Services), считающиеся потенциально опасными, то есть делающие ваш компьютер уязвимым для внешних вторжений:

Другие службы, которые, возможно, не используются на вашем компьютере, но при этом загружают память, изрядно тормозя загрузку и работу системы:

Вторичный вход в систему – позволяет запускать процессы от имени другого пользователя. Если в системе только ваша учётная запись (не считая записи администратора), тоже можно отключить.

Справка и поддержка – если вы не пользуетесь справочным меню Windows, отключайте.

Обозреватель компьютеров – обслуживает список компьютеров в сети и выдает его программам по запросу. Если у вас нет локальной сети, то отключайте эту службу.

Источник бесперебойного питания – если у вас нет источника бесперебойного питания, то можно отключить и эту службу.

Инструкция подходит для Windows XP, но в других конфигурациях Windows действия аналогичны, хотя названия служб могут несколько отличаться.

Обнаружение ssdp что это

Автоматические обновления (Automatic updates)

Vista/Seven: Центр обновления Windows

Беспроводная настройка (Wireless zero configuration)

Vista/Seven: Служба автонастройки WLAN

Если в компьютере нет беспроводных адаптеров (а в большинстве случаев так и есть, если мы говорим о стационарной домашней машине), службу можно отключить.

Брандмауэр Windows/Общий доступ к Интернету (Windows firewall/Internet connection sharing (ICS))

Веб-клиент (WebClient)

Диспетчер очереди печати (Print spooler)

Vista/Seven: Диспетчер печати

Только Vista/Seven: Защитник Windows

Модуль поддержки NetBIOS через TCP/IP (TCP/IP NetBIOS helper)

Только XP/Vista: Обозреватель компьютеров (Computer browser)

Определение оборудования оболочки (Shell hardware detection)

Рабочая станция (Workstation)

По идее, эта служба нужна для функционирования в сетевом окружении (а это значит, что её можно отключить, если такового не наблюдается). Лично я всегда отключал и никаких проблем не испытывал.

Сервер (Server)

Только XP: Служба восстановления системы (System restore service)

Служба индексирования (Indexing service)

Vista: Поиск Windows

Seven: Windows search

Служба обнаружения SSDP (SSDP discovery service)

Vista/Seven: Обнаружение SSDP

Только XP: Служба удалённого доступа (Telnet)

Зачем удалённый доступ к домашней машине? Только если он вам действительно нужен.

Служба шлюза уровня приложения (Application layer gateway service)

По сведениям, служба может использоваться какими-то сторонними сетевыми мониторами. Я её всегда отключаю и не испытываю никаких проблем, в т.ч. и со сторонними файрволами.

Службы IPsec (IPsec services)

Vista/Seven: Агент политики IPsec

Службы терминалов (Terminal services)

Seven: Службы удалённых рабочих столов

Только XP: Совместимость быстрого переключения пользователей (Fast user switching compatibility)

Только XP: Справка и поддержка (Help and support)

Кому-нибудь когда-нибудь помогала эта «справка»?

Темы (Themes)

Сроду не понимал, зачем нужны темы в операционках, и всегда работаю с отключенной службой.

Удалённый реестр (Remote registry)

Как следует из описания, позволяет удалённым пользователям манипулировать реестром на компьютере. Разумеется, домашней машине это совершенно без надобности.

Центр обеспечения безопасности (Security center)

Постоянно напоминает о том, что сознательный пользователь и так знает. Абсолютно ненужная вещь для тех, кто хоть что-нибудь понимает в системе (и читает эту статью).

Какие службы ещё можно отключить?

DHCP-клиент (DHCP Client)

Windows audio

Служба времени Windows (Windows time)

Служба загрузки изображений Windows (WIA) (Windows Image Acquisition (WIA))

Какие службы нельзя отключать, даже если очень хочется

Журнал событий (Event log)

Vista/Seven: Журнал событий Windows

Планировщик задач (Task scheduler)

Vista/Seven: Планировщик заданий

Отключаем потенциально опасные службы Windows

13.11.2017 2 мин. чтения

С целью обеспечения безопасности вашего компьютера необходимо отключать некоторые потенциально опасные службы Windows. Кроме того, отключение некоторых служб позволяет немного ускорить работу вашего персонального компьютера.

Где находится список служб Windows?

Открыть окно администрирования служб можно несколькими вариантами:

Как отключить службы Windows?

У нас открылось окно со списком всех служб Windows. Каждая служба имеет свое название и описание, где есть информация за что служба отвечает.

Чтобы отключить службу необходимо дважды нажать на нужной службе. После чего откроется окно с настройками службы.

В открывшемся окне необходимо изменить тип запуска на «Вручную» или «Отключена».

После чего необходимо остановить службу, нажав на соответствующую кнопку «Остановить».

Какие службы Windows отключать?

Отключать службы нужно аккуратно. Убедитесь, что работа той или иной службы не требуется для функционирования каких-либо нужных вам служб, приложений или устройств.

Перед отключением службы необходимо посмотреть какие службы зависят от отключаемой. Для просмотра зависимостей необходимо зайти в настройки службы и перейти во вкладку «Зависимости». Верхний список служб — это службы от которых зависит выбранная служба, нижний — какие службы зависят от выбранной службы.

Если списки пустые, то можно смело отключать службу.

Потенциально опасные службы Windows, которые используются для внешних атак

Удаленный реестр (RemoteRegistry) — позволяет удаленным пользователям изменять параметры реестра на вашем компьютере. Если остановить службу, то реестр может быть изменен только локальными пользователями, работающими на компьютере.

Службы терминалов (TermService) — служба предназначена для удаленного подключения к компьютеру по сети. Данная служба является основной для удаленного рабочего стола, удаленного администрирования, удаленного помощника и служб терминалов.

Служба обнаружения SSDP (SSDPSRV) — служба предназначена для обнаружения UPnP-устройств в домашней сети. UPnP (Universal Plug and Play) — универсальная автоматическая настройка и подключение сетевых устройств друг к другу, в результате чего сеть может стать доступной большому числу людей.

Планировщик заданий (Shedule) — данная служба позволяет настраивать расписание автоматического выполнения задач на компьютере. Автоматически запускает различные программы, скрипты и т. п. в запланированное время. Часто используется вирусами для автозагрузки или для отложенного выполнения. Многие легальные программы используют данную службу для своей работы, например антивирусы для ежедневного обновления антивирусных баз. Посмотреть список заданий можно тут: Пуск — Программы — Стандартные — Служебные — Назначенные задания.

Диспетчер сеанса справки для удаленного рабочего стола (Remote Desktop Help Session Manager) — служба управляет возможностями Удаленного помощника.

Telnet (Telnet) — позволяет удаленному пользователю входить и запускать программы, поддерживает различные клиенты TCP/IP Telnet, включая компьютеры с операционными системами Unix и Windows. Обеспечивает возможность соединения и удалённой работы в системе по протоколу Telnet (Teletype Network) с помощью командного интерпретатора. Данный протокол не использует шифрование и поэтому очень уязвим для атак при применении его в сети. Если эта служба остановлена, то удаленный пользователь не сможет запускать программы.

Вторичный вход в систему (Seclogon) — служба позволяет запускать процессы от имени другого пользователя.

Stupidly Simple DDoS Protocol (SSDP) генерирует DDoS на 100 Гбит/с

В мае мы поделились статистикой по самым популярным атакам с отражением. Тогда средний размер атаки SSDP был в районе 12 Гбит/с, а крупнейшая атака SSDP с отражением была такой:

График пакетов в секунду:

Использование полосы:

Пакетный флуд продолжался 38 минут. Судя по выборке потока данных, использовались 930 тыс. отражающих серверов. По нашей оценке, каждый рефлектор отправил 120 тыс. пакетов на Cloudflare.

Отражающие сервера располагались по всему миру, больше всего в Аргентине, России и Китае. Вот уникальные IP-адреса по странам:

Распределение IP-адресов по ASN вполне типично. Оно во многом соотносится с крупнейшими в мире домашними интернет-провайдерами:

Впрочем, что такое SSDP?

Данная атака состоит из UDP-пакетов с порта 1900. Этот порт используется протоколами SSDP и UPnP. UPnP — один из протоколов Zeroconf (Zero Configuration Networking), которые создают IP-сеть без конфигурации или специальных серверов. Скорее всего, ваши домашние устройства поддерживают его, чтобы их легче было найти с компьютера или телефона. Когда присоединяется новое устройство (вроде вашего ноутбука), оно может опросить локальную сеть на предмет наличия конкретных устройств, таких как интернет-шлюзы, аудиосистемы, телевизоры или принтеры. Подробнее см. сравнение UPnP и Bonjour.

UPnP плохо стандартизирован, но вот выдержка из спецификаций о фрейме M-SEARCH — основном методе обнаружения:

Когда в сеть добавляется контрольная точка, протокол обнаружения UPnP позволяет этой контрольной точке поиск интересующих устройств в сети. Он делает это с помощью мультивещания поискового сообщения на зарезервированный адрес и порт (239.255.255.250:1900) с шаблоном, или целью, соответствующей типу идентификатора для устройства или сервиса.

Ответы во фрейм M-SEARCH :

Чтобы быть найденным поисковым запросом, устройство должно отправить одноадресный ответ UDP на IP-адрес источника и порт, который прислал сообщение с помощью мультивещания. Ответ требуется, если в поле заголовка ST в запросе M-SEARCH указано “ssdp:all”, “upnp:rootdevice”, “uuid:”, а далее следует UUID, который в точности соответствует UUID устройства, или если запрос M-SEARCH соответствует типу устройства или типу сервиса, поддерживаемому устройством.

Так оно и работает на практике. Например, мой браузер Chrome регулярно опрашивает Smart TV, насколько я понимаю:

Этот фрейм отправляется на IP-адрес для мультивещания. Другие устройства, которые слушают этот адрес и поддерживают специфический многоэкранный тип ST (search-target), должны ответить.

Кроме запросов специфических типов устройств, существует два «общих» типа запросов ST :

В моей домашней сети отзываются два устройства:

Файрвол

Теперь, когда мы понимаем основы SSDP, будет легко понять суть атаки с отражением. На самом деле есть два способа доставки фрейма M-SEARCH :

Если дать нашему скрипту такую мишень с неправильной конфигурацией файрвола, то он отлично сработает через интернет:

Умножение пакетов

В этом конкретном случае единственный пакет SSDP M-SEARCH вызвал 8 пакетов в ответ. Просмотр в tcpdump:

Мишень совершила восьмикратное умножение пакетов и 26-кратное умножение трафика. К сожалению, это типичный случай SSDP.

Спуфинг IP

Последний шаг, необходимый для проведения атаки — убедить уязвимые серверы отсылать ответные пакеты на адрес жертвы, а не злоумышленника. Для этого злоумышленнику необходимо подделать IP-адрес отправителя в своих запросах.

Мы опросили IP-адреса рефлекторов, которые использовались в вышеупомянутой атаке на 100 Гбит/с. Оказалось, что из 920 тыс. адресов только 350 тыс. (35%) по прежнему отвечают на пробные запросы SSDP.

Ответившим на пробные запросы мы отправляли, в среднем, 7 пакетов:

Пакеты с запросами имели размер 110 байт. Пакеты с ответами — в среднем, 321 байт (± 29 байт).

Подробнее о серверах SSDP

Поскольку мы опросили уязвимые серверы SSDP, мы можем показать самые популярные значения заголовка Server :

104833 Linux/2.4.22-1.2115.nptl UPnP/1.0 miniupnpd/1.0

77329 System/1.0 UPnP/1.0 IGD/1.0

66639 TBS/R2 UPnP/1.0 MiniUPnPd/1.2

12863 Ubuntu/7.10 UPnP/1.0 miniupnpd/1.0

11544 ASUSTeK UPnP/1.0 MiniUPnPd/1.4

10827 miniupnpd/1.0 UPnP/1.0

8070 Linux UPnP/1.0 Huawei-ATP-IGD

7941 TBS/R2 UPnP/1.0 MiniUPnPd/1.4

7546 Net-OS 5.xx UPnP/1.0

6043 LINUX-2.6 UPnP/1.0 MiniUPnPd/1.5

5482 Ubuntu/lucid UPnP/1.0 MiniUPnPd/1.4

4720 AirTies/ASP 1.0 UPnP/1.0 miniupnpd/1.0

4667 Linux/2.6.30.9, UPnP/1.0, Portable SDK for UPnP devices/1.6.6

3334 Fedora/10 UPnP/1.0 MiniUPnPd/1.4

2814 1.0

2044 miniupnpd/1.5 UPnP/1.0

1330 1

1325 Linux/2.6.21.5, UPnP/1.0, Portable SDK for UPnP devices/1.6.6

843 Allegro-Software-RomUpnp/4.07 UPnP/1.0 IGD/1.00

776 Upnp/1.0 UPnP/1.0 IGD/1.00

675 Unspecified, UPnP/1.0, Unspecified

648 WNR2000v5 UPnP/1.0 miniupnpd/1.0

562 MIPS LINUX/2.4 UPnP/1.0 miniupnpd/1.0

518 Fedora/8 UPnP/1.0 miniupnpd/1.0

372 Tenda UPnP/1.0 miniupnpd/1.0

346 Ubuntu/10.10 UPnP/1.0 miniupnpd/1.0

330 MF60/1.0 UPnP/1.0 miniupnpd/1.0

.

Самые популярные значения заголовка ST :

298497 upnp:rootdevice

158442 urn:schemas-upnp-org:device:InternetGatewayDevice:1

151642 urn:schemas-upnp-org:device:WANDevice:1

148593 urn:schemas-upnp-org:device:WANConnectionDevice:1

147461 urn:schemas-upnp-org:service:WANCommonInterfaceConfig:1

146970 urn:schemas-upnp-org:service:WANIPConnection:1

145602 urn:schemas-upnp-org:service:Layer3Forwarding:1

113453 urn:schemas-upnp-org:service:WANPPPConnection:1

100961 urn:schemas-upnp-org:device:InternetGatewayDevice:

100180 urn:schemas-upnp-org:device:WANDevice:

99017 urn:schemas-upnp-org:service:WANCommonInterfaceConfig:

98112 urn:schemas-upnp-org:device:WANConnectionDevice:

97246 urn:schemas-upnp-org:service:WANPPPConnection:

96259 urn:schemas-upnp-org:service:WANIPConnection:

93987 urn:schemas-upnp-org:service:Layer3Forwarding:

91108 urn:schemas-wifialliance-org:device:WFADevice:

90818 urn:schemas-wifialliance-org:service:WFAWLANConfig:

35511 uuid:IGD<8c80f73f-4ba0-45fa-835d-042505d052be>000000000000

9822 urn:schemas-upnp-org:service:WANEthernetLinkConfig:1

7737 uuid:WAN<84807575-251b-4c02-954b-e8e2ba7216a9>000000000000

6063 urn:schemas-microsoft-com:service:OSInfo:1

.

Уязвимые IP-адреса как будто принадлежат, в основном, домашним маршрутизаторам.

Открытый SSDP — это уязвимость

Само собой понятно, что разрешить входящий трафик 1900/UDP из интернета на ваш домашний принтер или другое устройство — не самая лучшая идея. Эта проблема известна по крайней мере с января 2013 года:

Клиенты Cloudflare полностью защищены от атак SSDP и других атак с умножением класса L3. Эти атаки хорошо отражаются инфраструктурой Cloudflare и не требуют дополнительных действий. Однако увеличение размера SSDP может стать серьёзной проблемой для других пользователей интернета. Мы должны призвать своих интернет-провайдеров запретить IP-спуфинг в своих сетях, включить поддержку BGP flowspec и настроить сбор потока данных в сети (netflow).

Статью подготовили совместно Марек Майковски и Бен Картрайт-Кокс.

Обнаружение ssdp что это

SSDP (Simple Service Discovery Protocol) — сетевой протокол, используемый в небольших сетях, в том числе домашних, для анонсирования и выявления сетевых сервисов, в первую очередь поддерживаемых архитектурой Universal Plug-and-Play (UPnP). SSDP представляет собой текстовый протокол на базе HTTPU, использующий XML. Обмен сообщениями в нем осуществляется посредством датаграмм UDP.

Оглавление:

Подключил — и работает

Протокол SSDP является основой архитектуры UPnP. Он позволяет легко связывать между собой домашние устройства, работающие в рамках одной небольшой сети или подключенные к одной точке Wi-Fi. Среди таких устройств могут быть, например, смартфоны, принтеры и МФУ, умные телевизоры, медиаприставки, колонки, видеокамеры и пр. Чтобы SSDP работал, эти устройства должны поддерживать UPnP.

На устройствах и ПК, поддерживающих SSDP, эту функцию можно включить, отключить или приостановить. При включенной функции SSDP устройства сообщают информацию о себе и предоставляемых сервисах любому другому клиенту UPnP. Применяя SSDP, информацию о доступных сервисах предоставляют и компьютеры, подключенные к сети.

С помощью SSDP устройства и ПК не только «узнают» друг о друге, но и получают возможность каким-то образом взаимодействовать: обмениваться данными, запускать функции и сервисы на другом устройстве и пр.

Угрозы, связанные с SSDP

Однако необходимо помнить об обеспечении ИБ, поэтому нужно знать, что, во-первых, сам по себе протокол SSDP не обеспечивает шифрования (хотя, конечно, не препятствует устройствам обмениваться зашифрованными данными), и, во-вторых, во многих устройствах, предназначенных для использования в домашних условиях или небольшом офисе, функция поддержки SSDP по умолчанию включена, что создает риски несанкционированного доступа. Следовательно, эту функцию нужно держать отключенной, а включать лишь тогда, когда она реально нужна, и следить за тем, чтобы она была отключена на каждом устройстве, которое в данный момент ее не использует.

Проверить, включена ли служба обнаружения SSDP на вашем ПК под управлением Windows, можно с помощью команды services.msc. Чтобы убедиться в том, что поддержка SSDP включена на том или ином устройстве, следует внимательно изучить инструкцию к нему и проверить настройки.

Кроме того, необходимо помнить, что особенности SSDP могут быть использованы при реализации DDoS-атак типа «SSDP-амплификация».

DDoS-атаки с использованием SSDP

Эти атаки сетевого уровня (L3) используют уязвимости протокола SSDP, вероятно, ставшие следствием стремления его разработчиков максимально упростить взаимодействие устройств в небольшой сети. К сожалению, эта простота реализована в ущерб безопасности.

В самом общем виде подключение нового устройства выглядит следующим образом. Чтобы узнать, какие из устройств уже присутствуют в сети, добавляемое в нее устройство с включенной функцией SSDP отправляет поисковый запрос к другим устройствам на зарезервированный адрес и порт (239.255.255.250:1900), применяя «веерную рассылку», или мультивещание. В запросе устройство указывает соответствующий своему типу шаблон, или цель. В ответ на запрос каждое из имеющихся в сети устройств, поддерживающих в данный момент SSDP, отправляет UDP-сообщение с информацией о себе на IP-адрес источника и порт, с которого был отправлен запрос.

Фокус в том, что в рамках протокола SSDP проверка местоположения отправителя сообщения не производится, поэтому устройства готовы отвечать не только на запросы «соседей», но и на запросы, отправленные извне. Исключить такие запросы может и должен межсетевой экран (он же брандмауэр или firewall). Но, во-первых, владельцы сети далеко не всегда его устанавливают, и во-вторых, в установленном межсетевом экране порт 1900 нередко остается открытым. И поскольку ответ на запрос SSDP может быть в разы, а то и в десятки раз длиннее, чем сам запрос, становится возможной атака с усилением (SSDP-амплификация): фальшивый запрос, «прилетевший» из внешней сети и содержащий в качестве обратного IP-адреса адрес узла-жертвы, может вызвать многократно усиленный ответ и отправить его жертве. Ну а дальше — как в классическом сценарии DDoS: либо канал связи узла-жертвы окажется забит «мусором», либо сам узел «захлебнется», пытаясь обработать мощный поток SSDP-ответов.

Чтобы минимизировать атаки на основе SSDP, необходимо:

Программистан

Программистан