Обход перекрестной проверки что это

4674 (S, F): была предпринята попытка операции на привилегированном объекте.

Описание события:

Это событие создается при попытке выполнения привилегированных операций на защищенном объекте подсистемы после открытия объекта.

Это событие создает, например, когда используются SeShutdownPrivilege, SeRemoteShutdownPrivilege или SeSecurityPrivilege.

Событие сбоя создается при сбое попытки операции.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Тема:

Имя учетной записи [Тип = UnicodeString]: имя учетной записи, запрашиваемой привилегированной операции.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Форматы различаются и включают в себя следующее:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.”

Объект:

Object Server [Type = UnicodeString] [Необязательный]: содержит имя подсистемы Windows, вызываемой рутиной. Примерами подсистем являются:

Диспетчер учетной записи безопасности

Служба локальной безопасности NT / Служба проверки подлинности

Модуль Win32 SystemShutdown

Тип объекта [Type = UnicodeString] [Необязательный]: тип объекта, доступ к который был доступ во время операции.

В следующей таблице содержится список наиболее распространенных типов объектов:

Имя объекта [Тип = UnicodeString] [Необязательный]: имя объекта, доступ к который был доступ во время операции.

Сведения о процессе:

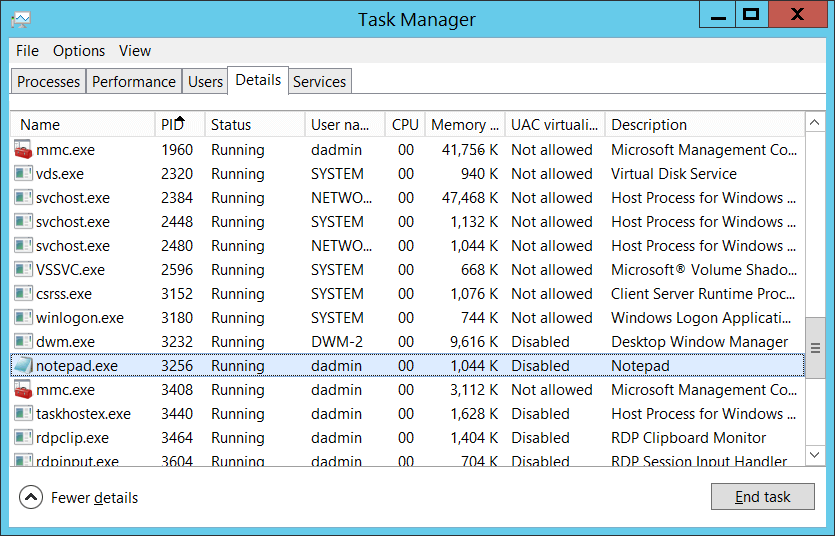

Process ID [Type = Pointer]: hexadecimal Process ID процесса, попытав операцию на привилегированном объекте. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе\ ИД нового процесса.

Имя процесса [Type = UnicodeString]: полный путь и имя исполняемого для процесса.

Запрашиваемая операция:

Желаемый доступ [Type = UnicodeString]: маска нужного доступа. Эта маска зависит от параметров Object Server и Object Type. Значение этого параметра находится в десятичной форме. Подробных сведений об этом параметре в этом документе нет. Если желаемый доступ не представлен, этот параметр будет иметь значение «0».

Привилегии [Type = UnicodeString]: список запрашиваемой пользовательской привилегии. Возможные привилегии зависят от подкатегории, как использование нечувствительных привилегий аудита, так и использование конфиденциальной привилегии аудита, как показано в следующих двух таблицах: **** ****

| Подкатегория события | Имя привилегий: Имя политики правой группы пользователя | Описание |

|---|---|---|

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeChangeNotifyPrivilege: Обход перекрестной проверки | Требуется получать уведомления об изменениях в файлах или каталогах. Эта привилегия также заставляет систему пропускать все проверки доступа к обходу. С помощью этой привилегии пользователь может пересекать деревья каталогов, даже если у пользователя может не быть разрешений на пройденный каталог. Эта привилегия не позволяет пользователю перечислять содержимое каталога только для обхода каталогов. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeCreateGlobalPrivilege: Создание глобальных объектов | Необходимо создать названные объекты сопоставления файлов в глобальном пространстве имен во время сеансов служб терминала. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeCreatePagefilePrivilege: Создание файла подкачки | С помощью этой привилегии пользователь может создавать и изменять размер pagefile. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeCreatePermanentPrivilege: Создание постоянных общих объектов | Требуется создать постоянный объект. Эта привилегия полезна для компонентов в режиме ядра, расширяющих пространство имен объектов. Компоненты, работающие в режиме ядра, уже имеют эту привилегию по своей сути; нет необходимости назначать им привилегию. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeCreateSymbolicLinkPrivilege: Создание символических ссылок | Требуется создать символическую ссылку. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeIncreaseBasePriorityPrivilege: Увеличение приоритета выполнения | Необходимо увеличить базовый приоритет процесса. С помощью этой привилегии пользователь может использовать процесс с помощью записи доступа свойств к другому процессу для увеличения приоритета выполнения, назначенного другому процессу. Пользователь с этой привилегией может изменить приоритет планирования процесса с помощью пользовательского интерфейса Task Manager. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeIncreaseQuotaPrivilege: Настройка квот памяти для процесса | Требуется увеличить квоту, назначенную процессу. С помощью этой привилегии пользователь может изменять максимальную память, которую можно потреблять в процессе. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeIncreaseWorkingSetPrivilege: Увеличение рабочего набора процесса | Требуется выделить больше памяти для приложений, которые работают в контексте пользователей. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeLockMemoryPrivilege: Блокировка страниц в памяти | Требуется заблокировать физические страницы в памяти. С помощью этой привилегии пользователь может использовать процесс хранения данных в физической памяти, что не позволяет системе перекаповка данных в виртуальную память на диске. Осуществление этой привилегии может существенно повлиять на производительность системы, уменьшая количество доступной памяти случайного доступа (RAM). |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeMachineAccountPrivilege: Добавление рабочих станций к домену | С помощью этой привилегии пользователь может создать учетную запись компьютера. Эта привилегия действительна только для контроллеров домена. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeManageVolumePrivilege: Выполнение задач по обслуживанию томов | Необходимые для выполнения задач технического обслуживания на томе, например удаленной дефрагментации. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeProfileSingleProcessPrivilege: Профилирование одного процесса | Необходимый для сбора сведений о профилях для одного процесса. С помощью этой привилегии пользователь может использовать средства мониторинга производительности для мониторинга производительности несистемных процессов. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeRelabelPrivilege: Изменение метки объекта | Требуется изменить обязательный уровень целостности объекта. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeRemoteShutdownPrivilege: Принудительное удаленное завершение работы | Необходимо отключить систему с помощью сетевого запроса. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeShutdownPrivilege: Завершение работы системы | Необходимо отключить локализованную систему. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeSyncAgentPrivilege: Синхронизация данных службы каталогов | Эта привилегия позволяет владельцу читать все объекты и свойства в каталоге, независимо от защиты объектов и свойств. По умолчанию он назначен учетным записям администратора и LocalSystem на контроллерах домена. С помощью этой привилегии пользователь может синхронизировать все данные службы каталогов. Это также называется синхронизацией Active Directory. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeSystemProfilePrivilege: Профилирование производительности системы | Требуется собрать сведения о профилях для всей системы. С помощью этой привилегии пользователь может использовать средства мониторинга производительности для мониторинга производительности системных процессов. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeSystemtimePrivilege: Изменение системного времени | Необходимо изменить время работы системы. С помощью этой привилегии пользователь может изменять время и дату на внутренних часах компьютера. Пользователи, на которые назначено это право пользователя, могут повлиять на внешний вид журналов событий. Если время системы изменено, события, которые регистрируются, будут отражать это новое время, а не фактическое время, когда произошли события. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeTimeZonePrivilege: Изменение часового пояса | Требуется настроить часовой пояс, связанный с внутренними часами компьютера. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeTrustedCredManAccessPrivilege: Доступ к диспетчеру учетных данных от имени доверенного вызывающего | Требуется получить доступ к диспетчеру учетных данных в качестве доверенного звонивца. |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные | SeUndockPrivilege: Отключение компьютера от стыковочного узла | Требуется отсоедить ноутбук. С помощью этой привилегии пользователь может отсоедидить переносной компьютер от станции док-станции без входа в систему. |

| Подкатегория события | Имя привилегий: Имя политики правой группы пользователя | Описание |

|---|---|---|

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeAssignPrimaryTokenPrivilege: Замена маркера уровня процессов | Необходимо назначить основной маркер процесса. С помощью этой привилегии пользователь может инициировать процесс замены маркера по умолчанию, связанного с запущенным подпроцессом. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeAuditPrivilege: Создание аудитов безопасности | С помощью этой привилегии пользователь может добавлять записи в журнал безопасности. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeBackupPrivilege: Архивация файлов и каталогов | — Требуется для выполнения операций резервного копирования. С помощью этой привилегии пользователь может обходить файлы и каталоги, реестр и другие постоянные разрешения объекта для создания системы. Эта привилегия заставляет систему предоставлять все возможности управления доступом для чтения любому файлу независимо от списка управления доступом ** (ACL), заданного для файла. Любой запрос доступа, кроме чтения, по-прежнему оценивается с помощью ACL. Если эта привилегия будет предоставлена, будут предоставлены следующие права доступа: READ_CONTROL ACCESS_SYSTEM_SECURITY FILE_GENERIC_READ FILE_TRAVERSE |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeCreateTokenPrivilege: Создание маркерного объекта | Позволяет процессу создать маркер, который он может использовать для получения доступа к любым локальным ресурсам, когда в процессе используются API NtCreateToken или другие API создания маркеров. Если для процесса требуется эта привилегия, рекомендуется использовать учетную запись LocalSystem (которая уже включает эту привилегию), а не создавать отдельную учетную запись пользователя и назначать ее. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeDebugPrivilege: Отладка программ | Требуется отламывка и настройка памяти процесса, который принадлежит другой учетной записи. С помощью этой привилегии пользователь может прикрепить отладка к любому процессу или к ядру. Разработчики, отладившие собственные приложения, не нуждаются в этом праве пользователя. Разработчики, отладившие новые компоненты системы, нуждаются в этом праве пользователя. Это право пользователя обеспечивает полный доступ к чувствительным и критически важным компонентам операционной системы. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeImpersonatePrivilege: Имитация клиента после проверки подлинности | С помощью этой привилегии пользователь может выдать себя за другие учетные записи. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeLoadDriverPrivilege: Загрузка и выгрузка драйверов устройств | Требуется загрузить или выгрузить драйвер устройства. С помощью этой привилегии пользователь может динамически загружать и разгружать драйверы устройств или другой код в режиме ядра. Это право пользователя не применяется к драйверам устройств Plug и Play. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeLockMemoryPrivilege: Блокировка страниц в памяти | Требуется заблокировать физические страницы в памяти. С помощью этой привилегии пользователь может использовать процесс хранения данных в физической памяти, что не позволяет системе перекаповка данных в виртуальную память на диске. Осуществление этой привилегии может существенно повлиять на производительность системы, уменьшая количество доступной памяти случайного доступа (RAM). |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeRestorePrivilege: Восстановление файлов и каталогов | Необходимые для выполнения операций восстановления. Эта привилегия заставляет систему предоставлять все управление доступом к записи любому файлу, независимо от ACL, указанного для файла. Любой запрос доступа, кроме записи, по-прежнему оценивается с помощью ACL. Кроме того, эта привилегия позволяет установить любого допустимого пользователя или группу SID в качестве владельца файла. Если эта привилегия будет предоставлена, будут предоставлены следующие права доступа: WRITE_DAC WRITE_OWNER ACCESS_SYSTEM_SECURITY FILE_GENERIC_WRITE FILE_ADD_FILE FILE_ADD_SUBDIRECTORY DELETE С помощью этой привилегии пользователь может обходить разрешения файлов, каталогов, реестров и других постоянных объектов при восстановлении архивных файлов и каталогов и определяет, какие пользователи могут установить любого допустимого директора безопасности в качестве владельца объекта. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeSecurityPrivilege: Управление журналом аудита и безопасности | Требуется выполнять ряд функций, связанных с безопасностью, таких как управление и просмотр событий аудита в журнале событий безопасности. С помощью этой привилегии пользователь может указать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и клавиши реестра. Пользователь с этой привилегией также может просматривать и очищать журнал безопасности. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeSystemEnvironmentPrivilege: Изменение параметров среды изготовителя | Требуется изменить невольную оперативную память систем, которые используют этот тип памяти для хранения сведений о конфигурации. |

| Аудит использования привилегий, затрагивающих конфиденциальные данные | SeTakeOwnershipPrivilege: Смена владельцев файлов и других объектов | Обязательное право собственности на объект без предоставления дискреционного доступа. Эта привилегия позволяет задать значение владельца только тем значениям, которые владелец может законно назначить в качестве владельца объекта. С помощью этой привилегии пользователь может взять на себя ответственность за любой объект в системе, в том числе объекты Active Directory, файлы и папки, принтеры, ключи реестра, процессы и потоки. |

Рекомендации по контролю безопасности

Для 4674 (S, F): была предпринята попытка операции на привилегированном объекте.

Если необходимо отслеживать события, связанные с определенными подсистемами Windows («Объектныйсервер»), например LSA или Security Account Manager, отслеживайте это событие для соответствующего «Объектногосервера».

Если необходимо отслеживать события, связанные с определенными типами объектов Windows («Типобъекта»), например File или Key, отслеживайте это событие для соответствующеготипаобъектов.»

Если у вас есть заранее определенное «Имяпроцесса» для процесса, о чем сообщалось в этом событии, отслеживайте все события с помощью «Имяпроцесса», не равного вашему определенному значению.

Вы можете отслеживать, не находится ли «Имяпроцесса» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть список определенных прав пользователей, которые никогда не должны использоваться или использоваться только несколькими учетных записями****(например, SeDebugPrivilege), срабатывает оповещение о таких «привилегиях».

Если у вас есть список определенных прав пользователей, для которых каждое использование должно быть оповещено или отслеживается (например, SeRemoteShutdownPrivilege), срабатывает оповещение для этих «привилегий».

Обход перекрестной проверки что это

Результирующее право: разрешить или запретить?

При назначении прав можно определить как разрешение, так и запрещение на выполнение какой-либо операции. Если пользователь входит в несколько групп, то каждая из них может иметь свой набор разрешений и запретов для данной операции. Как формируется итоговое разрешение, особенно если разрешения различных групп противоречат друг другу?

Первоначально проверяется, существуют ли запреты на выполнение операций для какой-либо из групп, в которые входит пользователь, и для самой учетной записи. Если хотя бы для одной группы определен запрет доступа, то система сформирует отказ в операции. Затем проверяется наличие разрешений на доступ. Если хотя бы для одной группы будет найдено разрешение, то пользователь получит право выполнения желаемого действия.

В соответствии с описанным правилом обработки, если пользователь как член одной группы имеет разрешение на выполнение действия, а как член другой группы — запрет, то результатом явится отказ в выполнении операции.

Следует быть крайне осторожным при назначении явных запретов. Очень легко (если на компьютере используется сложная структура групп) запретить даже самому себе выполнение тех или иных операций.

Существует единственное отступление от данного принципа преимущества запрета перед разрешением, известное автору. Это определение итогового разрешения на основе наследуемых и явно указанных прав, которое описано далее в этой статье.

В последних версиях Windows система позволяет отобразить результирующие разрешения доступа к данном объекту для любого пользователя или группы. Эта операция вызывается из меню дополнительных параметров безопасности соответствующего объекта системы.

Разрешения общего доступа и разрешения безопасности

Для объектов, предоставляемых в совместное использование, существуют два типа разрешений. Это разрешения общего доступа и разрешения безопасности. Разрешения общего доступа определяют право на использование данного ресурса при сетевом подключении. Если у пользователя нет такого права (или это действие запрещено явно), то он просто не сможет подключиться к запрашиваемому ресурсу.

Разрешение безопасности— это разрешение на уровне прав доступа файловой системы. Оно существует при использовании файловой системы типа NTFS и проверяется независимо от разрешений общего доступа. Иными словами, если пользователю разрешено подключаться к этому ресурсу по сети, но доступ к файлам запрещен разрешениями безопасности, то в итоге работа с такими файлами будет невозможна. Если на диске с ресурсами использована файловая система FAT (FAT32), то доступ по сети будет контролироваться только разрешениями общего доступа.

Типичной ошибкой пользователей, связанной с наличием двух типов разрешений, является предоставление в совместное использование папок, находящихся на рабочем столе. После предоставления общего доступа к таким папкам другие пользователи не могут открыть файлы и т. п. Связана эта ошибка с тем, что рабочий стол — это папка в профиле пользователя. А разрешение безопасности на профиль пользователя по умолчанию разрешает доступ к нему только этому пользователю и администратору компьютера. Поэтому для возможности работы других пользователей с такой общей папкой необходимо добавить для них разрешения безопасности на уровне файловой системы.

Поскольку эти разрешения в определенной степени дублируют друг друга (сточки зрения результата), то на практике их обычно комбинируют в зависимости от желаемых условий доступа.

Наследуемые разрешения: будьте внимательны

По умолчанию вновь создаваемые ресурсы наследуют свои разрешения безопасности от родителей. Так, при сохранении нового файла его разрешения будут установлены по разрешениям той папки, в которой создается файл.

При необходимости изменения прав внутри такой структуры наследования легко можно добавить новые права для любых учетных записей. С исключением дело обстоит несколько сложнее. Сначала необходимо разорвать цепочку наследования (в диалоговом окне, открывающемся при нажатии кнопки Дополнительно в свойствах безопасности, снять флажок Разрешить наследование разрешений от родительского объекта. ) и отредактировать список установленных прав.

Назначение разрешений файловой системы обычно не представляет особой сложности. При этом наиболее частый вопрос, который возникает у пользователей, — это изменение прав доступа, когда в свойствах объекта они отображаются квадратиками с серым фоном.

Такое отображение свидетельствует о том, что разрешения на данный объект наследуются от родительского. Для того чтобы изменить их, необходима данную связь разорвать. Эта операция выполняется через кнопку Дополнительно— достаточно снять уже упоминавшийся флажок Разрешить наследование.

Разрешения, которые добавлены к списку унаследованных, называют явно установленными. Явно установленные разрешения имеют преимущество перед унаследованными. При этом не работает принцип верховенства запрета. Если унаследовано право запрета на доступ, а явно задано разрешение, то в результате пользователь сможет выполнять операции с файлами.

В свойствах файла отмечены как запреты (унаследованы от родительской папки, выделены серым фоном флажка выбора), так и явно назначенные полные права владения. В этом случае будет действовать явное назначение прав. Пользователь сможет выполнять с файлом любые операции, несмотря на наличие запрета.

В такой ситуации результирующие права неверно отображались самой системой: было показано полное отсутствие прав, несмотря на наличие разрешения полного доступа.

Администратору следует внимательно отнестись к такому правилу, поскольку это может привести к неучитываемым возможностям доступа к данным. Причем на компьютере автора окно отображения результирующих прав доступа неверно показывало существующие разрешения: права доступа к файлу не были показаны, хотя они фактически имелись.

Восстановление доступа к ресурсам

В условиях предприятия нередки ситуации, когда необходимо получить доступ к ресурсам, разрешения на использование которых не существует. Это могут быть файлы уволившегося пользователя или ресурсы, ставшие недоступными для всех пользователей вследствие ошибки, произошедшей при наложении разрешений.

Для разрешения подобных ситуаций используется специальное право — право владельца объекта.

Владелец объекта — эта та учетная запись, от имени которой создан данный объект. У владельца объекта есть неотъемлемое право — назначать разрешения безопасности. Иными словами, если пользователь создал файл, а потом администратор запретил ему с помощью разрешений безопасности доступ к этому файлу, то пользователь как владелец этого файла сможет в любой момент восстановить работу с данным ресурсом (или предоставить право работы другому пользователю).

Владельца объекта можно заменить. По умолчанию возможностью присвоить себе право владельца объекта обладают только администраторы.

Для получения доступа к объектам в общем случае администратор должен выполнить следующие действия:

1. Сначала стать владельцем этих объектов (выполняется через кнопку Дополнительно в настройках безопасности).

2. Воспользовавшись правом владельца объекта, установить для него желаемые разрешения безопасности.

Обратите внимание, что квоты использования дискового пространства рассчитываются по владельцам объектов, поэтому после того как для получения разрешения безопасности администратор стал владельцем некоей папки, объем этой папки перешел из квоты пользователя в квоту администратора.

Обход перекрестной проверки

Если пользователю запрещен доступ к текущей папке, но разрешен к вложенной, то он сможет, например, открыть файл из последней, указав явным образом полный путь к нему. Эту особенность принято называть обходом перекрестной проверки.

Настройкой параметров безопасности можно запретить данную возможность. Однако такое решение должно применяться только в особых, специально аргументированных случаях, поскольку оно повлечет сбои в работе многих программ (например, невозможность работы в Outlook Web Access).

Администратору следует учитывать данный вариант предоставления прав доступа и правильно настраивать соответствующие параметры.

Изменение атрибутов объектов при операциях копирования и перемещения

Установка разрешений на доступ к объектам в Windows не представляет особой сложности. Достаточно выделить объект, открыть его свойства и назначить необходимых пользователей с желаемыми правами.

В то же время принципы изменения свойств объектов при их копировании или перемещении часто остаются без внимания, хотя неточное понимание вариантов изменения разрешений может привести к незапланированному результату. Так, если при копировании файла он перестанет быть зашифрованным, а вы по-прежнему считаете информацию, содержащуюся в нем, защищенной, то такой факт может привести к неприятным последствиям. О таких последствиях пользователю стала сообщать Windows Vista, но в случае работы в предыдущих версиях этот факт нужно учитывать самостоятельно.

Описываемые далее правила изменения атрибутов имеют смысл только при файловых операциях на дисках с системой NTFS. Если файл копируется/перемещается на диск с файловой системой FAT32 (FAT), то он теряет атрибуты шифрования, сжатия и т. п. Иными словами, после копирования шифрованного файла на дискету он не будет оставаться зашифрованным. Следует учитывать это и при копировании файлов на сетевые ресурсы, поскольку они могут размещаться на дисках с файловыми системами FAT.

Что необходимо учитывать при выполнении файловых операций? По умолчанию вновь создаваемые объекты наследуют те разрешения, которые присвоены их родителям. Так, файл будет иметь те же параметры безопасности, что и папка, в которой он создается. Иными словами, если вы создаете новый файл в папке, которой присвоен атрибут «зашифрованный», то этот файл также будет зашифрованным. Или если вы создаете файл в папке, к которой нет доступа пользователю Иванов, то и к файлу этот пользователь доступа не получит.

При операциях копирования файл создается заново. Поэтому по новому месту он всегда будет иметь атрибуты той папки, в которую скопирован. В результате если вы скопируете зашифрованный файл в незашифрованную папку, то файл в этой папке после завершения операции окажется незашифрованным. Если вы копируете обычный файл в папку с атрибутом «сжатый», то новый файл будет подвергнут динамическому сжатию.

Операции перемещения имеют некоторые особенности. Если файл перемещается с одного диска на другой, то операция фактически будет состоять из двух этапов: копирования файла, а потом удаления его по прежнему месту. Поэтому атрибуты файлу будут присвоены по правилам операции копирования. Файл будет иметь атрибут той папки, в которую он помещен.

Если файл перемещается в пределах одного диска, то операционная система не выполняет операцию копирования. Файл остается на прежнем месте, только в таблице размещения файлов для него меняется соответствующий указатель. Иными словами, все атрибуты файла остаются неизменными. То есть при перемещении незашифрованного файла в зашифрованную папку на том же диске информация в файле останется незашифрованной.

Результирующие права и утилиты

Как правило, в организации существует достаточно сложная структура групп пользователей с отличающимися правами доступа к информации. При этом часть прав наследуется от родительских групп, некоторые права прописываются за пользователями или группами явно. А для доступа по сети к совместно используемым ресурсам необходимо интегрировать как права доступа, заданные для файловой системы, так и права доступа совместного использования.

Поскольку обычно пользователь одновременно входит в несколько групп, то определить, получит ли он в итоге право доступа к данному объекту, часто бывает очень сложно. Поэтому в системе введена возможность отображения результирующего права пользователя.

Для того чтобы узнать, какие права пользователь (группа) будет иметь по отношению к некоторому объекту, достаточно открыть свойства объекта, на вкладке Безопасность нажать кнопку Дополнительно и выбрать вкладку Действующие разрешения. После чего необходимо выбрать пользователя, для которого будут определяться действующие права, и посмотреть итоговый результат.

Средствами групповой политики администратор имеет возможность отключения просмотра результирующих прав.

Рекомендации по применению разрешений

Общая рекомендация при назначении прав доступа состоит в преимущественном использовании групп по сравнению с назначением прав для отдельных пользователей. Такой подход упрощает администрирование, позволяет гораздо быстрее, проще и понятнее устанавливать разрешения.

Например, для локального компьютера можно создать несколько локальных групп, объединить в них как пользователей данной системы, так и доменные учетные записи, после чего уже с использованием данных групп назначать разрешения на доступ к тем или иным объектам.

В общем случае рекомендуется придерживаться следующего порядка назначения разрешений. Необходимые учетные записи следует добавить в глобальные группы домена, глобальные группы домена включить в локальные группы домена и уже для этих локальных групп назначать желаемые разрешения.