Неверно что средством борьбы с ip spoofing является

Что такое спуфинг и как предотвратить спуфинг-атаку

Как правило, основная цель спуфинга – получить доступ к личной информации, украсть деньги, обойти контроль доступа к сети или распространить вредоносное ПО через ссылки на зараженные веб-страницы или зараженные файлы, вложенные в электронное письмо / сообщение. При любой форме общения в Интернете мошенники будут пытаться использовать спуфинг, чтобы попытаться украсть вашу онлайн-личность и ИТ-активы.

Предлагаем вам подробнее узнать о том, как происходит спуфинг, какие существуют типы спуфинг-атак, как определить спуфинг, и как его предотвратить.

Как происходит спуфинг

Термин «spoof» (спуф) в английском языке существует уже более века и относится к любой форме обмана. Однако сегодня он в основном используется в тех случаях, когда речь идет о кибер-преступности. Каждый раз, когда мошенник маскирует себя под другого человека (организацию, сайт, отправитель и пр.), то такой случай – это спуфинг.

Спуфинг может применяться к различным коммуникационным каналам и задействовать различные уровни технических ноу-хау. Чтобы спуфинг-атака была успешной, она должна включать в себя определенный уровень социальной инженерии. Это означает, что методы, которые используют мошенники, способны эффективно обмануть своих жертв и заставить их предоставить свою личную информацию. Мошенники используют методы социальной инженерии, чтобы играть на уязвимых человеческих качествах, таких как жадность, страх и наивность.

Типы спуфинг-атак

Спуфинг с подменой номера вызывающего абонента (Caller ID Spoofing)

Идентификатор вызывающего абонента (Caller ID) позволяет получателю телефонного звонка определить личность того, кто звонит. Такой вид спуфинга происходит в тех случаях, когда мошенник использует ложную информацию для изменения идентификатора вызывающего абонента (т.е. мошенник звонит якобы с другого телефона – например, телефон вашего друга). Поскольку спуфинг с подменой идентификатора вызывающего абонента делает невозможной блокировку номера, многие телефонные мошенники используют такой вид спуфинга, чтобы скрыть свой реальный номер телефона, с которого осуществляется данный звонок, чтобы в конечном итоге скрыть свою личность. Иногда мошенники используют ваш код города, чтобы создать впечатление, что звонок местный.

Большинство спуфинг-атак с подменой идентификатора вызывающего абонента происходит с помощью VoIP (Voice over Internet Protocol), который позволяет мошенникам создавать номер телефона и имя идентификатора вызывающего абонента по своему выбору. Как только получатель звонка ответит на звонок, мошенник попытается убедить его предоставить ему требуемую важную информацию.

Спуфинг с подменой сайта (Website Spoofing)

Спуфинг с подменой сайта – это тип спуфинг-атаки, в рамках которой мошенник пытается создать опасный (вредоносный) сайт похожим на надежный безопасный сайт (например, известного банка), используя его шрифты, цвета и логотипы. Такой спуфинг проводится путем репликации оригинального надежного сайта с целью привлечения пользователей на специально созданный поддельный фишинговый или вредоносный сайт. Такие «скопированные» сайты, как правило, имеют примерно такой же адрес сайта, как и исходный оригинальный сайт, а потому, на первый взгляд, кажутся обычным пользователям реальными (оригинальными) сайтами. Однако такие «скопированные» сайты обычно создаются для незаконного получения личной информации посетителя сайта.

Спуфинг с подменой адреса электронной почты (Email Spoofing)

Также в качестве адресов электронной почты отправителей могут подставляться те адреса, которые очень похожи на адреса известных вам отправителей (незаметная разница в букве/цифре), либо мошенник может маскировать поле «От» (“From”) с адресом отправителя и в точности указывать тот адрес электронной почты, которому вы можете доверять.

Спуфинг с подменой IP-адреса (IP Spoofing)

Когда мошенник стремится скрыть реальное местоположение в Интернете того места, откуда запрашиваются или куда отправляются данные пользователя/жертвы, то обычно используется спуфинг с подменой IP-адреса. Цель IP-спуфинга состоит в том, чтобы заставить компьютер жертвы думать, что информация, отправляемая мошенником пользователю, исходит из надежного источника, что позволяет вредоносному контенту доходить до пользователя.

Спуфинг с подменой DNS-сервера (DNS Server Spoofing)

Спуфинг с подменой Domain Name System (DNS), также известный как «отравление кэша», используется для перенаправления трафика пользователя на поддельные IP-адреса. Такой метод позволяет перенаправлять пользователей на вредоносные сайты. В рамках такой атаки мошенник меняет IP-адреса DNS-серверов, указанных на компьютере жертвы, на поддельные IP-адреса, который мошенник хочет использовать для обмана жертвы.

ARP-спуфинг (ARP Spoofing)

ARP-спуфинг (Address Resolution Protocol) часто используется для изменения или кражи данных, а также для взлома компьютера жертвы внутри его сессии (подключения). Для этого злоумышленник свяжет себя с IP-адресом жертвы, чтобы иметь возможность получить доступ к тем данным, которые изначально предназначались для владельца этого IP-адреса (т.е. жертвы).

SMS-спуфинг (Text Message Spoofing)

GPS-спуфинг (GPS Spoofing)

Атака типа GPS-спуфинг происходит для «обмана» GPS-приемника, когда передаются поддельные сигналы, которые напоминают настоящие. Другими словами, мошенник притворяется, что находится в одном месте, а на самом деле находится в другом. Мошенники могут использовать такой прием, чтобы, например, взломать GPS в автомобиле и отправить вас по ложному адресу или даже вмешаться в GPS-сигналы кораблей, самолетов и т.д. Любое мобильное приложение, которое полагается на данные о местоположении смартфона, может стать мишенью для такого типа атаки.

Атака посредника или «человека посередине» (Man-in-the-middle Attack, MitM)

Атаки типа Man-in-the-middle (MitM) происходят в тех случаях, когда мошенник взламывает Wi-Fi сеть или создает дублирующую поддельную Wi-Fi сеть в том же месте для перехвата веб-трафика между двумя сторонами подключения (отправитель и получатель трафика). С помощью такой атаки мошенники могут перенаправлять к себе используемую жертвой конфиденциальную информацию, такую как логины, пароли или номера банковских карт.

Спуфинг с подменой расширений файлов (Extension Spoofing)

Чтобы замаскировать вредоносные программы, мошенники часто используют спуфинг с подменой расширений. Например, они могут переименовать файл в «filename.txt.exe», спрятав вредоносную программу внутри расширения. Таким образом, файл, который кажется текстовым документом, на самом деле при его открытии запускает вредоносную программу.

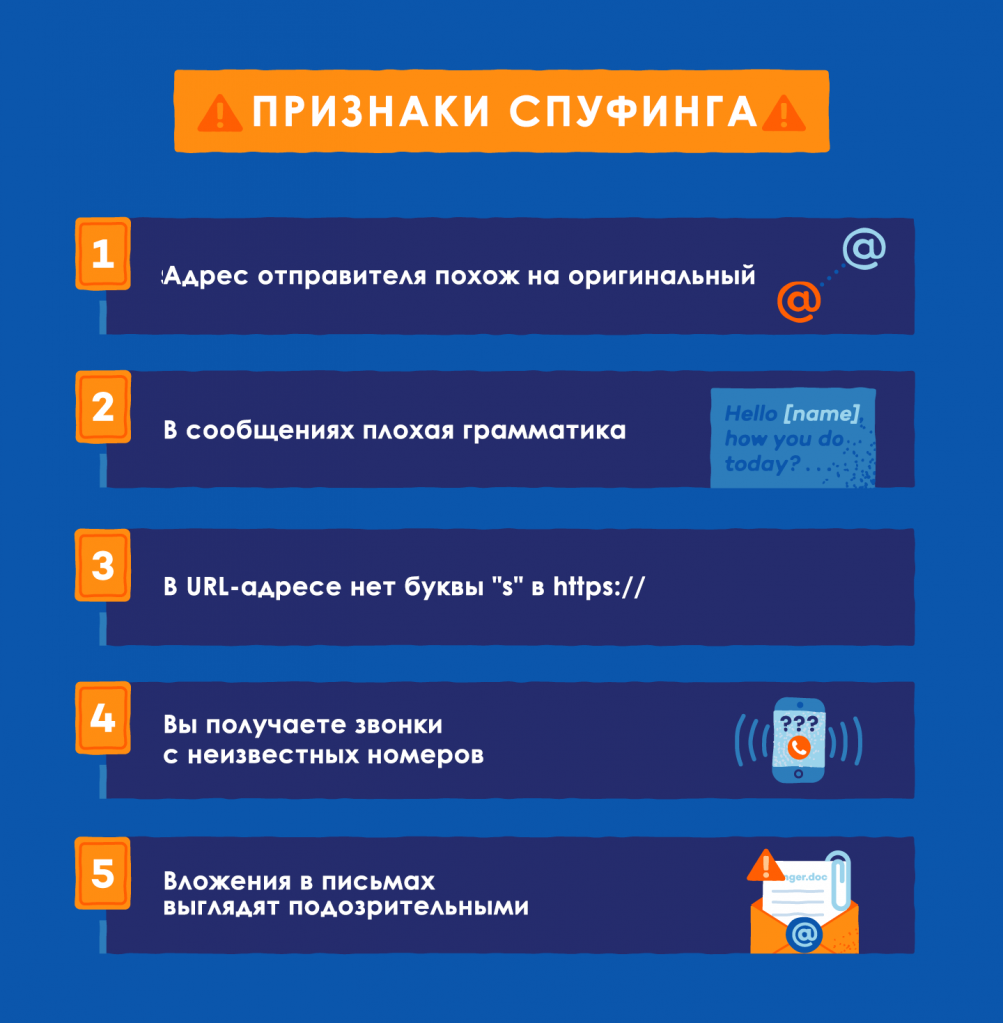

Как узнать, не применяют ли к вам методы спуфинга

Спуфинг с подменой адреса электронной почты (Email Spoofing)

Спуфинг с подменой сайта (Website Spoofing)

Спуфинг с подменой номера вызывающего абонента (Caller ID Spoofing)

Как защититься от спуфинг-атак

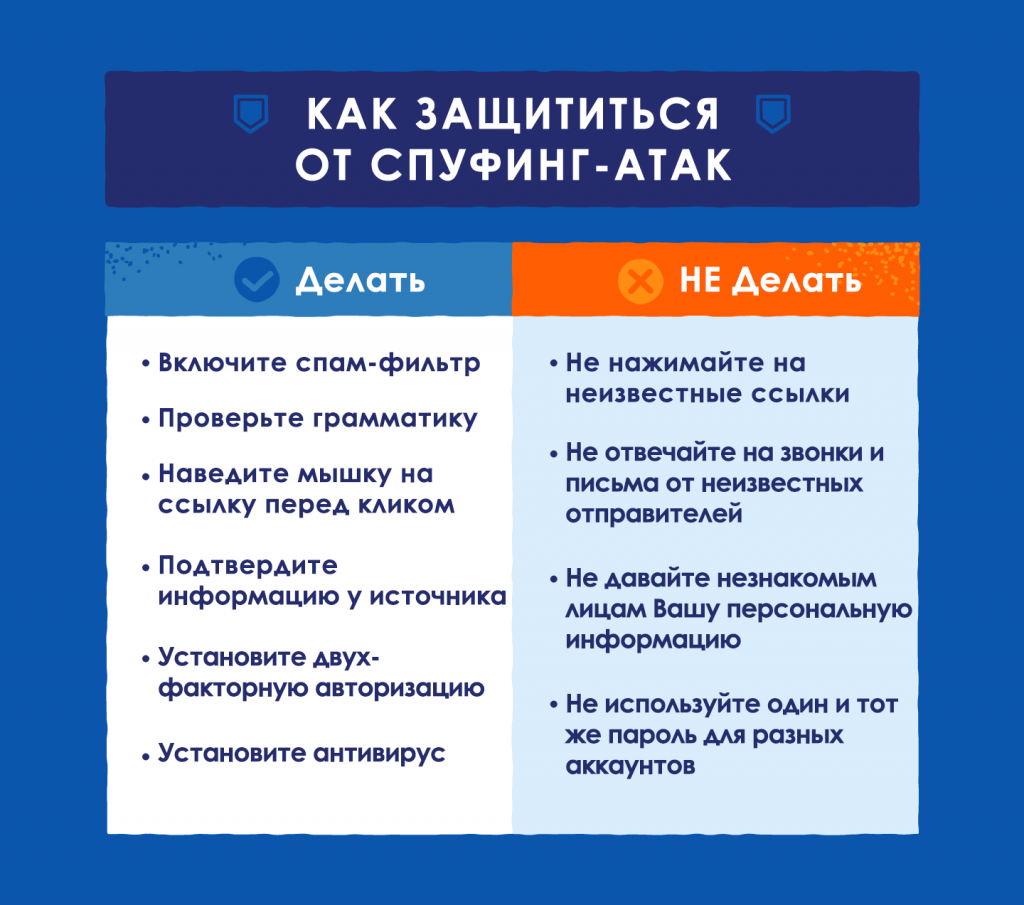

Существует ряд рекомендаций, которым вам следует придерживаться, чтобы защитить себя от спуфинг-атак. Оставайтесь на шаг впереди мошенников с нашими полезными советами, что следует делать, а что делать не следует:

Следует делать

НЕ следует делать

Если вы считаете, что вас обманули, вы можете подать жалобу в центр защиты прав потребителей. Вы также можете обратиться в местное отделение полиции, если потеряли деньги из-за обмана. Также советуем вам использовать антивирусное программное обеспечение, чтобы обезопасить свою цифровую жизнь и защитить себя от обмана и спуфинга.

Что такое IP спуфинг и как предотвращать спуфинг-атаки

Злоумышленники сети Интернет знают множество способов, как оставаться незамеченными и как скрывать свое истинное лицо. Одним из распространенных методов маскировки в режиме онлайн является IP Spoofing.

Используя такой подход, преступник с легкостью может пробраться в чужой компьютер, получив к нему доступ, при этом будет выдавать себя за доверенное устройство. Данный обзор посвящен раскрытию понятия, что такое ip спуфинг, как его выявлять и как можно от него защититься.

Что такое IP-адрес и IP-спуфинг

IP-адрес является уникальным сетевым адресом узла в компьютерной сети, которая сформирована на базе объединения протоколов TCP и IP. Интернет-сеть требует, чтобы каждый адрес был уникальным, а также в рамках локальной сети должен поддерживаться тоже уникальный адрес.

Структура IP-адреса представляет собой два элемента – номер сети и номер узла.

IP-спуфинг определяется как одно из направлений хакерских атак, когда задействуется чужой IP, чтобы обмануть систему безопасности и проникнуть в постороннюю компьютерную сеть. Слово «spoof» с английской языка означает мистификацию, то есть злоумышленник маскируется под своего, чтобы проникнуть к частным данным.

Метод спуфинга используется в определенных целевых атаках, когда хакер изменяет данные адреса отправителя в IP-пакете. Все эти действия позволяют скрыть истинный адрес того, кто совершает данную атаку, чтобы получить ответный пакет на свой адрес или же реализовать другие личные цели.

Чаще всего онлайн-нарушители атакуют чужие компьютеры, чтобы фальсифицировать собственные заголовки IP-пакетов, в частности изменять IP-адрес источника. В этом случае спуфинг приравнивается к «слепой подмене». На самом деле, фальсифицированный пакет не может передаться в машину крэкера из-за измененного исходящего адреса. Но есть способы обхода и получения желаемого.

Таких способов два:

Как делается IP спуфинг?

Как уже было сказано выше, подмена IP в пакете данных происходит двумя способами – заменой адреса в системе на нужный хакеру, чтобы он автоматически добавлялся в пакет, и путем самостоятельного создания пакета, в который можно записать любой source IP.

Но эти атаки являются трудоемкими, поскольку хакер не получает ответные пакеты целевого сервера.

Например, история помнит всемирно известную атаку 1994-го года, совершенную Кевином Митником на машину Цумоту Шимомуры.

Ее принцип заключался в следующем:

Кто использует IP спуфинг

TCP – это протокол транспортного уровня, оснащенный встроенным механизмом для предотвращения спуфинга. Но существует еще протокол UDP, который не располагает таким механизмом и все его приложения наиболее уязвимы для спуфинга.

В рамках ip spoofing крэкер не видит ISNs, потому что не получит ответ от сервера. Чтобы установить соединение от имени чужого адреса, нужно угадать ISNs.

Среди самых распространенных вариаций спуфинг-атак можно назвать следующие:

Как защититься от спуфинг-атаки

Самый легкий для выявления тип спуфинга – это через email. Если пользователь получил письмо, в котором его просят предоставить личные данные, это уже говорит об угрозе спуфинга. Всегда нужно проверять адрес отправителя и использовать зашифрованные контейнеры и даже не вестись на такие попытки – ни одна компания никогда не запрашивает персональные данные по э-мейл.

Но пользователь никогда не узнает о том, что его атаковали, поскольку может не обратить внимание на изменение поведения сайтов или появления подозрительных деталей. Но если вы засомневаетесь в надежности веб-ресурса, лучше сразу закрыть его или не выполнять никакие действия, особенно финансовые операции, чтобы обезопасить себя от взлома и проникновения мошенников.

Специфика спуфинга в том, что такая атака маскирует истинный источник, поэтому его не легко устранить. Зато соблюдение элементарных правил безопасности позволит защититься или, как минимум, предотвратить попытку проникновения к пользовательским данным.

IP спуфинг нельзя остановить, но важно принять эффективные меры, чтобы не дать поддельным пакетам попасть в сеть. В этом случае используется прием фильтрации входа.

Данная мера заключается в том, что используется опция фильтра, чтобы проверять входящие IP-пакеты и изучать их исходные заголовки. Если выявляется несовпадение данных или же возникает подозрение в их подлинности, они будут отклонены.

Многие сети практикуют фильтрацию исходящего типа, чтобы проверять направляемые другим машинам пакеты с данными. Это также помогает предотвращать попытки взломов и ip спуфинг-атак.

Пользователям рекомендуется применять такие меры защиты и предотвращения действий злоумышленников:

Заключение

С одной стороны, понимать спуфинг, что это атака хакеров – мало. Важно еще применять меры безопасности для защиты своих личных данных. Всегда пользуйтесь антивирусной программой, храните все важные файлы в надежно месте.

IP-Spoofing является достаточно распространенной проблемой, и так легко от нее не избавиться. Если понимать, как все устроено и как действует, тогда проще обезопаситься, используя VPN сервисы, которые шифруют Ваш трафик, и совершать только проверенные манипуляции в сети.

IP-спуфинг: что это такое и как защитить себя от него

Предполагаемыми жертвами кибератак с использованием IP-спуфинга обычно являются компьютеры и организации, а не отдельные люди или клиенты.

Что такое IP-спуфинг?

Прежде чем мы начнем разбираться в том, что такое IP-спуфинг и как он работает, нам необходимо понять значение того, что называется «сетевым пакетом». Сетевой пакет (или сокращенно пакет) — это, по сути, единица данных, используемая для передачи информации между пользователями и получателями в Интернете.

Согласно TechTarget, когда дело доходит до подмены IP-адресов, эти пакеты передаются хакерами их предполагаемым получателям с IP-адресами, отличными от их (хакерских) фактических IP-адресов. По сути, эти хакеры запускают кибератаки с этими пакетами, а затем скрывают источник этих пакетов, изменяя указанный IP-адрес источника, чтобы показать (и олицетворять) IP-адрес другой компьютерной системы.

А поскольку подделанный IP-адрес создает впечатление, что пакеты поступают из надежных источников, компьютеры, получающие пакеты, все равно будут их принимать.

В определенных кибератаках (например, DDoS-атаках) это действительно весь смысл. Если компьютеры на принимающей стороне этих пакетов продолжают принимать их, потому что поддельный IP-адрес выглядит законным, и хакеры могут отправлять их большие объемы, чтобы перегружать компьютерные серверы организаций, тогда эти же серверы могут быть настолько перегружены пакетами, что останавливаются работает.

Различные виды атак, в которых используется IP-спуфинг

Теперь, когда у вас есть представление о том, как работает IP-спуфинг, давайте подробнее рассмотрим, как он используется в двух распространенных кибератаках.

Атаки «Человек посередине»

Кибератаки «человек посередине» (MITM) — это, в основном, то, на что они похожи: кибератака, при которой человек, на которого нацелены хакеры, пытается связаться с присутствием в Интернете (например, с веб-сайтом) и хакер (человек посередине) захватывает личную информацию жертвы, и жертва не осознает этого.

Распределенные атаки типа «отказ в обслуживании»

DDoS-атаки — это, вероятно, разновидность кибератаки, которая чаще всего связана с подделкой IP-адресов, и на то есть веские причины. В DDoS-атаках хакеры используют IP-спуфинг, чтобы обмануть компьютеры, принимающие их пакеты, и принять их.

Однако при DDoS-атаках хакеры отправляют много пакетов, обычно достаточно, чтобы перегружать серверы этих организаций до такой степени, что серверы становятся непригодными для использования, например, сотрудниками компании или их клиентами.

Как защитить себя от IP-атак

По большей части, когда речь идет о спуфинге IP (и с помощью расширения DDoS-атак), мало кто может защитить себя от него, поскольку защита от спуфинга IP-адресов и DDoS-атак обычно осуществляется организациями, которые могут стать жертвами этот тип атаки спуфинга.

Однако есть несколько способов защитить себя от атак «Человек посередине»:

Отравление ARP: что это такое и как предотвратить ARP-спуфинг

«Отравление» ARP (ARP Poisoning) — это тип кибератаки, которая использует слабые места широко распространенного протокола разрешения адресов (Address Resolution Protocol, ARP) для нарушения или перенаправления сетевого трафика или слежения за ним. В этой статье мы вкратце рассмотрим, зачем нужен ARP, проанализируем его слабые места, которые делают возможным отравление ARP, а также меры, которые можно принять для обеспечения безопасности организации.

Что такое ARP?

ARP предназначен для определения MAC-адреса по IP-адресу другого компьютера. ARP позволяет подключенным к сети устройствам запрашивать, какому устройству в настоящее время назначен конкретный IP-адрес. Устройства также могут сообщать об этом назначении остальной части сети без запроса. В целях эффективности устройства обычно кэшируют эти ответы и создают список текущих назначений MAC-IP.

Что такое отравление ARP?

«Отравление» (подмена) ARP заключается в использовании слабых сторон ARP для нарушения назначений MAC-IP для других устройств в сети. В 1982 году, когда был представлен протокол ARP, обеспечение безопасности не было первостепенной задачей, поэтому разработчики протокола никогда не использовали механизмы аутентификации для проверки сообщений ARP. Любое устройство в сети может ответить на запрос ARP, независимо от того, является ли оно адресатом данного запроса. Например, если компьютер A запрашивает MAC-адрес компьютера B, ответить может злоумышленник на компьютере C, и компьютер A примет этот ответ как достоверный. За счет этой уязвимости было проведено огромное количество атак. Используя легкодоступные инструменты, злоумышленник может «отравить» кэш ARP других хостов в локальной сети, заполнив его неверными данными.

Этапы отравления ARP

Этапы отравления ARP могут различаться, но обычно их минимальный перечень таков:

Типы атак ARP Poisoning

Имеется два основных способа отравления ARP: злоумышленник может либо дождаться запроса ARP в отношении конкретной цели и дать на него ответ, либо использовать самообращённые запросы (gratuitous ARP). Первый вариант ответа будет менее заметен в сети, но его потенциальное влияние также будет меньшим. Cамообращенные запросы ARP могут быть более эффективными и затронуть большее количество жертв, но они имеют обратную сторону — генерирование большого объема сетевого трафика. При любом подходе поврежденный кэш ARP на устройствах-жертвах может быть использован для дальнейших целей:

Атаки Man-in-the-Middle

Атаки MiTM, вероятно, являются наиболее распространенной и потенциально наиболее опасной целью отравления ARP. Злоумышленник отправляет ложные ответы ARP по заданному IP-адресу (обычно это шлюз по умолчанию для конкретной подсети). Это заставляет устройства-жертвы заполнять свой кэш ARP MAC-адресом машины злоумышленника вместо MAC-адреса локального маршрутизатора. Затем устройства-жертвы некорректно пересылают сетевой трафик злоумышленнику. Такие инструменты, как Ettercap, позволяют злоумышленнику выступать в роли прокси-сервера, просматривая или изменяя информацию перед отправкой трафика по назначению. Жертва при этом может не заметить каких-либо изменений в работе.

Одновременное отравление ARP и отравление DNSможет значительно повысить эффективность атаки MiTM. В этом сценарии пользователь-жертва может ввести адрес легитимного сайта (например, google.com) и получить IP-адрес машины злоумышленника вместо корректного адреса.

Отказ в обслуживании (Denial of Service, DoS)

DoS-атака заключается в том, что одной или нескольким жертвам отказывается в доступе к сетевым ресурсам. В случае ARP, злоумышленник может отправить ответ ARP, который ложно назначает сотни или даже тысячи IP-адресов одному MAC-адресу, что потенциально может привести к перегрузке целевого устройства. Атака этого типа, иногда называемая «лавинной рассылкой ARP» (ARP-флудингом), также может быть нацелена на коммутаторы, что потенциально может повлиять на производительность всей сети.

Перехват сеанса

Перехват сеанса по своей природе похож на MiTM за исключением того, что злоумышленник не будет напрямую перенаправлять трафик с машины жертвы на целевое устройство. Вместо этого он захватывает подлинный порядковый номер TCP или файл cookie жертвы и использует его, чтобы выдавать себя за жертву. Так он может, к примеру, получить доступ к учетной записи данного пользователя в соцсети, если тот в нее вошел.

Какова цель отравления ARP?

У хакеров всегда самые разные мотивы, в том числе при осуществлении отравления ARP, начиная от шпионажа высокого уровня и заканчивая азартом создания хаоса в сети. В одном из возможных сценариев злоумышленник может использовать ложные сообщения ARP, чтобы взять на себя роль шлюза по умолчанию для данной подсети, эффективно направляя весь трафик на свое устройство вместо локального маршрутизатора. Затем он может следить за трафиком, изменять или сбрасывать его. Такие атаки являются «громкими», поскольку оставляют за собой улики, но при этом не обязательно влияют на работу сети. Если целью атаки является шпионаж, машина злоумышленника просто перенаправляет трафик изначальному адресату, не давая ему оснований подозревать, что что-то изменилось.

Другой целью может быть значительное нарушение работы сети. Например, довольно часто DoS-атаки выполняются не очень опытными хакерами просто для получения удовольствия от созданных проблем.

Опасным типом отравления ARP являются инсайдерские атаки. Поддельные сообщения ARP не выходят за пределы локальной сети, поэтому атака должна исходить от локального устройства. Внешнее устройство также потенциально может инициировать ARP-атаку, но сначала ему нужно удаленно скомпрометировать локальную систему другими способами, в то время как инсайдеру требуется только подключение к сети и некоторые легкодоступные инструменты.

ARP-спуфинг vs отравление ARP

Термины «ARP-спуфинг» и «отравление ARP» обычно используются как синонимы. Технически под спуфингом понимается выдача злоумышленником своего адреса за MAC-адрес другого компьютера, в то время как отравлением (подменой) называют повреждение ARP-таблиц на одной или нескольких машинах-жертвах. Однако на практике это элементы одной и той же атаки. Также эту атаку иногда называют «отравлением кэша ARP» или «повреждением ARP-таблицы».

Последствия атак ARP Poisoning

Основной эффект отравления ARP заключается в том, что трафик, предназначенный для одного или нескольких хостов в локальной сети, вместо этого направляется на устройство, выбранное злоумышленником. Конкретные последствия атаки зависят от ее специфики. Трафик может направляться на машину злоумышленника или в несуществующее место. В первом случае заметного эффекта может не быть, в то время как во втором может быть заблокирован доступ к сети.

Само по себе отравление кэша ARP не оказывает длительного воздействия. Записи ARP кэшируются от нескольких минут на конечных устройствах до нескольких часов на коммутаторах. Как только злоумышленник перестает активно заражать таблицы, поврежденные записи просто устаревают, и вскоре возобновляется нормальный поток трафика. Само по себе отравление ARP не оставляет постоянной инфекции или «точек опоры» на машинах-жертвах. Однако нередко хакеры совершают ряд атак по цепочке, и отравление ARP может быть элементом более масштабной атаки.

Как обнаружить отравление кэша ARP

Существует множество платных программ и программ с открытым исходным кодом для обнаружения отравления кэша ARP, однако проверить ARP-таблицы на своем компьютере можно даже без установки специального ПО. В большинстве систем Windows, Mac и Linux ввод команды arp-a в терминале или командной строке отобразит текущие назначения IP-адресов и MAC-адресов машины.

Такие инструменты, как arpwatch и X-ARP, позволяют осуществлять непрерывный мониторинг сети и могут предупредить администратора о выявлении признаков отравления кэша ARP. Однако достаточно высока вероятность ложных срабатываний.

Как предотвратить отравление ARP

Cуществует несколько методов предотвращения отравления ARP:

Статические ARP-таблицы

Можно статически назначить все MAC-адреса в сети соответствующим IP-адресам. Это очень эффективно для предотвращения отравления ARP, но требует огромных трудозатрат. Любое изменение в сети потребует ручного обновления ARP-таблиц на всех хостах, в связи с чем для большинства крупных организаций использование статических ARP-таблиц является нецелесообразным. Но в ситуациях, когда безопасность имеет первостепенное значение, выделение отдельного сегмента сети для статических ARP-таблиц может помочь защитить критически важную информацию.

Защита коммутатора

Большинство управляемых коммутаторов Ethernet оснащены функциями предотвращения атак ARP Poisoning. Эти функции, известные как динамическая проверка ARP (Dynamic ARP Inspection, DAI), оценивают достоверность каждого сообщения ARP и отбрасывают пакеты, которые выглядят подозрительными или вредоносными. С помощью DAI также можно ограничить скорость прохождения сообщений ARP через коммутатор, эффективно предотвращая DoS-атаки.

DAI и аналогичные функции когда-то были доступны исключительно для высокопроизводительного сетевого оборудования, но теперь они представлены практически на всех коммутаторах бизнес-класса, в том числе используемых в небольших компаниях. Обычно рекомендуется включать DAI на всех портах, кроме подключенных к другим коммутаторам. Эта функция не оказывает значительного влияния на производительность; при этом, вместе с ней может понадобиться включение других функций, например DHCP Snooping.

Включение защиты порта на коммутаторе также может помочь минимизировать последствия отравления кэша ARP. Защиту порта можно настроить таким образом, чтобы разрешить использование только одного MAC-адреса на порте коммутатора, что лишает злоумышленника возможности применять несколько сетевых идентификаторов.

Физическая защита

Предотвратить атаки ARP Poisoning также поможет надлежащий контроль физического доступа к рабочему месту пользователей. Сообщения ARP не выходят за пределы локальной сети, поэтому потенциальные злоумышленники должны находиться в физической близости к сети жертвы или уже иметь контроль над машиной в сети. Обратите внимание, что в случае беспроводной сети территориальная близость не обязательно означает прямой физический доступ: может быть достаточно сигнала, который достигает двора или парковки. Независимо от типа соединения (проводное или беспроводное), использование технологии наподобие 802.1x может гарантировать подключение к сети только доверенных и/или управляемых устройств.

Сетевая изоляция

Хорошо сегментированная сеть может быть менее восприимчива к отравлению кэша ARP в целом, поскольку атака в одной подсети не влияет на устройства в другой. Концентрация важных ресурсов в выделенном сегменте сети с более строгими мерами безопасности может значительно снизить потенциальное влияние атаки ARP Poisoning.

Шифрование

Хотя шифрование не предотвращает ARP-атаку, оно может снизить потенциальный ущерб. Раньше популярной целью атак MiTM было получение учетных данных для входа в систему, которые когда-то передавались в виде обычного текста. Благодаря распространению шифрования SSL/TLS совершать такие атаки стало сложнее.